サイバー攻撃で狙われる工場、被害を生まないために必要なポイントは?:制御システムセキュリティ

工場やプラントがサイバー攻撃で狙われる状況が増えつつある。しかし、ITセキュリティを工場などOTに導入するには、現場の負担は非常に大きく現実的ではない。OTに最適なセキュリティ対策を行うためにはどういうことが必要になるのだろうか。

工場へのサイバー攻撃は増加、狙い撃ちするマルウェアも

工場やプラントなどのスマート化が進む中で、これらを狙ったサイバー攻撃も増加している。従来これらのOT(制御技術)ネットワークは、インターネットから隔離されており「クローズであるために安全」と考えられてきた。しかし、イランの核施設を狙ったマルウェア「Stuxnet」や、自動車メーカーの工場や病院、鉄道などを稼働停止に追い込んだランサムウェア「WannaCry」により、こうした安全神話は過去のものであることが証明されている。

さらに、将来的に見れば、人手不足などが加速する中、工場やプラントなどの製造現場でもデジタル技術の活用がさらに広がり、外部とのネットワーク接続は避けられない状況が生まれつつある。こうした状況を受け、近年では「SNAKE/EKANS」といった、産業用制御システムを標的にしたランサムウェアも登場してきた。実際に日本でも2020年6月に自動車メーカーを狙ったサイバー攻撃で工場が止まったというニュースがあったが、これは「SNAKE/EKANS」を使ったものだったと分析されている。

これまでのOTは、専用のハードウェアと独自の制御プロトコルを利用していた。発電所系では「DNP3」、化学・石油プラントでは「Modbus」、ビル制御系は「BACnet」など、業界固有のものが大半だった。しかし、スマート工場やスマートビルディングなどを進めるためには、これらの異なるプロトコルやデバイスが混在する環境でも結んでいくということが必要になる。またこれらのOT環境とIT環境の結び付きも必要になる。こうした環境で安全、かつ安定的に業務を運用するには、これまでとは異なるセキュリティ対策を講じなければならない。

OTセキュリティソリューションを展開するNozomi Networksでテクニカルオペレーション テクニカルセールスエンジニアを務める村田眞人氏は「プロトコルがバラバラでも、それらを管理するシステムはITで多用されているWindowsやUNIXです。ですからITの脆弱性はOTでも脆弱性となり得るのです」と警鐘を鳴らす。一方で「以前からセキュリティ対策として使われているITのセキュリティをOTにそのまま適用するわけにはいきません」と村田氏は訴える。

大きく異なるOTとITのセキュリティ対策

村田氏は「工場など産業用制御システムのセキュリティ対策で意識すべきなのは、ITを対象としたセキュリティ対策と大きな違いがあるという点です。特に大きく異なるのは、インシデント発見後の対応です」と説明する。

OECD(経済協力開発機構)の情報セキュリティガイドラインでは、情報セキュリティの3つの要素として、「C(機密性:Confidentiality)」・「I(完全性:Integrity)」・「A(可用性:Availability)」が挙げられている。ITとOTではこの3つの要素の優先順位が異なっているのだ。ITの優先順位は、「機密性(C)」・「完全性(I)」・「可用性(A)」であるのに対し、OTでは「可用性(A)」が重要視され、優先順位は逆の「可用性(A)」・「完全性(I)」・「機密性(C)」となるケースが多い。「稼働を止めない」「パフォーマンスを低下させない」ことが重要で、加えて「安全性(Safety)」が最優先事項となる。

例えば、通常のオフィス環境で情報漏洩(ろうえい)が発生した場合には、感染端末を停止(遮断)して隔離すれば、漏洩は停止する。しかし、工場の製造ラインを管理するOTでは「遮断して隔離」ができない。「仮に感染したコントローラーを隔離すれば、その配下にあるシステムは完全に停止し、工場全体の製造体制に影響が及びます。特に発電所などのシステムを停止させる場合には、決められた手順に沿って停止する必要があります。そうでなければ、発電所全体のシステムに大きなダメージを与えてしまう可能性があるからです」(村田氏)。

では、OTを安全かつ安定的に運用しつつ、適切なセキュリティ対策を講じるにはどのようなアプローチが必要なのだろうか。

セキュリティ対策の第一歩は、「守る範囲を見極めて把握し、可視化する」ことだ。「何を」「どのような脅威から守るのか」を明確にし、「どのネットワークに」「どのデバイスが接続されているか」を可視化して把握する必要がある。

村田氏は「これまでのITのセキュリティ対策をそのまま使ったり、OTを対象にしてきたセキュリティ対策をそのまま使ったりするだけでは、スマート工場やスマートビルディングを守るには限界があります。今、求められているのは多様なOTプロトコルに対応し、異なる複数のデバイスを一元的に管理できるソリューションです。そしてOTで利用されているネットワーク機器、SIEM(Security Information and Event Management)、MDR(Managed Detection and Response)、認証サーバなど、多種多様なサード・パーティ製機器とシームレスに連携できることです」とこれからのOTセキュリティに求められる点を強調する。

「Nozomi Networks Guardian」のアドバンテージとは

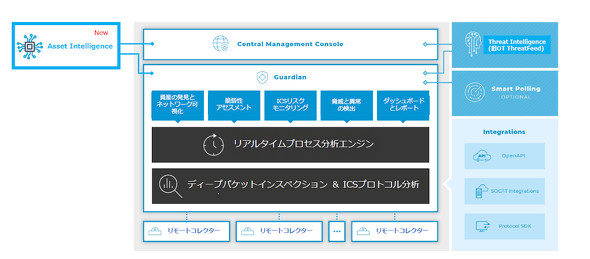

そして、これらのポイントを満たすOT向けセキュリティソリューションとして訴えているのが、「Nozomi Networks Guardian」である。「Nozomi Networks Guardian」は、産業制御系ネットワークの通信環境やプロセスの状態をディープ パケット インスペクション(DPI)により、ネットワークを流れているパケットを「のぞき見る」ことで、リアルタイムでモニタリング・可視化し、異常やサイバー脅威を検知するソリューションである。

開発元のNozomi Networksは2013年にスイスで創業。重要インフラや製造業の産業システムに特化したサイバーセキュリティ製品を数多く手掛けている。すでに同社の製品は2400を越える企業や施設に導入実績がある。また、モニター中のデバイス数は360万を超える。ちなみにNozomiの社名は、東海道・山陽新幹線「のぞみ」に由来する。同社の共同設立者兼CTOであるMoreno Carullo(モレノ・カルロ)氏が訪日して「のぞみ」に乗車した際、その「高速・安全・快適」に感銘を受け、高性能と高信頼のシンボルとして社名を「Nozomi Networks」にしたという。

「Nozomi Networks Guardian」が提供する主な機能は、DPIをコア技術とする「資産の発見とネットワーク可視化」「脆弱性アセスメント」「ICSリスクモニタリング」「異常と脅威の検出」「レポート」の5つである。

具体的な動作イメージはこうだ。まず、PLC(Programmable Logic Controller)とSCADA(Supervisory Control And Data Acquisition)の間を流れるトラフィックに対してミラーポートからパッシブモニタリングを行い、DPIによって制御システムネットワーク上に存在する全てのデバイスを検出してネットワークを可視化する。同時に人工知能(AI)やプロセス分析エンジンが、サイバー脅威や異常な挙動をリアルタイムで検知する。これにより「どこが脆弱で」「どの資産が」「どのように危険にさらされているのか」の可視化と監視が可能になる。

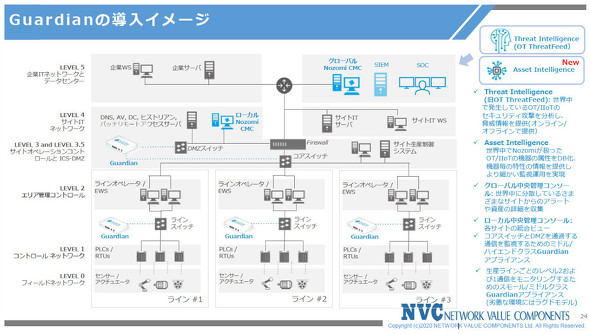

日本で「Nozomi Networks Guardian」の導入を支援する、ネットワークバリューコンポネンツ エンジニアリング本部 Project Managementグループ マネージャーの成澤将康氏は「『Nozomi Networks Guardian』は多数のICSデバイスのプロトコルをサポートしており、検知した情報をプロダクトと連携します。また、グローバルに広がる分散環境下においても産業用資産に対するサイバーセキュリティリスクを追跡したり集中管理・モニタリングをしたりすることもできます」と説明する。

2020年にリリースした「Nozomi Networks Guardian V20」からは、IoTやIIoT(産業分野向けIoT)に対応する検知メソッドや学習機能が備わった。例えば「Threat Intelligence」は、世界中で発生しているOT/IIoTのセキュリティ攻撃を分析し、脅威情報をオンライン/オフラインで提供するものだ。例えば、OTを狙ったランサムウェアとして注目されるSNAKE/EKANSについても2020年1月に最初の報告がなされた後、48時間以内に「Threat Intelligence」での情報発信を行ったという。

また、新機能として搭載された「Asset Intelligence」は、「Nozomi Networks Guardian」が導入されているOT/IIoTの機器の属性をデータベース化し、機器ごとの特性情報をグローバル規模で蓄積する。これにより、詳細かつ正確な監視運用が実現できるというわけだ。

さらに「機器の検出&システムのプロセスや閾値の学習」では、収集した数値を基に、独自のAI技術で閾値を自動で設定する機能を提供する。これにより、正常データを入力しなくてもプロセス値を割り出し、その変化から異常値を検知してアラートを出すことが可能になる。

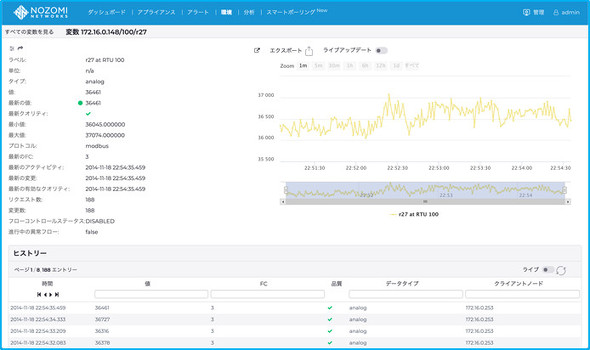

「Nozomi Networks Guardian」の特筆すべき機能として村田氏は「制御システムのプロセス値の変化(変数値の履歴)を特別な設定なしにグラフ表示できる」ことを挙げる。OT内の変数値が可視化されることで、脅威検知だけでなく、施設の効率的な運用に役立てられるという。村田氏は「例えば、スマートビルディング内の温度センサーで、北向きの部屋と南向きの部屋の環境を相関分析し、空調を最適化するといった使い方も考えられます」と説明する。

もう1つの特徴は「ハイブリッド型脅威検知」である。具体的には学習型のふるまい検知に従来型のアンチウイルスのシグネチャやSnortルール、STIXなどをハイブリッドで組み合わせる。さらに、断片的に出てくる複数のアラートをAIで相関分析し、1つのインシデントとしてまとめて表示する機能をもつ。従来は脅威のアラート数が多すぎて管理しきれずに必要な脅威を見逃す場合もあったが、確認しなければならないイベント数を劇的に削減することで絞って対応できる。村田氏は「定量化は難しいのですが、(従来よりも)少なくとも3分の1には削減できるでしょう。1つのインシデントを解決すれば、関連する全てのアラートが解決されるので、SOC担当者の負荷が劇的に削減されることは間違いありません」と強調する。

すでに「Nozomi Networks Guardian」は、海外では電力、天然ガスといった重要インフラ企業をはじめ、国際空港でも導入されている。特に多様で複雑な複数のシステムを管理しなければならない空港施設では、さまざまなファシリティシステムをモニタリングし、サイバー脅威の検出やオペレーションのコア機能の可視化に役立てているという。

「CSMS認証」取得にも大きなメリットに

さらに、成澤氏は「Nozomi Networks Guardian」の優位性として、「既存のネットワーク環境に影響を与えないこと」を挙げる。「導入する際にも、既存環境の変更や制御システムのダウンタイム、産業制御系ネットワークの中断はありません。運用は、(モニタリングが必要な)ネットワークスイッチのミラーポートに接続してトラフィックをモニタリングします。そのため、既存のネットワークのパフォーマンスを低下させることはありません」と成澤氏は語る。

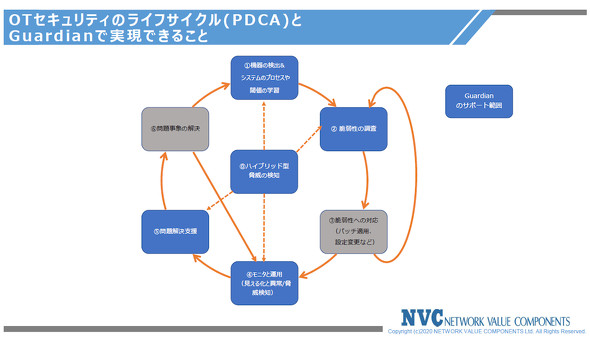

「Nozomi Networks Guardian」は、機器の検出可視化から脆弱性調査、そして異常/脅威検知とその問題解決支援まで、OTセキュリティのライフサイクル(PDCA)全般を網羅している点が特徴だが、それでも導入までにはさまざまな支援が必要となる。これらのPoC(実証実験)を含む導入支援から、問題解決までを一気通貫で支援し、日本の製造業に最適化した提案を進めているのがネットワークバリューコンポネンツ(NVC)である。

「最初にヒアリングをして脆弱性を調査し、可用性を最優先事項にパッチ適用や設定変更といった脆弱性への対応を支援します。また、最新版では、今後ニーズが高まるIoTシステムに必要な機能を十分に備えています。『IoTを導入したいが、セキュリティ懸念がある』と悩んでいる企業にとっては最適のソリューションになるでしょう。またそれぞれの企業に最適な形で提案を進めるのがネットワークバリューコンポネンツの役割です」と成澤氏は述べる。

「Nozomi Networks Guardian」によるOTセキュリティのライフサイクル。青が「Nozomi Networks Guardian」のカバー範囲で、灰色部分はネットワークバリューコンポネンツがパートナーと協力でカバーする。これによりライフサイクル全域を漏れなくカバーできるようになる(クリックで拡大)出典:ネットワークバリューコンポネンツ

「Nozomi Networks Guardian」によるOTセキュリティのライフサイクル。青が「Nozomi Networks Guardian」のカバー範囲で、灰色部分はネットワークバリューコンポネンツがパートナーと協力でカバーする。これによりライフサイクル全域を漏れなくカバーできるようになる(クリックで拡大)出典:ネットワークバリューコンポネンツ今後、ネットワークバリューコンポネンツはパートナー企業とともに、アセスメントやセキュリティの運用サービスなど、ネットワーク全体の課題解決を担う付加価値の高いサービスを提供する計画だという。セキュリティ管理体制の客観的な証明は、企業の信頼を左右する。とりわけ、サプライチェーン全体でのセキュリティを強化するには、第三者視点でのセキュリティチェックが必要だ。そこで注目されているのが、制御システムを対象としたサイバーセキュリティのマネジメントシステムCSMS(Cyber Security Management Systems)に適合しているかを評価する「CSMS認証」である。

村田氏は、「セキュリティと運用を可視化することで、組織のサイバーセキュリティ管理体制の強化だけでなく、対外的にも事業者としての社会的責任を果たしている証明になります。『Nozomi Networks Guardian』の導入は、CSMS認証の取得にも大きく貢献するでしょう」とそのメリットを説く。

工場やプラントのスマート化に加え、デジタル変革が叫ばれる中、ITだけでなくOTまでを含めたセキュリティ対策はもはや必須のものとなりつつある。ただ、スマート化などの将来像も見据えた上で効果的なOTセキュリティは従来ほとんど存在しなかった。そういう意味でOTに特化したセキュリティ技術を極め、IIoTやIoTまで適用を広げる「Nozomi Networks Guardian」と、その導入を支援するNVCの存在は、OTセキュリティに悩む企業にとって力強い助けとなってくれることだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社ネットワークバリューコンポネンツ

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2020年8月2日

Nozomi Networksでテクニカルオペレーション テクニカルセールスエンジニアを務める村田眞人氏

Nozomi Networksでテクニカルオペレーション テクニカルセールスエンジニアを務める村田眞人氏

ネットワークバリューコンポネンツ エンジニアリング本部 Project Managementグループ マネージャーの成澤将康氏

ネットワークバリューコンポネンツ エンジニアリング本部 Project Managementグループ マネージャーの成澤将康氏