既存の機器をセキュアにIoT化、約8ドルのチップで10年以上守るサービスとは:IoTセキュリティ

ネットワークにつながることでさまざまな可能性を生み出すIoT機器だが、それとともにセキュリティへの対応も求められる。しかし、新規のIoT機器を設計する際にデバイスメーカー自身がセキュリティ機能を組み込み継続的にメンテナンスしていくことは非常にコストがかかる。一方、既に市場で稼働中の既存の機器をIoT化したいが、もともとネットに接続する前提でのセキュリティ機能は実装されておらずセキュリティの確保も難しい。これらの課題に対応するのがマイクロソフトの「Azure Sphere」だ。

IoT(モノのインターネット)機器のセキュリティに関する話題を耳にしたことのある読者は少なくない、というよりもこの記事を読んでいる読者の中には少なからず、自社のIoT機器のセキュリティ対策に携わっておられる方も多いかと思う。昨今では多くの企業がさまざまな形でセキュリティ対策ソリューションを提供しているから、こうしたものを組み合わせることで堅牢な製品を構築することは可能だ。ただし、毎年90億台の新たなデバイスがデプロイされるといわれるIoT機器のうち、こうしたセキュリティ対策が取られているのは1割程度にすぎない。残りのおよそ80億台はセキュリティ未対策のまま残されている。

IoT機器におけるセキュリティ対策は、設計の根本からの見直しが必要になるし、ハードウェアも既存のままではうまくいかないことが多い。ところが、既に市場に出荷してしまった製品については、こうした見直しを掛けたり再設計を行ったりというのはコスト的に見合わないため「次の製品からはセキュリティを強固にします」という判断が下されやすい。その結果として、セキュリティ未対策のIoT機器が今も引き続き大量に市場に送り出されており、それが90億台のうちの80億台という数字に表れているわけだ。

サイバー攻撃者からすれば格好の的ともいえるIoT機器であるが、これらをセキュアにするためのソリューションとして、マイクロソフトは「Azure Sphere」を提供している。日本マイクロソフト IoTデバイス本部 Azure Sphereソリューションスペシャリストの市村哲弥氏は「当社では、セキュリティ対策を施して新規に開発されるIoT機器の市場を『グリーンフィールド(Greenfield)』、既に市場にある機器をIoTとしてつなげていく市場を『ブラウンフィールド(Brownfield)』と呼んで区別しています。Azure Sphereは、グリーンフィールドのみならず、ブラウンフィールドでも大きな力を発揮することが大きな特徴です」と語る。

「Xboxシリーズ」のノウハウをIoT向けに提供

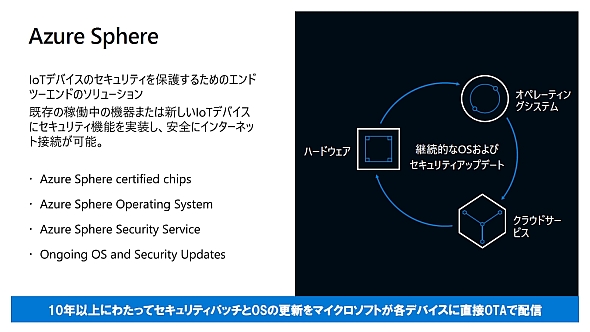

Azure Sphereは、セキュリティを担保するハードウェアIPを組み込んだ専用チップの「Azure Sphere MCU」、Linuxベースの組み込みOSである「Azure Sphere OS」、Azure Sphere対応のMCUとOSを組み込んだ「Azure Sphereデバイス」のセキュアな通信接続と保護を担保する「Azure Sphere Security Service」が三位一体となったエンドツーエンドのセキュリティソリューションとして提供されている。2020年2月から一般提供も始まっており、既に専用チップそのものや評価ボードなども入手可能になっているので、今日からAzure Sphereを用いた製品開発を始めることもできる。

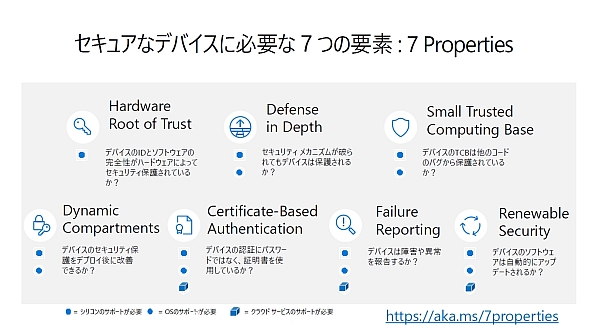

Azure Sphereのコンセプトは、同社がIoT機器のセキュリティ対策に必要と考える「Hardware Root of Trust(ハードウェアベースのルートオブトラスト)」「Defense in Depth(多層防御)」「Small Trusted Computing Base(小規模の信頼済みのコンピューティングベース)」「Dynamic Compartments(ダイナミックコンパートメント化)」「Certificate-Based Authentication(証明書ベースの認証)」「Failure Reporting(エラー報告)」「Renewable Security(更新可能なセキュリティ)」という7つの要素を全て満たせるようにするところにある。「実は、これらの7つ要素は、マイクロソフト自身の製品であるゲーム機の『Xboxシリーズ』で必要性を認識したものなのです。初代Xbox、第2世代の『Xbox 360』と世代を進めるごとにセキュリティ対策を充実させてきましたが、第3世代の『Xbox One』では、7つの要素を全て盛り込んだ極めてセキュアなプラットフォームを構築できました。それらのノウハウをIoT向けに提供しようというのがAzure Sphereなのです」(市村氏)。

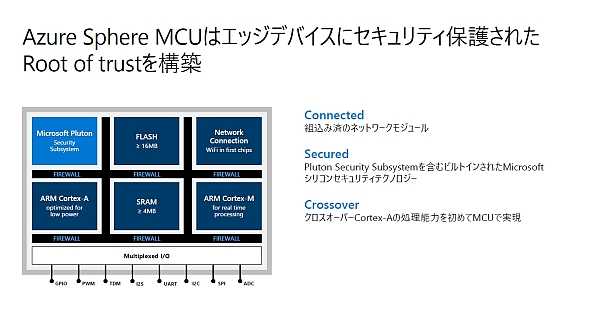

専用チップの「Azure Sphere MCU」として利用可能なのは、現時点ではMediatekの「MT3620」が唯一のものになる。内部には、POSIXのコンテナが動く「Cortex-A7」コアと、リアルタイム処理用に2つの「Cortex-M4」コアがあり、アプリケーションはこのCortex-A7かCortex-M4上で動かすことになる。これらとは別に、セキュリティサブシステムとなるハードウェアIPの「Microsoft Pluton」と、Wi-Fiをはじめとするネットワーク接続の専用モジュールがMCUに組み込まれており、ユーザーはこれらを意識せずにアプリケーションを構築できる。また、これら全てのモジュール間はI/Oファイアウォールで隔絶されておりあらかじめ許可された通信以外をブロックするホワイトリスト方式を採用している。なお、MT3620以外のAzure Sphere専用チップとしては、NXP SemiconductorsやQualcommが開発中で(NXPは2020年10〜12月期に投入予定)、近い将来にはラインアップがさらに増えることになる。

8.61ドルのチップ価格に10年以上分のサービスコストが含まれる

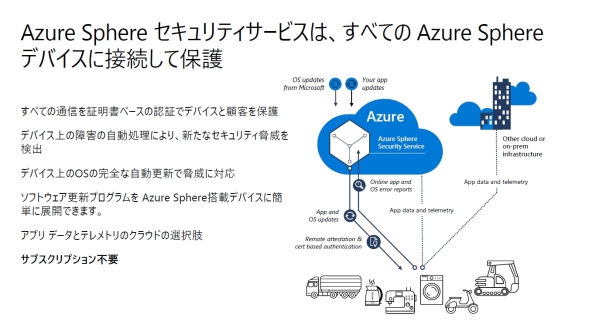

Azure Sphereが“Azure”というブランド名称を使っていることから、Azureとしか連携できないイメージを持つ人もいるかもしれない。市村氏は「そういった疑問を抱く方もいますが、全てのクラウド、そしてオンプレミスのサーバなどにも接続が可能です。Azureへのロックインは起こりません」と説明する。Azure Sphereにおいて、証明書ベースでの機器の認証、ユーザーアプリケーションやOSのアップデート、さらに故障時のレポートとったセキュリティに関わる部分に関しては、Azure Sphere Security Serviceを利用する関係で、Azureを利用することにはなる。ただし、機器との間で行うデータのアップロードやダウンロード先は、必ずしもAzureである必要はない。

先述したセキュリティの7つの要素のうち、「Certificate-Based Authentication」「Failure Reporting」「Renewable Security」の3つを標準で提供するクラウドサービスが現時点ではAzure Sphere Security Serviceしか事実上存在していない(他のクラウドの場合、ユーザーによる作り込みが必要であり、サブスクリプション費用も別途必要)。このため、利便性を考えるとAzure Sphere Security Serviceを利用するのが一番現実的、という事情がある。

そして、Azure Sphereのセキュリティ機能が、非常に低価格で利用できることも大きなメリットだ。専用チップの価格には、10年以上にわたるAzure Sphere Security Serviceの利用料やAzure Sphere OSの更新サービス料などが含まれているのだ。現時点で入手可能なMT3620の場合、チップ単価はたったの8.61ドル(日本円で約968円、2020年4月時点)でサブスクリプション費用は不要である。もちろん、IoT機器のアプリケーションがクラウドとやりとりする分までは含まれないが、Azure Sphereのセキュリティサービスコストが専用チップの価格に含まれていることは、セキュアなIoT機器の設計のしやすさにもつながってくるだろう。

「ブラウンフィールド」に最適なガーディアンモジュール

ここまで紹介してきたAzure Sphereの機能は、IoT機器のセキュリティ全般に適用可能なものだ。では、先述した「ブラウンフィールド」に向けた施策としてはどういったものがあるのだろうか。

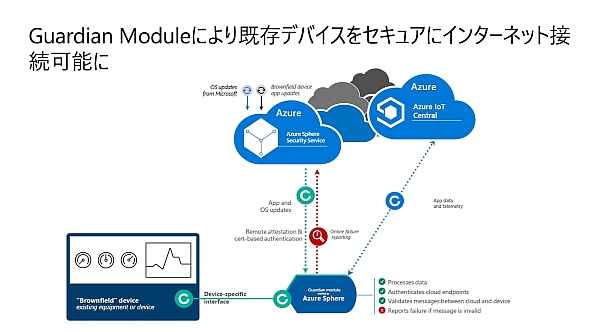

実は現在、Azure Sphereを利用した「ガーディアンモジュール(Guardian Module)」と呼ばれる製品が、マイクロソフトのパートナー企業から提供され始めているのだ。このガーディアンモジュールとは、既存の機器に外付けの形でセキュアなIoT機能を持たせるためのものだ。昨今では多くの機器が、何らかの形で外部インタフェースを備えている。それは必ずしもネットワークインタフェースではないことも多く、単にシリアルインタフェースだったり、下手をすると単なるアナログ出力だったりということもあり得る。しかし、そうした機器からデータを取り出し、必要ならば加工などを行った上で「安全に」クラウドにアップロードするというIoTの一番核になる部分を、このガーディアンモジュールにお任せできるわけだ。もちろん機器からデータを取り出すだけでなく、クラウドからそれぞれの機器にデータを送ったり、ファームウェアを配布したりするなどの用途にも適用できる。

Azure Sphereのガーディアンモジュールを採用したのが、コーヒーチェーンのスターバックスである。スターバックスでは、各店舗に置かれているコーヒーマシンを初めとしたさまざまな機器が毎日16時間近く稼働しており、故障があると担当者を呼び出して修理する必要があった。また、新しいレシピを開発したら、それをコーヒーマシンに組み込まなければならないが、従来こうしたデータのやりとりはUSBメモリ経由だった。さらには、コーヒーを抽出する度に、豆の種類や水温、水質などさまざまなデータの蓄積と活用も検討項目に挙がっていた。

このコーヒーマシンをIoT機器にすれば、故障予知やレシピの配信、提供するコーヒーの品質向上などが可能になるし、実際にイーサネットのインタフェースも搭載されている。しかし、セキュリティを確保できていないことを理由に全く活用されていなかったのだ。

この課題を解決したのがAzure Sphereのガーディアンモジュールである。店内のWi-Fi経由でクラウドと接続されたガーディアンモジュールを、このコーヒーマシンのイーサネットインタフェースに接続するだけでよい。公衆Wi-Fi経由だと通常はセキュリティ面での心配が出てくるが、そこはガーディアンモジュールに内蔵されたAzure Sphereのおかげで安全性が保たれている。その一方で、収集したデータや故障情報のアップロード、あるいは本部からの新レシピのダウンロードなどが自動で行われるようになったことで、店舗スタッフの作業負荷を大幅に軽減できているという。

スターバックスは今後、コーヒーマシンの提供元パートナーと共にAzure Sphereをあらかじめ組み込んだ新規コーヒーマシンの開発を計画している。「ガーディアンモジュールでAzure Sphereの機能をしっかりと評価していただけたことが大きいですね。まずは『ブラウンフィールド』で試していただき、そこで開発したアプリケーションなどは新規開発の『グリーンフィールド』で活用していただければと思います」(市村氏)。

この他にも、マイクロソフト自身がAzureのデータセンターで用いている空調機器にガーディアンモジュールを適用した事例などがある。

国内ベンダー2社がガーディアンモジュールを提供

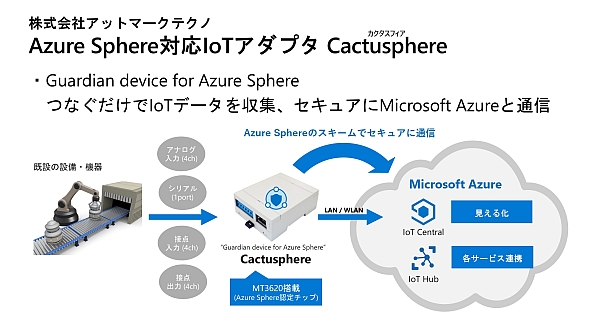

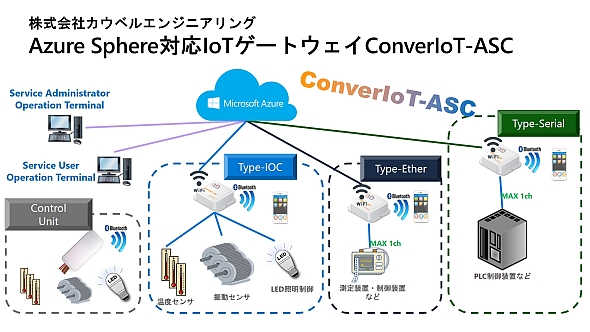

「とはいっても事例は海外ばかり」という声が聞こえてきそうだが、実は国内でも株式会社アットマークテクノと株式会社カウベルエンジニアリングの2社が既にガーディアンモジュールの提供を開始している。

アットマークテクノの「Cactusphere」は工場の生産設備や機器などに、カウベル エンジニアリングの「ConverIoT-ASC」はセンサーや測定装置などに向けて開発されており、実際にセキュアにIoT化したい機器に応じて製品を選択することができる。他にも、AI-Linkや、Azure Sphere専用チップのディストリビューターであるアヴネットなどもガーディアンモジュールを手掛けており、既存の機器をセキュアなIoT機器に迅速に仕立て上げることが可能になる。

新規に開発するIoT機器のセキュリティ対策はもちろん必要だが、これと並行して既存の機器をIoT化する際のセキュリティ対策もまた避けて通ることはできない。こうしたケースで、Azure Sphereのガーディアンモジュールは非常に効果的なソリューションになり得る。グリーンフィールドであれ、ブラウンフィールドであれ、IoT機器のセキュリティに悩みを抱えているのであれば、まずはマイクロソフトや同社パートナーのアヴネットに相談してみてはいかがだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:日本マイクロソフト株式会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2020年5月13日

日本マイクロソフト IoTデバイス本部 Azure Sphereソリューションスペシャリストの市村哲弥氏

日本マイクロソフト IoTデバイス本部 Azure Sphereソリューションスペシャリストの市村哲弥氏 IoT機器の「グリーンフィールド」と「ブラウンフィールド」。「Azure Sphere」は両方に対応できる

IoT機器の「グリーンフィールド」と「ブラウンフィールド」。「Azure Sphere」は両方に対応できる 「Azure Sphere」のシステム構成

「Azure Sphere」のシステム構成 セキュアなデバイスに必要な7つの要素

セキュアなデバイスに必要な7つの要素 「Azure Sphere MCU」である「MT3620」の構成

「Azure Sphere MCU」である「MT3620」の構成 「Azure Sphere」ではAzureへのロックインは起こらない

「Azure Sphere」ではAzureへのロックインは起こらない ガーディアンモジュールで既存の機器をセキュアにIoT化できる

ガーディアンモジュールで既存の機器をセキュアにIoT化できる アットマークテクノの「Cactusphere」

アットマークテクノの「Cactusphere」 カウベル エンジニアリングの「ConverIoT-ASC」

カウベル エンジニアリングの「ConverIoT-ASC」