工場設備が乗っ取り!?――セキュリティベンダーだから見える“今そこにある危機”:トレンドマイクロ

バルブが勝手に開き、薬品が過反応を起こし、工程が制御できなくなる……。制御システムが今、かつてないほどの危機にさらされている。制御システムセキュリティの現状をトレンドマイクロが紹介する。

近年、重要インフラを狙ったサイバー攻撃の脅威が広がっている。エネルギー、貯水施設、輸送、通信などに利用されている制御システムや組み込みシステムが、ターゲットになっているというのだ。包括的なセキュリティソリューションを提供するトレンドマイクロは、「制御システムに対する脅威は、社会全体に対する脅威だ。攻撃による被害のインパクトが計り知れない」と警鐘を鳴らす。本稿(前編)では制御システムを狙うサイバー攻撃の脅威の現状をつまびらかにするとともに、後編では、その対策を紹介する。

「制御システムは攻撃されにくい」は過去の話

過去において制御システムは、独自のOSやプロトコル、自社で開発したアプリケーションを利用し、物理的に外部のネットワークから隔絶された環境で運用されていた。そのため、外部から不正にアクセスされたり、ウイルスに感染したりする危険性は低く、セキュリティ対策は重要視されていなかった。

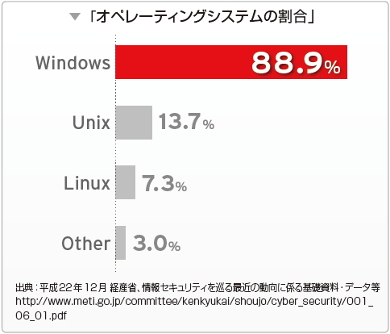

しかし、ビジネスにスピードが要求される現在において、制御システムを取り巻くIT環境は急激に変化している。オフィスのネットワークからシームレスにデータを入手したいという要求に応え、社内ネットワークから制御システムへアクセスできるような構成をとる場合が出てきた。汎用OSや標準プロトコル(TCP/IP、イーサネット)を採用するケースも多くなった。経済産業省が2010年12月に公開した「情報セキュリティを巡る最近の動向に係る基礎資料」によると、制御システムで使用されているOSの88.9%が、Windows系OSであるという(図1)。

こうした状況に伴い、制御システムもオフィス系と同じ脅威にさらされるようになった。しかし、決定的に違うのは、ウイルス感染した場合の被害規模である。トレンドマイクロで事業開発本部担当部長代行を務める瀬戸弘和氏は「例えば送電線の制御システムがウイルスに感染して停止するような事態になれば、電力供給がストップし、電車も止まる。交通機関は大混乱するでしょう。重要インフラほど被害が拡大しやすいのです。映画『ダイハード4』ではテロリストがライフラインから防衛システムまでをハッキングして都市がパニックになりましたが、それが現実になる可能性も否定できません」と語る。

操業停止がもたらす損失と社会的信用の失墜

制御システムが被害を受けた代表的な脅威は、2010年に発生したStuxnetだろう。イランのウラン濃縮施設で、約8400台の遠心分離器が稼働不能に陥り、同国の核施設は甚大な被害を受けた。また、2000年にはオーストラリアでポンプの停止などの不正操作が行われ、未処理の汚水約100万リットルが外部へ放出される事件が発生している。一方、2005年には米国内にある13の自動車工場でWindowsのセキュリティホールを悪用した「Zotob」ウイルスが制御システム内に侵入。これにより工場は50分間操業停止となった。被害総額は、1400万ドルに達したという。

米国土安全保障省が運営する「ICS-CERT」の 「Incident Response Summary Report」によると、サイバーインシデントの報告は、2009年度は9件だったが、2012年度は198件に急増。2013年5月時点の同数字は、エネルギー系の施設を中心に200件を超えている状況だ。

こうしたインシデントは、決して対岸の火事ではない。日本でも同様の被害が報告されている。例えば2008年には、ある医療機関で医療棟内イントラネットワークがウイルスに感染し、医局棟内ネットワークにも感染が拡大した。本来はインターネットへ接続していない環境だったため、セキュリティパッチを適切に適用していなかった端末が多く、医療機器を含む約1500台のPCがウイルスに感染したという。原因は、ウイルスに感染した持ち込みPCだと見られている。

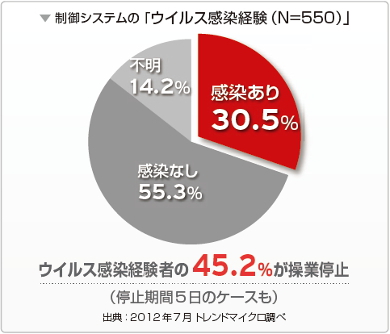

また、こうしたインシデントは特定の業種に限らない。日本国内で、トレンドマイクロがさまざまな業種の制御システム管理者を対象に調査したところ、「制御システムでウイルス感染を経験したことがある」と回答したのは30.5%で、そのうちの45%が操業停止を経験している(図2)。つまり、制御システム管理者の約15%がウイルスによる感染で操業停止を余儀なくされているのだ。

課題はセキュリティ脅威に対する「取り組みのギャップ」

もちろん、政府や業界団体もこうした課題に取り組んでいる。経済産業省は2011年10月、「制御システムセキュリティ検討タスクフォース」を立ち上げた。また、2012年4月にはセキュリティ対策に関する情報提供や啓蒙活動を行う「JPCERT/CC」が産業制御システムセキュリティ担当チームを設置。同年6月には「制御システムセキュリティ関連団体合同委員会」も発足した。

今後、制御システムのセキュリティリスクを低減していくには何が課題なのだろうか。課題の1つは「機器ベンダーと利用者のセキュリティ脅威に対する取り組みのギャップ」だという。

「一部には意識の高いエンドユーザーや機器ベンダーがいらっしゃいますが、全体的にはユーザーも機器ベンダーも、旧来の“制御システムの安全神話”に縛られているように見えます。大多数のユーザーは制御システムの脅威を認識されておらず、セキュリティ機能が必要とお考えになっていない場合が多いです。対して機器ベンダーは、ユーザーからのニーズがまだ少ないので、必要性を認識してはいるものの、セキュリティ機能の搭載に慎重なようです。例えば、意識のあるユーザーが自社でシステムにセキュリティ機能を組みこもうとしても、システムはブラックボックス化しているため、やろうとしても対策できない。両者が“お見合い”をしている状態なのです」(瀬戸氏)

製造業は、効率の低い工程を最小限に抑え、生産性を向上させるべく改善を重ねてきた。セキュリティのためとはいえタクトタイムが伸びるのであれば、それは生産性を阻害する“マイナス要素”として捉えられかねない。「タクトタイムに影響が出ないのであれば、ウイルスに感染した端末でも目をつぶる」という企業も少なくないという。瀬戸氏も「残念ながら、セキュリティを担保する操作や業務は、評価されにくいのが現状です」と語る。

生産性を最優先してセキュリティ対策を怠った結果、ウイルス感染で生産ラインを停止させてしまっては本末転倒だ。もし社会インフラ系の制御システムが誤作動すれば、市民の生活に支障を来たす。瀬戸氏は「制御システムへのセキュリティ脅威は経営リスクとして捉え、会社組織全体で取り組む必要があります」と訴える。

では実際に、どのようなセキュリティ対策を講じるべきなのだろうか。後編ではそのプロセスと具体的な対策について紹介したい。

関連記事

ググるだけで水圧バルブを直接操作可能!? ――制御系システムの「危うい現実」

ググるだけで水圧バルブを直接操作可能!? ――制御系システムの「危うい現実」

いま、製造業の世界で“セキュリティ”が注目されている。産業制御システムへのサイバー攻撃がニュースとなる中、制御系システムにおけるセキュリティの現状や「ネットの脅威」への対策などを、トレンドマイクロがまとめた調査レポートを基に紹介する。 工場設備を守るには「ホワイトリスト」と「多層防御」で――トレンドマイクロ

工場設備を守るには「ホワイトリスト」と「多層防御」で――トレンドマイクロ

トレンドマイクロはSCF2013で、セキュリティベンダーとして、制御システムに対する脅威動向を訴え、同社の「Trend Micro Safe Lock」などのソリューションを紹介した。

関連リンク

Copyright © ITmedia, Inc. All Rights Reserved.

提供:トレンドマイクロ株式会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2014年1月31日

図1:制御システムで使用されているOSの割合

図1:制御システムで使用されているOSの割合 工場の生産停止など、制御システムへのサイバー攻撃による被害は拡大

工場の生産停止など、制御システムへのサイバー攻撃による被害は拡大 図2:制御システム管理者のウイルス感染経験の割合(トレンドマイクロ調べ)

図2:制御システム管理者のウイルス感染経験の割合(トレンドマイクロ調べ)