産業用IoTゲートウェイが工場セキュリティの穴に、トレンドマイクロが警鐘:産業制御システムのセキュリティ(2/2 ページ)

セキュリティベンダーのトレンドマイクロは2020年10月13日、スマート化された産業制御システムのサイバーセキュリティリスクを明らかにするために行った実証実験の結果について、メディア向けオンラインセミナーで発表。産業用IoTゲートウェイがセキュリティ対策の盲点となっている状況があることを紹介した。

産業用IoTゲートウェイでインシデントはどう生まれるか

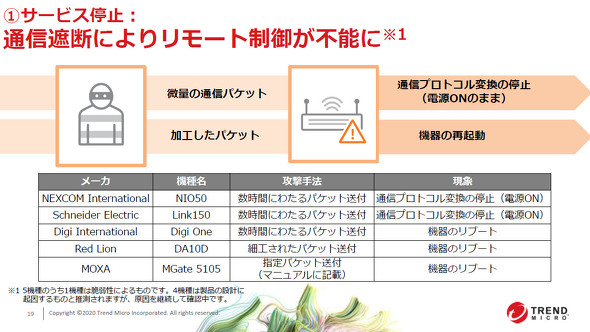

「サービス停止」については、数時間におけるパケット送付による攻撃や細工されたパケット送付などにより攻撃。その結果、通信遮断状態に陥り、リモート制御ができない状況が発生した。具体的には2機種で「通信プロトコル変換の停止」が発生し、3機種で機器のリブートが発生した。

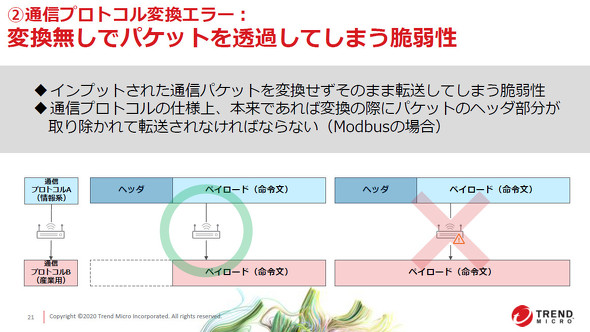

「通信プロトコル変換エラー」では、通信パケットを変換せずに転送し、「ヘッダ」部分を「命令文」と読み違え、誤動作を生み出す事象が確認された。石原氏は「通信プロトコル変換の脆弱性を利用することで正規の通信プロトコルを利用しつつもステルス攻撃が可能になる。実際には『読み込み』を指示する命令が『書き込み』にすり替わるなど、機器の誤動作による重要事案になるケースなども考えられる」と語る。

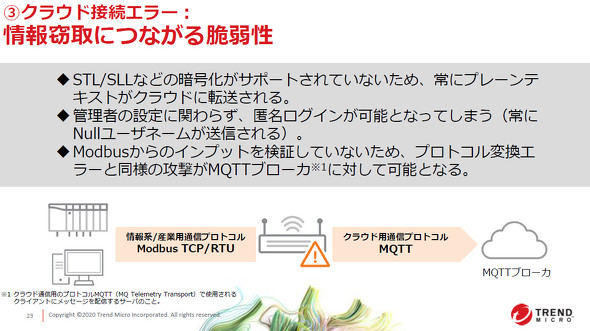

「クラウド接続エラー」については、まず産業用IoTゲートウェイがSTL/SLLなどの暗号化をサポートしていない場合が多く、常にプレーンテキストがクラウドに転送されるということが背景としてある。加えて、管理者の設定にかかわらず匿名ログインが可能である場合も多く、第三者にそのまま情報を窃取される可能性がある点を確認した。

これらの実証結果から、石原氏は「あらためて産業用IoTゲートウェイに対し、セキュリティ対策を行う必要性が確認された」と語る。産業用IoTゲートウェイが攻撃を受けた場合、被害が物理的な世界にも及び深刻化する他、被害が出た場合に復旧作業が困難である点、脆弱性対応を適宜行う難しさがあるという点を強調する。

対策としては、以下の3つのステップを訴えた。

- 産業用IoTゲートウェイを重要資産として管理する

- 産業用IoTゲートウェイの脆弱性有無の確認と対策を行う

- 産業用通信プロトコルに対応した産業用ファイアウォールを導入する

「研究結果からまず強く訴えたいのは、産業用IoTゲートウェイがどれだけの台数、どこでどういう機器が配置されているのかを把握するということだ。その上で、脆弱性の管理を進めていく必要性がある。さらに産業用プロトコルに対応したファイアウォールの導入を行うことが効果的だ。産業用プロトコルはある程度、種類が限定され、正しいトラフィックかどうかの判断がしやすい。アクセス権限などを管理し、正しいトラフィックのみを通すようにすれば、安全性を大きく高めることができる」と石原氏は対策方法について訴えている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

スマート工場を破る3つの攻撃箇所とは? 見過ごされたリスクと防御方法

スマート工場を破る3つの攻撃箇所とは? 見過ごされたリスクと防御方法

トレンドマイクロは2020年5月18日、ミラノ工科大学と協力し2019年に約半年間かけて実施した「スマート工場に潜むセキュリティリスクの実証実験」の結果について、メディア向けのオンラインセミナーで説明した。 スマート工場で見逃されている2大侵入ポイントとは?

スマート工場で見逃されている2大侵入ポイントとは?

スマート工場化が加速する一方で高まっているのがサイバー攻撃のリスクである。本連載ではトレンドマイクロがまとめた工場のスマート化に伴う新たなセキュリティリスクについての実証実験研究の結果を基に注意すべきセキュリティリスクを考察する。第1回では、工場の「スマート化」とは何かを定義するとともに、そこから見えたスマート工場特有の侵入経路について解説する。 モノづくりの司令塔「MES」を狙う攻撃、改ざんによる製造不良をどう防ぐか

モノづくりの司令塔「MES」を狙う攻撃、改ざんによる製造不良をどう防ぐか

スマート工場化が加速する一方で高まっているのがサイバー攻撃のリスクである。本連載ではトレンドマイクロがまとめた工場のスマート化に伴う新たなセキュリティリスクについての実証実験研究の結果を基に注意すべきセキュリティリスクを考察する。第3回目となる今回は、製造現場に不可欠なMESの役割と、MESへのサイバー攻撃が製造現場にどういう影響を与えるのかを解説する。 工場のネットワークセキュリティ対策とは?

工場のネットワークセキュリティ対策とは?

インダストリー4.0や工場向けIoTなどに注目が集まっていますが、そもそも工場内のネットワーク環境は、どのように構築すべきなのでしょうか。本連載では、産業用イーサネットの導入に当たり、その基礎から設備設計の留意点などを含めて解説していきます。第5回では、工場のネットワークセキュリティ対策について解説します。 制御システムセキュリティの現在とこれから

制御システムセキュリティの現在とこれから

制御システム技術者が知っておくべき「セキュリティの基礎知識」を分かりやすく紹介する本連載。最終回となる今回は、今までに述べてきた制御システムセキュリティの基礎的な考え方をまとめた上で、これから制御システムセキュリティの分野がどうなっていくのかについての考えを紹介する。 制御システムを守るためにまず押さえるべき7つの対策点

制御システムを守るためにまず押さえるべき7つの対策点

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。4回目となる今回は、セキュリティ事故を引き起こさないようにするには、どういった対策が事前に必要かを解説する。 PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機

PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機

JPCERT コーディネーションセンターと経済産業省は「制御システムセキュリティカンファレンス」を開催。高度化が進む、制御システムへの攻撃の事例を紹介した。