PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機:産業制御システムのセキュリティ(1/2 ページ)

JPCERT コーディネーションセンターと経済産業省は「制御システムセキュリティカンファレンス」を開催。高度化が進む、制御システムへの攻撃の事例を紹介した。

JPCERT コーディネーションセンター(以下、JPCERT/CC)と経済産業省は2017年2月21日、制御システムのセキュリティの普及促進に向け「制御システムセキュリティカンファレンス」を開催した。本稿ではJPCERT/CC 顧問の宮地利雄氏による講演「ICS(産業用制御システム)におけるセキュリティインシデントに関する動向」の内容をお伝えする。

JPCERT/CCは、安全なコンピュータ環境を実現するために、セキュリティインシデントに関する調整や連携を行うことを、基本理念とした組織だ。国内組織や海外組織との連携活動、情報収集や分析発信活動などを行い、コンピュータ環境の安全性向上を目指す。具体的には企業からインシデントの情報を取得し、セキュリティベンダーの紹介や、今後の被害の拡大を抑える情報提供を行っている。

今回の講演では、制御システムを対象にしたサイバー攻撃の事例などを紹介。対策が遅れている制御システムにおいてもセキュリティは最優先事項となりつつあることを訴えた。

重要インフラの制御システムを狙い撃つ

宮地氏は「大きな動きとして制御システムでもサイバー攻撃の脅威が顕在化した1年だったといえる。特に国家的な黒幕の下で行われる深刻なサイバー攻撃が目立った。さらにランサムウェア(身代金を要求する不正プログラム)が大流行したことなども特徴だ」と2016年の動向について述べる。

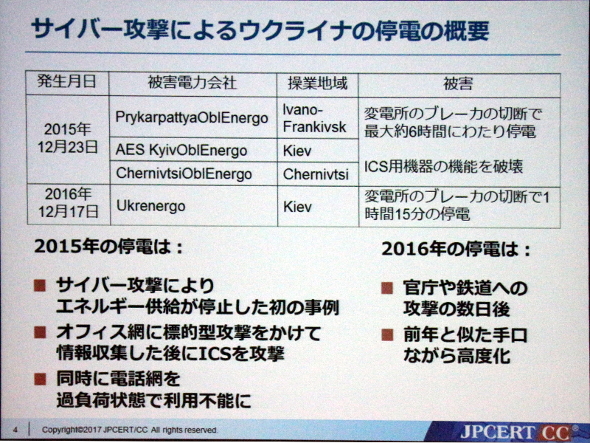

特に大きなセキュリティインシデントとして、2015年12月と2016年12月の2度にわたって行われたウクライナの電力会社に対するサイバー攻撃がある。同攻撃では、数時間に及ぶ停電が発生しており、重要インフラに対する初めての本格的なサイバー攻撃として注目を集めた。2016年前半に米国が調査団を派遣しており、手口などが明らかになったことでさらに注目された。

2015年12月のサイバー攻撃については、3つの電力会社を対象とした攻撃が行われ、変電所のブレーカーの切断で最大約6時間の停電が発生した。さらに制御システムセキュリティ向けのシステムが破壊されたことが認識されている。2016年12月の攻撃では、1つの電力会社が狙われ、変電所のブレーカーの切断で1時間15分の停電となった。いずれの手口も非常に似ていることが特徴で、連続性があることから、継続的な攻撃を受けたとみられている。

具体的には、停電の1年前後以前から標的型メール攻撃を行われており、マルウェア「BlackEnegy3」に感染。これを利用して長期間にわたる偵察行動を行い、情報を収集したことが分かっている。これらの情報を元に、遠隔操作機能を利用して、変電所の遮断器を切断し停電を起こした。さらに復旧活動を妨害する補助的な攻撃を行っており、UPS(非常用電源)が動作しないような設定を行ったり、遠隔操作用のイーサネットからシリアル変換装置のファームウェアの書き換えを行ったり、マルウェア「KillDisk」により、ディスク上のファイル削除などを行ったりした。

こうした重要インフラへの攻撃について宮地氏は「米国では既に、電力基幹網へのサイバー攻撃はいつ攻撃されるかという時間の問題になっているという。基本的には全ての電力網が攻撃を受けることを前提すべきという考え方に変わってきている」と述べている。

産業制御システム内での攻撃検知回数についても「IBM Managed Security Servicesの報告によると、2016年は産業制御システムセキュリティ網内で悪意ある活動の検知数が前年比110%増と、2倍以上に増えている。攻撃元については米国が多いが、その他、パキスタンや中国なども合計で3割以上を占めている」と述べている。

Copyright © ITmedia, Inc. All Rights Reserved.