産業用アプリストアの脆弱性を悪用したワークステーションからの侵入:スマート工場に潜むサイバーセキュリティリスク(2)(2/2 ページ)

スマート工場化が加速する一方で高まっているのがサイバー攻撃のリスクである。本連載ではトレンドマイクロがまとめた工場のスマート化に伴う新たなセキュリティリスクについての実証実験研究の結果を基に注意すべきセキュリティリスクを考察する。第2回目となる今回は、開発に不可欠なEWS(エンジニアリングワークステーション)の役割と、EWSの接続先である産業用のアプリケーションストアに着目する。

産業用アプリストアの脆弱性と設計上のリスクを悪用した侵害

ここからは、本研究で発見されたABBのアプリストアの脆弱性について詳しく見ていく。なお、トレンドマイクロはこれらの脆弱性を、当社が運営する脆弱性発見コミュニティー「Zero Day Initiative」を経由してメーカーに通知しており、ABBは当該脆弱性を既に全て修正している。

1.アップロードされたコードに対する検査プロセスの不足

ABBのアプリストアは、アップロードされたコードに対する十分な検査プロセスがなかった。このサービスには以前は誰でも自主作成のアドインをアップロードすることが可能となっており、トレンドマイクロのリサーチャーが無害なテストアプリをアップロードしたところ、特に検査されることもなく2019年7月31日〜8月9日までの10日間で18人のユーザーがダウンロードした。

これは、攻撃者が不正プログラムをこのクラウドサービスに容易にアップロードできることを意味しており、ユーザーがそれを知らずにダウンロードしてしまう危険性があることを示している。

2.未承認状態のファイルでもダウンロード可能な脆弱性

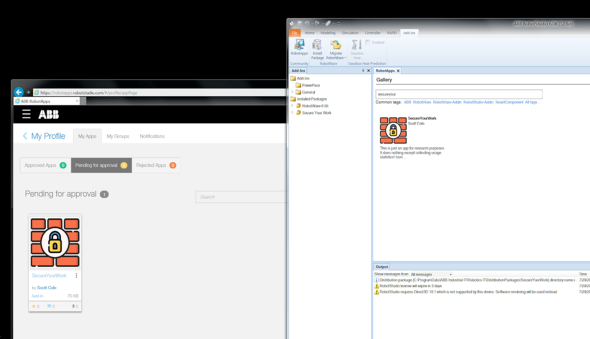

アップロードした自主作成アプリが「承認待ち」のステータスであっても、OLPツール「RobotStudio」の組み込みデスクトップアプリストア用のインタフェースからダウンロードすることができた(写真2)。未承認のアプリでもユーザーがダウンロードできてしまうと、ユーザーが不正ファイルに接触するリスクを高めてしまう恐れがある。

3.ソフトウェア設計上のセキュリティリスク

OLPツールであるRobotStudioにはサンドボックス機能や制限がないために、アプリが一度ダウンロードされるとシステム上であらゆる活動が可能となる。これはソフトウェア設計上の問題だが、セキュリティリスクとなっている。先述したテストアプリとは別にトレンドマイクロが作成したテスト用のアドインを使い検証環境で実験したところ「C:\Users」のディレクトリツリーを再帰的にたどり、そこから完全なファイルパスを収集できた。また、盗んだ情報を社外に送信するなどのWeb要求を行うことができた。

今回はABBのアプリストアを例としたが、これらの産業用アプリストアのセキュリティリスクは、ABBに限った話ではなく、多くの産業機器メーカーが展開する産業用アプリストで同様の問題が存在している。今回の調査ではABBの他にも、KUKAのデジタルツインシミュレーションツールでも、データ完全性チェックやネットワーク暗号化機能の欠如などの脆弱性が発見されている。詳細はリサーチペーパー(※2)を参照いただきたい。

(※2)トレンドマイクロ「スマート工場システムへの攻撃実験」

いずれの脆弱性も、アドインを装った不正プログラムのアップロードおよびダウンロードを許容してしまう問題がある。アプリストアにも工場内のフロアネットワークにも接続可能なEWSは、意図せずともクラウドサービスから不正プログラムを運び込んできてしまう可能性があることを認識しておくべきであろう。

対策として必要なEWS保護とセキュリティポリシー設定

アプリストアの脆弱性対策は、提供メーカーが責任を持って実施すべきセキュリティ対策の1つである。しかしながら、脆弱性を完全になくすことは困難であるため、アプリストアを利用するユーザー側にも対応が求められる。ストアを利用する際には、ファイル実行のエンドポイントとなるEWSの保護と、ソフトウェア開発時のセキュリティポリシーの設定が重要である。

悪意のある産業用アドインは基本的にDLLファイルであり、ファイル形式からは不正プログラムか否かの判別は困難だといえる。EWSにエンドポイント対策を適用し、実行したファイルに怪しい動きがないかを検知する機能を有効にしておくことをお勧めしたい。また、複数の利用者が共通の運用ルールのもとでEWSを利用できるよう、セキュリティポリシーの設定を行っておくことも必要である。

第3回では、「製造プロセスの中で重要な役割を担うMESへのサイバー攻撃が生産活動にどのような影響を与えるか」について考察する。

≫連載「スマート工場に潜むサイバーセキュリティリスク」のバックナンバー

著者紹介:

石原 陽平(いしはら ようへい)

トレンドマイクロ株式会社

グローバルIoTマーケティング室 セキュリティエバンジェリスト

カリフォルニア州立大学フレズノ校 犯罪学部卒業。台湾ハードウェアメーカー入社後、国内SIerにおける工場ネットワーク分野などのセールス・マーケティング経験を経て、トレンドマイクロに入社。世界各地のリサーチャーと連携し、最先端のIoT関連の脅威情報提供やセキュリティ問題の啓発に従事。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

スマート工場で見逃されている2大侵入ポイントとは?

スマート工場で見逃されている2大侵入ポイントとは?

スマート工場化が加速する一方で高まっているのがサイバー攻撃のリスクである。本連載ではトレンドマイクロがまとめた工場のスマート化に伴う新たなセキュリティリスクについての実証実験研究の結果を基に注意すべきセキュリティリスクを考察する。第1回では、工場の「スマート化」とは何かを定義するとともに、そこから見えたスマート工場特有の侵入経路について解説する。 スマート工場を破る3つの攻撃箇所とは? 見過ごされたリスクと防御方法

スマート工場を破る3つの攻撃箇所とは? 見過ごされたリスクと防御方法

トレンドマイクロは2020年5月18日、ミラノ工科大学と協力し2019年に約半年間かけて実施した「スマート工場に潜むセキュリティリスクの実証実験」の結果について、メディア向けのオンラインセミナーで説明した。 工場を襲うサイバー攻撃の大半は“流れ弾”、トレンドマイクロが“おとり”調査

工場を襲うサイバー攻撃の大半は“流れ弾”、トレンドマイクロが“おとり”調査

トレンドマイクロは2020年3月13日、2019年に5〜12月にかけて実施した「工場向けサイバー攻撃おとり調査」の結果についてメディア向けに発表した。本稿では、その内容を紹介する。 withコロナ時代のリスクに対応、トレンドマイクロが工場や自動車向け商品強化

withコロナ時代のリスクに対応、トレンドマイクロが工場や自動車向け商品強化

トレンドマイクロは2020年5月27日、2020年度の事業戦略説明会をオンラインで開催。リモート化に伴うリスクへの対応と、IoT関連事業を積極的に推進する方針を明らかにした。 工場のネットワークセキュリティ対策とは?

工場のネットワークセキュリティ対策とは?

インダストリー4.0や工場向けIoTなどに注目が集まっていますが、そもそも工場内のネットワーク環境は、どのように構築すべきなのでしょうか。本連載では、産業用イーサネットの導入に当たり、その基礎から設備設計の留意点などを含めて解説していきます。第5回では、工場のネットワークセキュリティ対策について解説します。 制御システムを守るためにまず押さえるべき7つの対策点

制御システムを守るためにまず押さえるべき7つの対策点

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。4回目となる今回は、セキュリティ事故を引き起こさないようにするには、どういった対策が事前に必要かを解説する。