IEC 62443とは何か、工場のサイバーセキュリティ対策のカギを握る国際標準を解説:今さら聞けない「IEC 62443」(1)(2/2 ページ)

スマートファクトリー化に伴い工場でもネットワーク化が進む中で、サイバーセキュリティ対策が欠かせないものとなりつつあります。しかし、製造現場ではこれらのサイバーセキュリティ対策のノウハウもなく「何から手を付けてよいか分からない」と戸惑う現場が多いのも現実です。その中で活用が進んでいるのが国際標準である「IEC 62443」です。本連載では、「IEC 62443」の概要と活用方法についてお伝えします。

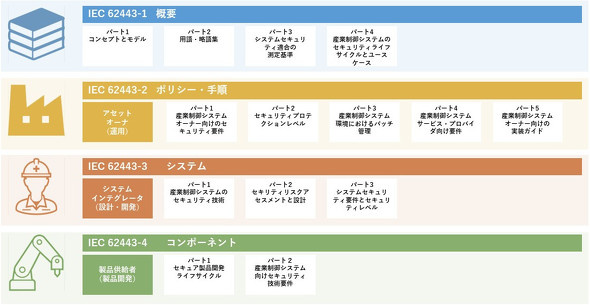

IEC 62443の構成と対象者

IEC 62443は、ポリシーと手順、システム、コンポーネントと非常に広い範囲を定義しており、関係者やステークホルダーも非常に多くなる制御システムの特性を踏まえて整理がなされています。

基本的にはIEC 62443は以下の4つのグループで構成されています。

- IEC 62443-1:概要

- IEC 62443-2:ポリシー、手順

- IEC 62443-3:システム

- IEC 62443-4:コンポーネント

また、これらの4つのグループを活用する主体を以下のように示しています。

- IEC 62443-1:全ての関係者

- IEC 62443-2:アセットオーナー(工場)向け

- IEC 62443-3:制御システムのシステムインテグレーター向け

- IEC 62443-4:制御関連製品の製品供給者(機器のサプライヤー)向け

日本の製造業においては、生産技術部門がシステムインテグレーターの役割を果たすことも多いため、自社の担当者の役割に当てはめた置き換えが必要になりますが、どの役割の担当者が、何を検討するかの参考にするための利用が可能になります。

この4つのグループの中で、さらにパートという形でより詳細な要件や管理手法などが定義されおり、具体的に活動の指標になるというわけです。

工場の運用手順などを検討する際にはIEC 62443-2、システムを検討する際にはIEC 62443-3 を参照するといった形で、活用している企業もあります。以下に実際にIEC 62443を活用したいくつかの事例を紹介します。

- 製造業の顧客からの依頼を受け、現状の工場運用の改善のためIEC 62443-2を参考にしながら、工場システムのセキュリティおよびコンサルティングサービスを提供する

- 生産設備を新設する際に、IEC 62443-3におけるシステムセキュリティの要求をどのような形で満たしているのかを確認する

- 調達する機器の開発体制を担保するためにIEC 62443-4に準拠した開発体制を持つメーカーの機器を採択基準にする

IEC 62443のより詳しい使い方は、それぞれのグループごとに、本連載内で解説を予定しています。以下のように、具体的にIEC 62443を活用してきた企業の担当者が以下のように分担しながら、記事をまとめていく予定です。

- IEC 62443-2:工場のアセットオーナーの課題解決に務めるセキュリティコンサルタントとしての立場での活用方法

- IEC 62443-3:工場向けに提案するシステムインテグレーターでの活用方法

- IEC 62443-4:工場向けの機器を提供するサプライヤーとしての立場での活用方法

本稿では、ここまでで「IEC 62443の概要」「IEC 62443におけるセキュリティレベルの考え方」「IEC 62443の構成と対象者」についてまとめました。スマートファクトリーをはじめとしたこれからの制御システムにおいて、サイバーセキュリティ対策は欠かすことができない存在になりつつあります。まず、第一歩を踏み出す際の参考に、IEC 62443を使いやすいガイドラインとして活用できるものです。本連載が、こうした具体的な一歩を進める助けとなれば幸いだと考えています。次回もぜひ、ご一読いただけますようよろしくお願いいたします。

筆者紹介

長澤宣和(ながさわ のりかず)

MOXA Japan プロダクトマーケティング部 部長

2001年からネットワークベンダーでネットワークを中心とした情報通信インフラ設備の提案や導入に従事する中、2019年からMOXA Japanに所属。特に製造業を中心としたIoTビジネス推進や工場ネットワーク構築などを中心とした提案活動を行っている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

スマート工場化を進めるのは現場の専門家? それともデジタル技術の専門家?

スマート工場化を進めるのは現場の専門家? それともデジタル技術の専門家?

成果が出ないスマートファクトリーの課題を掘り下げ、より多くの製造業が成果を得られるようにするために、考え方を整理し分かりやすく紹介する本連載。前回から製造現場でつまずくポイントとその対策についてお伝えしていますが、第11回では、スマートファクトリー化を進める上で必要な現場の体制作りの考え方について紹介します。 スマート工場の約半分がサイバー攻撃で生産停止、その内4割以上が4日以上止まる

スマート工場の約半分がサイバー攻撃で生産停止、その内4割以上が4日以上止まる

トレンドマイクロは2021年4月23日、日本、米国、ドイツの3カ国を対象とする「スマートファクトリーにおけるセキュリティの実態調査」の結果を発表した。本稿ではその内容を紹介する。 スマート工場で見逃されている2大侵入ポイントとは?

スマート工場で見逃されている2大侵入ポイントとは?

スマート工場化が加速する一方で高まっているのがサイバー攻撃のリスクである。本連載ではトレンドマイクロがまとめた工場のスマート化に伴う新たなセキュリティリスクについての実証実験研究の結果を基に注意すべきセキュリティリスクを考察する。第1回では、工場の「スマート化」とは何かを定義するとともに、そこから見えたスマート工場特有の侵入経路について解説する。 工場のネットワークセキュリティ対策とは?

工場のネットワークセキュリティ対策とは?

インダストリー4.0や工場向けIoTなどに注目が集まっていますが、そもそも工場内のネットワーク環境は、どのように構築すべきなのでしょうか。本連載では、産業用イーサネットの導入に当たり、その基礎から設備設計の留意点などを含めて解説していきます。第5回では、工場のネットワークセキュリティ対策について解説します。 制御システムセキュリティの現在とこれから

制御システムセキュリティの現在とこれから

制御システム技術者が知っておくべき「セキュリティの基礎知識」を分かりやすく紹介する本連載。最終回となる今回は、今までに述べてきた制御システムセキュリティの基礎的な考え方をまとめた上で、これから制御システムセキュリティの分野がどうなっていくのかについての考えを紹介する。 PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機

PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機

JPCERT コーディネーションセンターと経済産業省は「制御システムセキュリティカンファレンス」を開催。高度化が進む、制御システムへの攻撃の事例を紹介した。