OTセキュリティを巡る3つの落とし穴〜Why OTセキュリティの共通認識と本質的How:ビジネスリスクを見据えたOTセキュリティ対策とガイドライン活用のススメ(1)(2/2 ページ)

本稿では、OTセキュリティにおける3つの落とし穴を通して、OTセキュリティのWhy(なぜ必要なのか)の共通認識と、勘所としてのHow(どのように進めるか)を解説します。

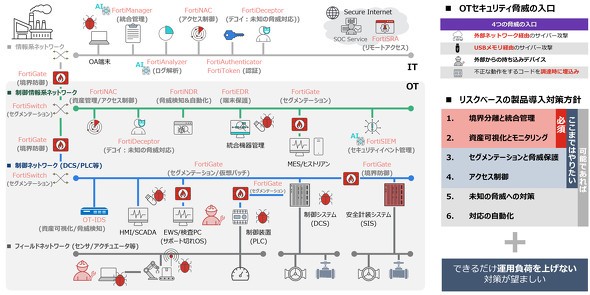

リスクベースの製品導入対策方針

「ITとOTは分離されているから対策は不要である」、という意見を聞くことがありますが、脅威の侵入経路を外部ネットワーク経由のみと考えるのは危険です。技術対策は、ビジネスリスクに基づいた進め方が必要であり、以下のベストプラクティスを解説します。

境界防御

境界防御は技術的対策の中で最初に考慮されるべき要素ですが、ビジネスリスクに応じて優先順位を定め、予防的観点から技術対策順次対策を実施し、統合的に保護を図る必要があります。

ファイアウォールは内外の不正な通信や攻撃を検知し、遮断するという役割を担います。また、一見、NIC2枚挿し(同じ端末に2枚のネットワークカードを挿すこと)のようなネットワークが分離されているように見える環境であっても、端末まで侵入を許してしまえば自由に通信を往来できてしまうため、その点も注意が必要です。

資産の可視化と制御、モニタリング

どの資産が脅威の起点となり得るかを知るためには、対象資産の可視化が不可欠です。資産の可視化により、どの資産から不正な通信や操作が行われているかを特定しやすくなりますが、脅威検知や脆弱性発見後の対応策が確立されていなければ、対策が複雑化する恐れがあります。

従って、資産の可視化と脅威検知は事故対応の運用体制の構築と同時に進めるべきです。ただし、いきなり全体を対象にすると大変なので、リスクの高いエリアを優先して、スモールスタートで進めることをお勧めします。

ネットワークセグメンテーション

セグメンテーションは、被害を局所化し、事業継続を支えるために重要ですが、設備単位で想定される被害の大きさを理解し、セグメントの範囲を定めることで、一部のエリアがインシデントで停止しても他のラインに影響を与えない構成が理想的です。

脅威の入口に対する予防を重視しつつ、可用性や利便性とビジネスリスクのバランスを取ることが求められます。

アクセス制御

これまでの技術対策を踏まえ、さらなる強化のために、一要素認証のリスクを考慮し、認証の強化が求められます。そこで統合認証基盤や多要素認証を提供するソリューションを活用し、アクセス制御を行います。

資産可視化の仕組みにより、不審なデバイスがネットワークに接続されることを検知し、管理外のデバイスは接続を許可しない等の対策も考慮されています。また、工場内の無線環境整備が進む中で、OTデバイスの接続方式として用いられるプリシェアードキーのろう洩問題に対処するため、デバイスだけでなくPCやタブレットも含めて、SSIDを分けてユーザーごとの個別認証を導入することを推奨しています。

未知の脅威への対応

脅威の高度化が続いており、既知の脅威だけでなく、未知の脅威にも対応する必要が増しています。

EDR(Endpoint Detection and Response)は、端末内のさまざまな挙動を監視し、未知の脅威を検出するエンドポイント対策としてIT環境で広く導入されていますが、OT環境においてもその導入が期待されています。

また、おとり技術は、攻撃者を誘い込むためのデコイ(おとり)を設置し、侵入試行を検出する方法です。攻撃者がおとりに引っ掛かることで、その行動を早期発見し、対応策を講じることが可能です。

対応の自動化

OTシステムにおいて、事故対応の自動化は、誤検知によるSEQCDへの影響が大きいため難しいとされていますが、リスクが低い端末などは、事前に工場部門と協議することで、自動隔離が可能です。運用負荷低減と、迅速な脅威封じ込めのためには、部分的な対応の自動化の検討をお勧めします。

まとめ

- OTセキュリティ対策の目的はビジネスリスクの低減(SEQCDの確保)であることを念頭に置く。

- ネットワークのみならず、組織・運用・技術・SCMの四つの観点で対応を検討すること

- 対策は予防と事故対応の2つに分けて考えること

- 技術対策は境界防御、資産/通信の可視化を中心に、セグメンテーション、アクセス制御をリスクベースで対策の粒度を判断すること

- さらなる対策として、未知の脅威への対応や対応自動化を検討すること

次回は、スマート工場に対するセキュリティ対策として2024年4月に公開された経済産業省のガイドライン「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドライン【別冊:スマート化を進める上でのポイント】」の活用方法を解説します。

著者プロフィール

佐々木 弘志(ささき ひろし)

フォーティネットジャパン合同会社 OTビジネス開発部 部長

2021年8月より現職。国内製造企業の制御システム機器の開発者として14年間従事した経験を持つ。セキュリティ専門家として、産業サイバーセキュリティの文化醸成(ビジネス化)を目指し、国内外の講演、執筆などの啓発やソリューション提案などのビジネス活動を行っている。CISSP認定保持者。

2022年5月〜現在:名古屋工業大学 産学官金連携機構 ものづくりDX研究所 客員准教授(非常勤)

2017年7月〜現在:独立行政法人 情報処理推進機構(IPA)産業サイバーセキュリティセンター(ICSCoE)専門委員(非常勤)

2016年5月〜2020年12月、2021年7月〜現在:経済産業省 サイバーセキュリティ課 情報セキュリティ対策専門官(非常勤)

藤原 健太(ふじはら けんた)

フォーティネットジャパン合同会社 OTビジネス開発部 マネージャー

2022年9月より現職。製造業に深く関連する現場計器から制御システムまで幅広く経験。システムエンジニアからキャリアスタートし、OT領域のデジタル技術活用に躍進、直近では製造業の機能安全を中心としたリスク認識に関する業務に従事。これまでの経験より多くのOTセキュリティに関するメディア、イベント講演出演、業界誌への執筆を経て現在に至る。

FS Eng(TUV Rheinland, #18131/19, Safety Instrumented System)

2024年8月〜現在:JNSA 調査研究部会 OTセキュリティWG

2022年9月〜現在:GUTP+Edgecross合同 工場セキュリティWG

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

経産省の工場セキュリティガイドラインはなぜ別冊が必要だったのか

経産省の工場セキュリティガイドラインはなぜ別冊が必要だったのか

経済産業省は工場セキュリティガイドラインを2022年11月に発表したのに続き、同ガイドラインの【別冊:スマート化を進める上でのポイント】を2024年4月に公開した。これらを策定した狙いはどこにあるのか、経済産業省に聞いた。 OTセキュリティを巡るエネルギー業界の法改正とは、変わる事業者の事故対応

OTセキュリティを巡るエネルギー業界の法改正とは、変わる事業者の事故対応

フォーティネットジャパンはエネルギー業界に関するOTセキュリティ関連法改正などの概要について説明会を開催した。 工場を取り巻くセキュリティ環境動向とガイドラインの全体像

工場を取り巻くセキュリティ環境動向とガイドラインの全体像

本連載では経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」が示す、今必要な工場セキュリティ対策を解説する。1回目は、最近の工場を取り巻く環境動向と、ガイドラインの全体像を紹介する。 工場セキュリティガイドラインが示す3つのステップ、そこで必要な対策とは何か

工場セキュリティガイドラインが示す3つのステップ、そこで必要な対策とは何か

本連載では経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」が示す、今必要な工場セキュリティ対策を解説する。第2回では、ガイドラインが示すセキュリティ対策の3ステップと、各ステップで実施する対策について詳しく紹介する。 OTセキュリティの「場当たり的なパッチ当て対策」はなぜ成功しないのか

OTセキュリティの「場当たり的なパッチ当て対策」はなぜ成功しないのか

製造業がIoTを活用していく上で課題となっているのが、サイバーセキュリティをはじめとする安心・安全の確保だ。本連載では、安心・安全を確立するための基礎となる「IoT時代の安全組織論」について解説する。第4回は、経営層が「OTセキュリティ戦略の必要性の認識」に至る前段階に陥りがちな「場当たり的なパッチ当て対策」の問題について説明する。