工場セキュリティガイドラインが示す3つのステップ、そこで必要な対策とは何か:経済産業省「工場セキュリティガイドライン」を読み解く(2)(1/2 ページ)

本連載では経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」が示す、今必要な工場セキュリティ対策を解説する。第2回では、ガイドラインが示すセキュリティ対策の3ステップと、各ステップで実施する対策について詳しく紹介する。

2022年11月16日、経済産業省から「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」(以下、ガイドライン)が発表された。

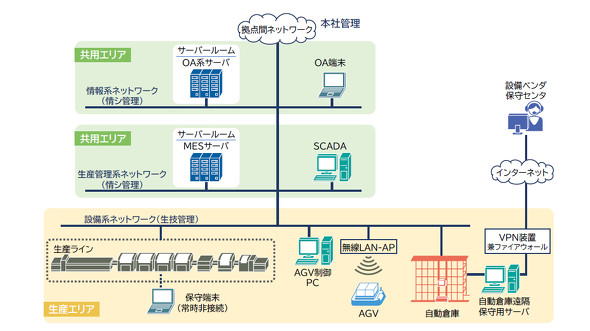

これまで工場システムは、内部ネットワークとして、インターネットなどのネットワークにさらされないことを前提に設計されてきた。しかし、IoT(モノのインターネット)や自動化によるスマート工場の実現に向けた動きが活発化し、新たなセキュリティリスクが発生している。このような状況を踏まえ、経済産業省はガイドラインを策定した。

本連載では、ガイドラインが示す、今必要な工場セキュリティ対策を解説する。第1回では、最近の工場を取り巻く環境動向と、ガイドラインの全体像を紹介した。第2回では、ガイドラインが示すセキュリティ対策の3ステップと、各ステップで実施する対策について詳しく紹介する。

工場セキュリティ対策の3ステップとは

ガイドラインでは、工場システムのセキュリティ対策を企画、導入するにあたって必要な3つのステップが以下のように示されている。

- ステップ1「内外要件や業務、保護対象などの整理」

工場システムのセキュリティを検討する上で必要な情報を収集、整理する。

ステップ1の実施項目[クリックで拡大]出所:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0」(2022年11月)を基にアルプス システム インテグレーション株式会社が作成

- ステップ2「セキュリティ対策の立案」

ステップ1で整理した情報に基づき、工場システムのセキュリティ対策方針を策定する。そして物理面、システム構成面両方の観点から、脅威に対応するための具体的なセキュリティ対策を整理し、実施する。

ステップ2の実施項目[クリックで拡大]出所:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0」(2022年11月)を基にアルプス システム インテグレーション株式会社が作成

- ステップ3「セキュリティ対策の実行および計画、対策、運用体制の不断の見直し(PDCAサイクルの実施)」

ステップ2で導入した物理面、システム構成面での対策に加えて、ライフサイクルやサプライチェーンを考慮した対策を実施する。

ステップ3の実施項目[クリックで拡大]出所:経済産業省「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer1.0」(2022年11月)を基にアルプス システム インテグレーション株式会社が作成

次に、各ステップで実施する内容を詳しく説明する。

ステップ1「内外要件や業務、保護対象などの整理」

ステップ1-1では、セキュリティ対策の検討、企画に必要な要素を整理する。具体的には、(1)経営目標、(2)外部要件、(3)内部要件/状況の3点について整理する必要がある。

(1)経営目標の整理

事業継続計画(BCP)が策定されているかが特に重要となるため、内容を確認し、必要に応じて策定を検討する。

(2)外部要件の整理

セキュリティ法規制・標準規格・ガイドライン準拠、国・自治体・業界・市場・顧客・取引先・出資者からの要求を整理する。

(3)内部要件/状況の整理

システム面、運用・管理面、維持・改善面等の自社の工場セキュリティに関わる内部要件や体制が、現状どのようになっているかを整理する。

ステップ1-2、1-3では、日々の業務で工場システムがどのように使われているかを洗い出し、洗い出したそれぞれの業務の重要度を定める。業務の重要度は、セキュリティ対策の重要度/優先度を決定する判断材料となる。

ステップ1-4、1-5では、セキュリティ対策を強化すべき工場システムの構成要素を洗い出し、その保護対象の重要度を設定する。

ステップ1-6、1-7では、業務内容や重要度を考慮してゾーンを設定する。また、ゾーンごとに、これまでに整理した業務、保護対象をむすびつける。ここで言う「ゾーン」とは、業務内容や業務重要度などを考慮しつつ、「同等の水準のセキュリティ対策が求められる領域」である。

ゾーンを設定することにより、工場の機器やシステムを俯瞰的に見ることができる。例えば、あるゾーン内の保護対象がサイバー攻撃を受けた際に別のゾーンへ影響が及ぶことを抑止し、被害の極小化を検討することができるようになる。最後に、それぞれのゾーンに対するセキュリティ脅威と、それによりどのような影響があるかを整理する。

Copyright © ITmedia, Inc. All Rights Reserved.