工場を取り巻くセキュリティ環境動向とガイドラインの全体像:経済産業省「工場セキュリティガイドライン」を読み解く(1)(2/2 ページ)

本連載では経済産業省の「工場システムにおけるサイバー・フィジカル・セキュリティ対策ガイドラインVer 1.0」が示す、今必要な工場セキュリティ対策を解説する。1回目は、最近の工場を取り巻く環境動向と、ガイドラインの全体像を紹介する。

スマート工場化におけるセキュリティリスク

2011年にドイツで提唱された「インダストリー4.0」以降、製造業界ではスマート工場化の動きが高まっている。IoTやビッグデータ、AI(人工知能)などの新しい技術の活用に伴い、ドイツや中国などを中心に世界各国で推奨されており、日本においても同様だ。

スマート工場化には生産性向上をはじめさまざまなメリットがあるが、工場システムが情報システムやインターネットと接続する機会が増えることで、新たなセキュリティリスクも増加しているのが実態だ。では、具体的にどのようなリスクを考慮すべきなのだろうか。

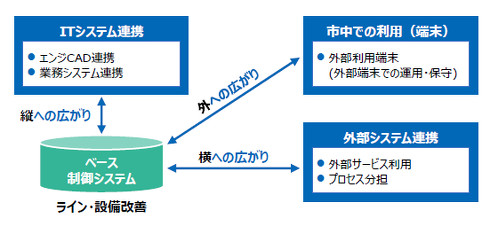

スマート工場化における技術の利用形態としては4つあり、それぞれ以下のようなリスクが考えられる。

- ライン・設備の改善におけるリスク

ロボットや自動装置の導入に伴い、無線LANなどを活用した外部ネットワークへの接続が増加し、攻撃リスクが拡大する

- ITシステム連携におけるリスク

OAシステムと、生産管理システム/制御システムのネットワークが接続することにより、情報の改ざんや漏えいのリスクが拡大する

- 市中での利用におけるリスク

モバイル端末のような外部端末からネットワークを介して現場機器に接続することで攻撃にさらされる。また、外部端末の管理が行き届かないことがセキュリティホールを生み、リスクとなる。

- 外部システム連携におけるリスク

セキュリティポリシーが異なる他社システムとの連携によって攻撃を受ける、インシデント発生時の円滑な連携が困難になる、などのリスクが発生する。

工場セキュリティガイドラインの目的

これまで繰り返し述べてきた通り、工場のIoT化によるネットワーク接続機会の増加は、サイバー攻撃を受けるリスクを拡大させる。

しかし、スマート工場化が進んでいない工場であっても、不正侵入者による攻撃を受ける可能性がある。さらに、サイバー攻撃は高度化・巧妙化しており、特定の工場が狙われる場合もあれば、不特定多数に向けた攻撃をたまたま受ける場合もあるだろう。

そのため、全ての工場がサイバー攻撃を受ける可能性があることは認識しておく必要がある。ガイドラインは、このような工場の状況を踏まえて策定されたもので、以下の3点をサイバーセキュリティ対策のポイントとして挙げている。

- ITセキュリティ分野で一般的なデータの保護だけでなく、機器稼働等の維持や安全の確保が求められる

- 古い設備が運用されている場合など、既存システムに対する段階的なセキュリティ対策の導入が必要になる

- 工場などの規模や性質によって実施すべき対策が異なる

ガイドラインは、特定の業界、業種や製造する製品という観点で対象は限定しておらず、業界団体や個社が自ら対策を企画、実行するに当たり、参照すべき考え方やステップを示す「手引き」という位置付けだ。各業界、業種が自ら工場のセキュリティ対策を立案、実行することで、工場システムのセキュリティレベルの底上げを図ることを目的としている。

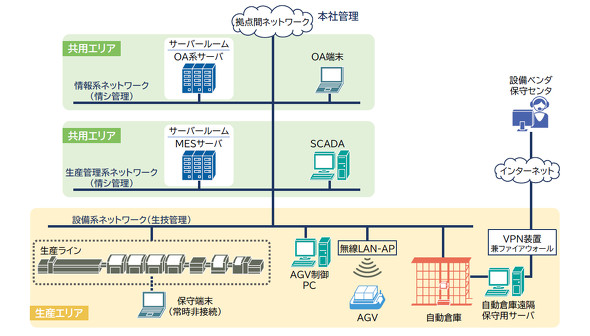

ガイドラインの想定工場

ガイドラインでは分かりやすさの観点から、対策のステップを解説するに当たって具体例として想定工場を設定している。読者の置かれた環境と想定工場とが必ずしも一致しない部分もあるため、環境に応じて適宜読み替えることが推奨されている。ガイドラインの想定工場における工場システム(想定生産ラインを含む)の例は以下の通りだ。

ガイドラインの特徴

ガイドラインでは、工場システムのセキュリティ対策を企画、導入する3ステップが手引きとして示されている。

この内、ステップ2と3で具体的なセキュリティ対策例が示されており、必要最小限の対策事項として、脅威への技術的な対策から運用・管理面の対策までが明記されている。

さらに、対策の企画・実行に関連する基準や工場セキュリティ対策のチェックリストなど、実務で活用できる情報が付録として掲載されているのも特徴だ。特に、付録Eにあたるチェックリストは、合計35問の設問に回答することで工場のセキュリティ対策状況を比較的短時間で把握できるため、ぜひ活用いただきたい。

次回は、ガイドラインが示すセキュリティ対策の3ステップについて、各ステップで実施する具体的な対策例を紹介する。

著者紹介:

アルプス システム インテグレーション株式会社 ビジネス戦略部 プロダクトマーケティング課

松上 伸子(まつがみ のぶこ)

自社の情報漏えい対策製品のプロダクトマーケティング担当として活動。現在は、製造業のお客様向けや他業界のお客様向けにセミナー講演を行うなど、幅広く発信を行っている。

情報漏洩対策の一元管理 InterSafe ILP https://www.alsi.co.jp/security/ilp/

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

7割が“人質”経験済み、ランサムウェアが猛威を振るう工場セキュリティの今

7割が“人質”経験済み、ランサムウェアが猛威を振るう工場セキュリティの今

産業制御システム向けのセキュリティを展開するTXOne Networksは、2022年版の「OTサイバーセキュリティレポート」を発表した。 2022年OT/IoTセキュリティの世界で何が起こった?攻撃手法の変化に加えて新たなターゲットも

2022年OT/IoTセキュリティの世界で何が起こった?攻撃手法の変化に加えて新たなターゲットも

Nozomi Networksは同社のNozomi Networks Labsによる2022年下半期OT(制御技術)、IoT(モノのインターネット)セキュリティ動向レポートの概要と、新製品のOT、IoTエンドポイントセキュリティセンサー「Nozomi Arc」について説明した。 2023年注目の5つのサイバー脅威予測、サプライチェーンへの警戒は今後も必要

2023年注目の5つのサイバー脅威予測、サプライチェーンへの警戒は今後も必要

パロアルトネットワークスは2023年1月11日、「サイバーセキュリティプレディクション 2023」と題して2023年に注目される5つのサイバー脅威予測を発表した。 国際協力で制御システムを守れ――「サイバーセキュリティウィーク」レポート

国際協力で制御システムを守れ――「サイバーセキュリティウィーク」レポート

経済産業省とIPA ICSCoEは2022年10月24〜28日に、「インド太平洋地域向け日米EU産業制御システムサイバーセキュリティウィーク(サイバーセキュリティウィーク)」を開催。オンラインセミナーを通して日米欧の取り組みや政策動向を紹介した他、ICSCoEでシミュレーターを用いたハンズオン演習も行われた。 急速な工場デジタル化が招く複雑なセキュリティ対策、OTの安全保障を考える

急速な工場デジタル化が招く複雑なセキュリティ対策、OTの安全保障を考える

工場のデジタル化は資産がサイバー脅威にさらされるリスクの増大を意味します。身を守るために、OTではどのような対策を講じるべきでしょうか。 2年間で売上高4倍に、産業向けセイバーセキュリティ専門企業の国内向け戦略

2年間で売上高4倍に、産業向けセイバーセキュリティ専門企業の国内向け戦略

TXOne Networksは2022年8月9日、日本市場向けの戦略について発表した。TXOne Networksは2018年11月にトレンドマイクロと台湾のMOXAが共同で設立した産業制御システム向けのセキュリティソリューションの専門企業で台湾を本社としている。2022年4月15日に日本法人を設立し、日本市場での本格参入を開始した。