米国で急速に進む医療XRと5G/エッジコンピューティングの融合:海外医療技術トレンド(73)(2/3 ページ)

本連載第71回で、米国の医療AIの市場動向を取り上げたが、今回は医療分野の拡張現実(AR)/仮想現実(VR)と5G/エッジコンピューティングの適用動向を紹介する。

エッジコンピューティングで注目されるハードウェア対応セキュリティ

MXR機器が、5G/エッジコンピューティング環境下で、院内治療から外来・在宅医療へと拡張するためには、エンドツーエンドのセキュリティ管理策がより一層重要となる。そこで注目されているのが、ハードウェア側で対応するセキュリティ技術だ。

2021年5月27日、米国立標準技術研究所(NIST)は、「NISTIR 8320(草案) ハードウェア対応セキュリティ:クラウドとエッジコンピューティングのユースケース向けプラットフォームセキュリティに対する階層化アプローチの対応」(関連情報)と題する文書を公開し、パブリックコメントの募集を開始した(募集期間:2021年6月30日まで)。

本草案は、クラウドデータセンターやエッジコンピューティング向けのサーバプラットフォームセキュリティやデータ保護を向上させる、ハードウェアベースのセキュリティ手法や技術を解説することを目的としており、以下のような構成になっている。

- 第1章:イントロダクション

- 第2章:ハードウェアプラットフォームセキュリティの概要

- 第3章:プラットフォームの完全性の証明

- 第4章:ソフトウェアのランタイム保護メカニズム

- 第5章:データ保護と秘密計算

- 第6章:遠隔証明(Attestation)サービス

- 第7章:ハードウェア対応セキュリティを活用したクラウドのユースケース、シナリオ

- 第8章:次のステップ

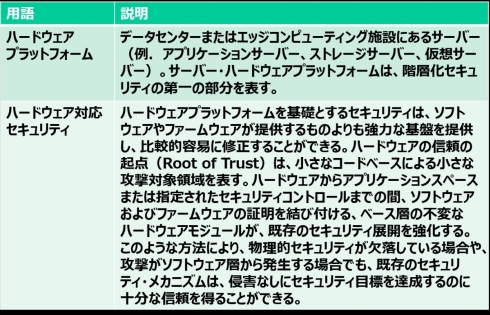

最初の「イントロダクション」では、ハードウェアプラットフォームおよびハードウェア対応セキュリティについて、表1のように定義している。

表1 ハードウェアプラットフォームとハードウェア対応セキュリティの定義(クリックで拡大) 出典:National Institute of Standards and Technology (NIST) 「Draft NISTIR 8320 Hardware-Enabled Security: Enabling a Layered Approach to Platform Security for Cloud 3 and Edge Computing Use Cases」(2021年5月27日)を基にヘルスケアクラウド研究会作成

次に、「ハードウェアプラットフォームセキュリティの概要」の章では、プラットフォームファームウェアやハードウェアに対する脅威として、以下の5つを挙げている。

- 機微なプラットフォームまたはユーザーデータへの不正アクセスおよび潜在的な抽出

- プラットフォームファームウェアの修正

- 悪意のあるバージョンを有するファームウェアやハードウェアの物理的配置を通じたサプライチェーンの傍受

- 規制された地政学的またはその他の境界の外からのデータへのアクセスやコードの実行

- ソフトウェアおよび/またはファームウェアベースのセキュリティメカニズムの回避

本草案では、このような脅威に対する低減策のキーコンセプトとして、ハードウェアをベースとする「信頼の起点(RoT:Root of Trust)」や「信頼の連鎖(CoT:Chain of Trust)」を提案している。

「プラットフォームの完全性の証明」の章では、プラットフォームの完全性の構成要素として以下の3つを挙げている。

- ソフトウェアおよびファームウェアの暗号測定値

- ファームウェアおよび構成の証明

- ファームウェアおよび構成の復旧

その上で、完全性を証明する手法として、以下のような例を挙げている。

- ハードウェアセキュリティモジュール(HSM)

- 信頼の連鎖(CoT:Chain of Trust)

- サプライチェーン保護

「ソフトウェアのランタイム保護メカニズム」の章では、以下のようなソフトウェアランタイム攻撃を紹介した上で、これらの攻撃から保護するメカニズムについて記述している。

- リターン指向プログラミング(ROP)攻撃/コール指向プログラミング(COP)攻撃/ジャンプ指向プログラミング(JOP)攻撃

- アドレストランスレーション攻撃

「データ保護と秘密計算」の章では、プロセッサ上に隔離された実行環境を用意するTEE(Trusted Execution Environment)技術の概念を紹介した上で、メモリ、アプリケーション、仮想マシン(VM)それぞれの隔離手法を概説し、暗号化アクセラレーションについて触れている。

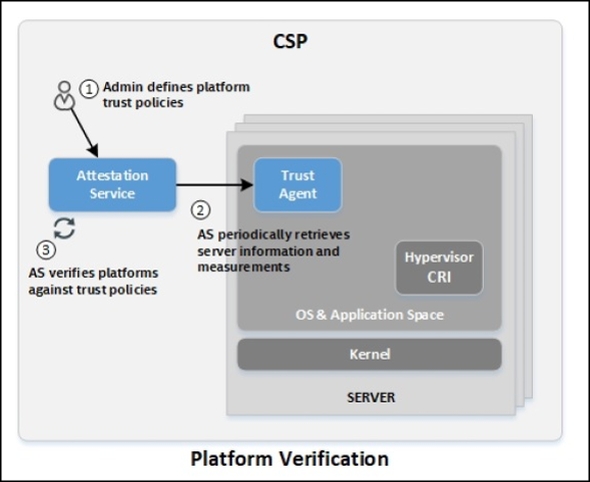

「遠隔証明(Attestation)サービス」の章では、図1に示すようなプラットフォーム証明の全体イメージを例示している。

図1 プラットフォーム証明の全体イメージ 出典:National Institute of Standards and Technology (NIST) 「Draft NISTIR 8320 Hardware-Enabled Security: Enabling a Layered Approach to Platform Security for Cloud 3 and Edge Computing Use Cases」(2021年5月27日)

ここでは、クラウドサービスプロバイダー(CSP)のデータセンターサーバから、プラットフォーム上で稼働する信頼性エージェント(AS)サービスを経由して、プラットフォームの構成情報や完全性測定結果を収集する遠隔証明サービスとなっている。

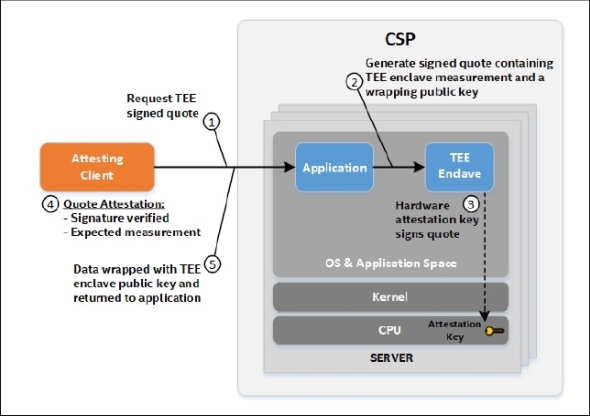

さらに、図2は、システムプロセッサにより保護された隔離領域を利用するTEE技術に基づく証明フローの全体イメージである。

図2 TEE証明フローの全体イメージ 出典:National Institute of Standards and Technology (NIST) 「Draft NISTIR 8320 Hardware-Enabled Security: Enabling a Layered Approach to Platform Security for Cloud 3 and Edge Computing Use Cases」(2021年5月27日)

TEE証明には、TEEによって隔離された領域の検証可能な暗号化クオートの生成が含まれる。クオートは、証明するクライアントに送付され、クオートの署名を検証することができる。そして署名が有効な場合、証明するクライアントは、遠隔コードが、純正なTEEの隔離領域で稼働していると結論付けられる。

「ハードウェア対応セキュリティを活用したクラウドのユースケース、シナリオ」の章では、以下の5つのシナリオを提示している。

- セキュリティインフラストラクチャの可視性

- 信頼済プラットフォーム上へのワークロードの配置

- アセットのタグ付けと信頼済ロケーション

- ワークロードの機密性

- 鍵と秘密の保護

前述のMXR機器においては、インターネット/クラウド接続環境下で、高速処理・高精細画像処理を実現するシステムプロセッサの導入が進む一方、医療機器として要求される信頼性や安全性をどのように評価・保証するかが、大きな課題となっている。機器メーカーの開発者は、クラウドサービス事業者やプロセッサメーカーとの責任共有モデルを前提としたトータル製品ライフサイクル管理体制下で、サイバーセキュリティ機能の強化に取り組む必要がある。

Copyright © ITmedia, Inc. All Rights Reserved.