厚労省が推奨しない「BYOD」、米国は医療テレワーク拡大に向け積極導入へ:海外医療技術トレンド(72)(4/4 ページ)

本連載第66回および第68回で新型コロナウイルス感染症(COVID-19)対応下の米国動向を紹介したが、今回はその米国で拡大する医療テレワークと「BYOD(Bring Your Own Device)」の問題を取り上げる。

BYODとハイブリッドクラウドが支える医療テレワーク基盤へ

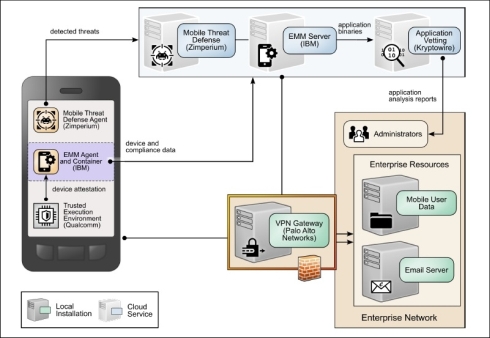

このようなアーキテクチャおよび関連技術を踏まえ、NCCoEは、図5に示すようなソリューションアーキテクチャの例を示している。

図5 ソリューションアーキテクチャの例(クリックで拡大) 出典:National Institute of Standards and Technology (NIST)「SP 1800-22 Mobile Device Security:Bring Your Own Device (BYOD) Draft」(2021年3月18日)

上記のソリューションアーキテクチャでは、エッジ側にBYOD環境のデバイス、ローカル側にエンタープライズリソース(モバイルユーザーデータ、電子メールサーバ)とVPNゲートウェイ、クラウド側にモバイル脅威防御や、エンタープライズ・モビリティ管理(EMM)サーバ、アプリケーション審査サービスを配置したハイブリッドクラウド型のプラットフォームを採用している点が注目される。

前述のHHSの「医療におけるセキュアなテレワーキング」(関連情報、PDF)では、BYOD環境下のクラウド移行についても触れており、「オンプレミス」「IaaS(Infrastructure as a Service)」「PaaS(Platform as a Service)」「SaaS(Software as a Service)」の4つを提示している。医療テレワークの場合、SaaSを選択するケースが多いが、移行後も、アイデンティティー/アクセス管理、転送データや保存データの暗号化/鍵管理など、クラウドユーザー側の責任範囲は存在するので、注意が必要だ。

なお、NCCoEは、今回公開されたBYODセキュリティ技術指針草案に先立ち、2020年9月15日に「SP 1800-21 モバイルデバイスセキュリティ:会社所有デバイスの個人利用(COPE)」(関連情報)を公開している。また、本連載第25回で取り上げた「NIST SP 1800-8:医療提供組織における無線輸血ポンプのセキュア化」(関連情報)や、第58回で取り上げた「遠隔医療の遠隔患者モニタリングエコシステムのセキュア化:医療セクター向けサイバーセキュリティ」(関連情報)、「SP 1800-1:モバイルデバイス上の電子健康記録(EHR)」(関連情報)、「1800-24:医用画像保存通信システム(PACS)のセキュア化」(関連情報)など、医療機関の視点に立った医療サイバーセキュリティに関する技術評価研究も積極的に行っている。

米国市場向けに医療機器やデジタルヘルス関連製品・サービスを提供する企業は、医療テレワークおよびそれに付随する技術・マネジメント動向に注目しながら、製品開発を行う必要がある。特に、院内に閉じた環境とBYOD環境では、プライバシー/サイバーセキュリティリスク評価の前提条件が全く異なるので、注意が必要だ。

筆者プロフィール

笹原英司(ささはら えいじ)(NPO法人ヘルスケアクラウド研究会・理事)

宮崎県出身。千葉大学大学院医学薬学府博士課程修了(医薬学博士)。デジタルマーケティング全般(B2B/B2C)および健康医療/介護福祉/ライフサイエンス業界のガバナンス/リスク/コンプライアンス関連調査研究/コンサルティング実績を有し、クラウドセキュリティアライアンス、在日米国商工会議所、グロバルヘルスイニシャチブ(GHI)等でビッグデータのセキュリティに関する啓発活動を行っている。

Twitter:https://twitter.com/esasahara

LinkedIn:https://www.linkedin.com/in/esasahara

Facebook:https://www.facebook.com/esasahara

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- ≫連載「海外医療技術トレンド」バックナンバー

SDGsやESGの観点でも注目、COVID-19から「働く人」を守る米国の労働安全衛生管理

SDGsやESGの観点でも注目、COVID-19から「働く人」を守る米国の労働安全衛生管理

本連載第66回で、労働安全衛生管理の観点から、米国の病院における新型コロナウイルス感染症(COVID-19)対応業務の効率化・IT化を取り上げたが、一般企業の職場でも、同様の課題解決が求められている。 米国病院は新型コロナの院内クラスター対策にDXを導入、働き方改革も進める

米国病院は新型コロナの院内クラスター対策にDXを導入、働き方改革も進める

前回は米国規制当局のDX動向を取り上げたが、米国内の医療業界におけるDXの取り組みは最前線でも加速している。 米国HIPAA規則改正にみる、医療プロセスのDX推進と個人健康記録保護のバランス

米国HIPAA規則改正にみる、医療プロセスのDX推進と個人健康記録保護のバランス

本連載第40回で、米国の退役軍人およびメディケア被保険者向け個人健康記録(PHR)に関わる「Blue Button 2.0」に触れた。今回は、PHRの将来を左右するであろうプライバシー規則であるHIPAA規則の改正動向を取り上げる。 新型コロナウイルスに苦しむ米国、遠隔医療にどう取り組んでいるのか

新型コロナウイルスに苦しむ米国、遠隔医療にどう取り組んでいるのか

新型コロナウイルス感染症(COVID-19)の感染拡大に苦しむ米国。これまで法制度や仕組みの整備を進めてきた遠隔医療を促進するため、さまざまな施策を急速に展開している。併せて必要となるIT管理リスクへの対応も進めている。 NISTサイバーセキュリティフレームワーク1.1版と医療機器

NISTサイバーセキュリティフレームワーク1.1版と医療機器

2018年4月16日、米国立標準技術研究所(NIST)が、サイバーセキュリティフレームワーク1.1版を正式にリリースした。医療機器/デジタルヘルス企業に、どんな影響が及ぶのだろうか。 米国で具体化する輸血ポンプのサイバーセキュリティ対策

米国で具体化する輸血ポンプのサイバーセキュリティ対策

米国で具体的な動きを見せつつある医療機器のサイバーセキュリティ対策。医療機器ユーザーの視点に立ったガイドラインづくりも具体化している。