スマート工場を破る3つの攻撃箇所とは? 見過ごされたリスクと防御方法:産業制御システムのセキュリティ(2/3 ページ)

トレンドマイクロは2020年5月18日、ミラノ工科大学と協力し2019年に約半年間かけて実施した「スマート工場に潜むセキュリティリスクの実証実験」の結果について、メディア向けのオンラインセミナーで説明した。

実証実験で分かったスマート工場特有の三大侵入経路

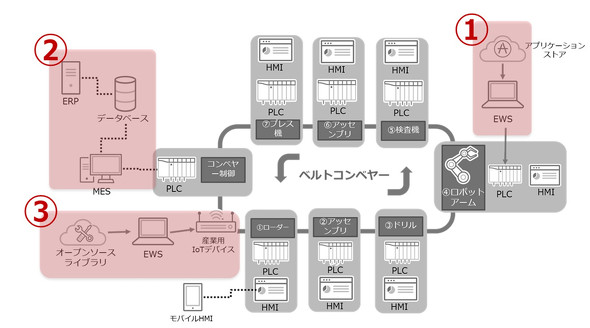

実証実験の結果見えたのが、スマート工場特有の3つの進入経路である。具体的にはアプリケーションストアと接続するEWS、ERPやデータベースなどと接続するMES、オープンソースライブラリと接続するEWSおよび産業用IoTデバイスが、スマート工場特有の侵入経路だと明らかになったという。

石原氏は「その他にもスマート工場内には、モバイルHMIなどインターネットを活用した機器なども存在し、これらも侵入経路になり得るが、スマート工場に直結する生産性や品質などに直結しない場合も多い。三大侵入経路はスマート工場の価値に影響を与えるもので特に重視すべきだといえる」と述べている。

これらの侵入口により実証された攻撃のシナリオは以下の3つのような形だ。

- 産業用アプリケーションストアの脆弱性を悪用したEWSの侵害

- MESデータベース改ざんによる製造不良の発生

- 悪意あるオープンソースライブラリによる産業用IoTデバイスの侵害

これらを具体的に見ていこう。

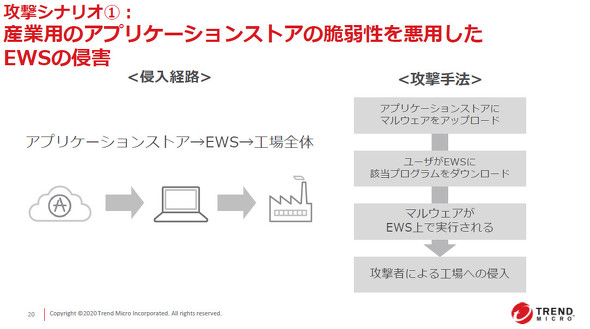

産業用アプリケーションストアの脆弱性を悪用したEWSの侵害

産業用アプリケーションストアを経由した工場への攻撃は、アプリケーションストアにマルウェアをアップロードし、ユーザーがEWSに該当プログラムをダウンロードしてマルウェアがEWS上で実行されるというものだ。このEWSを経由して攻撃者が工場に侵入する。

石原氏は「EWSは複数のエンジニアで共有されて利用されるケースが多く、外部で作成したプログラムを配布するために利用されるケースもあるなど、上下で頻繁にデータ交換が行われることが特徴だ。アプリケーションストア自体は多くの生産財メーカーなどが展開しており、スマート工場化の1つの鍵であるのは事実だが、これらが踏み台にされてしまうケースがある」と危険性を語っている。

実証実験では、実際にABBやKUKAのアプリストアに脆弱性があることを発見し、通知を行ったという。「アプリストアの中には、実際にトレンドマイクロでアプリをアップロードし『承認待ち』というステータスにもかかわらず、それがダウンロードできる状態になったところもある。仮に悪意を持った攻撃者がマルウェアをアップロードしたとしても、審査なしにダウンロードできてしまう状況が生まれていた」と石原氏は語っている。

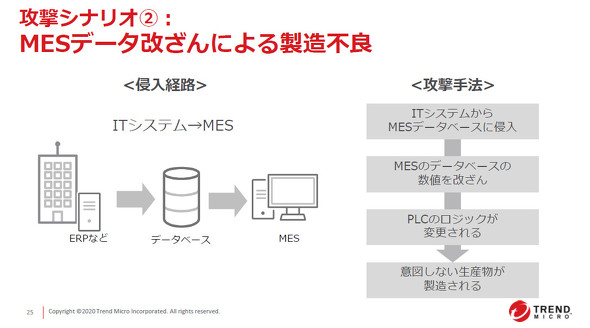

MESデータベース改ざんによる製造不良

MESデータベース改ざんによる製造不良は、ITシステムからMESデータベースに侵入し、数値を改ざんする。これにより、PLCのロジックを変更し、意図しない製造を行ってしまうというものだ。

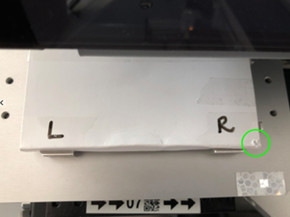

実証では、MESデータベース改ざん前はワークの右側に穴を開けるプログラムとなっていたのを改ざんし、左側に開けるという様子を示していた。

Copyright © ITmedia, Inc. All Rights Reserved.