自動車メーカーに選ばれるのは、セキュリティを理解したサプライヤーだ:WP29サイバーセキュリティ最新動向(2)(3/3 ページ)

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。今回は自動車のサイバーセキュリティに必要な組織づくりや、開発フェーズでのプロセス構築について説明していく。

開発フェーズにおけるCSMSプロセスの構築:

WP.29 CS 7.2.2.2(b)〜(e)対応

WP.29 CS 7.2.2.2(b)〜(e)では、開発フェーズにおけるCSMSプロセスの要件が述べられている。

CSMSプロセス作り

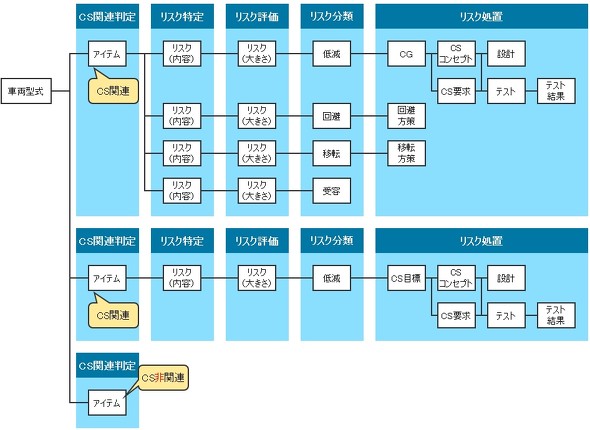

WP.29 CS 7.2.2.2(b)〜(e)は、自動車1台分のリスク分析、対策、テストの結果を生成するプロセス作りを求めている。図2-4で、アイテムを例にCS関連判定からリスク処置までの流れについて説明する。まず、サイバー攻撃を受ける可能性があるかを判定するCS関連判定を行う。CS関連と判定されたアイテムについては、後述するリスク特定を行い、侵害時の影響度や攻撃の発生確率についてリスク評価を行う。その評価結果に基づきリスク分類として、低減、回避、移転、受容の対応を決める。特に低減については、CGを策定し、CS要求を発行し、それに基づく設計やテストを進めていく。

リスク特定プロセス

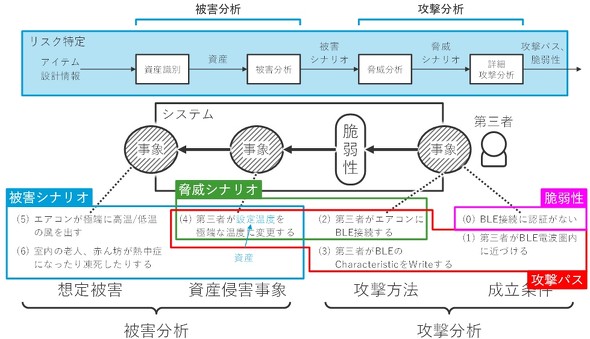

図2-4に示したリスク特定に抜け、漏れがあると、サイバー攻撃への耐性を担保できなくなる。このため、リスク特定の網羅性がポイントとなる。図2-5に、リスク特定の構造の一例を概観する。アイテムの設計情報から、守るべき資産を識別し、その資産が侵害された場合に想定される被害シナリオを分析する。この被害シナリオから、影響度の評価を行うことになる。次に、被害を引き起こすための脅威シナリオについて、攻撃方法や具体的な成立条件を分析する。この攻撃方法や成立条件から、攻撃発生確率の評価を行う。

上記に加え、脆弱性があった場合に、どのように攻撃を成立させるかを上記とは逆方向から分析する脆弱性分析も行うことで、リスク特定の網羅性を高めることができる。

OEMは、アイテムが侵害されたときの影響度の分析や多層防御の仕組みを検討しており、リスク評価として影響度と攻撃発生確率の評価を行う。このリスク値に応じてCGとCS要求を策定し、サプライヤーへ提示する。サプライヤーは、システム、HW/SW部品の単位でCGとCS要求を満たすよう脆弱性分析と攻撃発生確率の評価を行い、設計やテストを担う。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- ≫連載「WP29サイバーセキュリティ最新動向」

- ≫連載「いまさら聞けない 車載セキュリティ入門」

自動車メーカーとサプライヤーはどう連携してセキュリティに取り組むべきか

自動車メーカーとサプライヤーはどう連携してセキュリティに取り組むべきか

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。目次は下記の通り。 自動車のサイバーセキュリティに「説明責任」を、DNV GLに新チーム

自動車のサイバーセキュリティに「説明責任」を、DNV GLに新チーム

第三者認証機関のDNV GLは、自動車向けに機能安全とサイバーセキュリティの両面の対応を強化している。車載セキュリティの設計や実装における技術検証を行うサイバーセキュリティラボを2019年4月1日に設立。ISO 26262の策定活動にも参加した自動車メーカー出身者による従来の機能安全のチームに、大手通信事業者でサイバーセキュリティに長く携わったメンバーが参加した。これにより、セーフティとセキュリティのサポートをワンストップで提供する。 自動車セキュリティは義務的作業ではなく、イノベーションを促進する土台だ

自動車セキュリティは義務的作業ではなく、イノベーションを促進する土台だ

コネクテッドカーの普及に備えてセキュリティの重要性が高まっているが、自動車業界はどのように取り組むべきか。Tenableの共同設立者兼CTOであるRenaud Deraison(ルノー・ディレイソン)氏に話を聞いた。 自動車業界にセキュリティ意識調査、不十分な対応やリソース不足が目立つ

自動車業界にセキュリティ意識調査、不十分な対応やリソース不足が目立つ

シノプシス(Synopsys)は2019年2月20日、東京都内で会見を開き、自動車業界のセキュリティの取り組み状況に関する調査結果を発表した。調査はSAE(米国自動車技術会)と共同で、グローバルの自動車メーカーやサプライヤーなどを対象に実施した。 三菱電機、製品サイバーセキュリティの全社組織を新設

三菱電機、製品サイバーセキュリティの全社組織を新設

三菱電機は2019年3月18日、製品とサービスのサイバーセキュリティリスクに対応する専門組織「PSIRT(Product Security Incident Response Team、ピーサート)」を同年4月1日に新設すると発表した。