自動車メーカーとサプライヤーはどう連携してセキュリティに取り組むべきか:WP29サイバーセキュリティ最新動向(1)(1/3 ページ)

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。目次は下記の通り。

国連における自動車のサイバーセキュリティに関する議論

自動車のサイバーセキュリティに関する議論が活発となる中、国連では自動車関連のRegulations(規則)を扱う“World Forum for the harmonization of vehicle regulations(WP.29)”において(※1、2)、2018年11月にCyber Security(CS)対策に関するRegulation案(※3)と、セキュリティ対策を考慮したSoftware Updates(SU)に関するRegulation案(※4)が公開された(図1-1)。その後、当局の関係者や自動車メーカー(以下OEM)によるテストフェーズや議論を経て、2019年9月に改訂案が公開された(※5)。現在も、採択に向けた作業が進められている。

(※1)https://www.unece.org/trans/main/welcwp29.html

(※2)https://www.unece.org/trans/main/wp29/wp29wgs/wp29grva/grva2019.html

(※3)https://www.unece.org/fileadmin/DAM/trans/doc/2019/wp29grva/ECE-TRANS-WP29-GRVA-2019-02e.docx(クリックでダウンロード)

(※4)https://www.unece.org/fileadmin/DAM/trans/doc/2019/wp29grva/ECE-TRANS-WP29-GRVA-2019-03e.docx(クリックでダウンロード)

(※5)https://wiki.unece.org/pages/viewpage.action?pageId=87623695

TFCS 16-08 (Chair) ECE-TRANS-WP29-GRVA-2019-02e Cyber Security Proposal latest version.docx

TFCS 16-09 (Chair) ECE-TRANS-WP29-GRVA-2019-03e Software update proposal latest.docx

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。目次は下記の通り。

なお、著者によって原文の和訳と解釈を添えているが、誤訳や当局の考えからの誤釈が含まれることも懸念されるため、原文もご確認を頂きたい。また、本稿での解釈に伴って発生するいかなる問題について、著者ならびに掲載メディアはその責任を一切負うものではないことに注意されたい。

→連載「WP29サイバーセキュリティ最新動向」バックナンバー

目次

- 1)UN WP.29 Cyber Security, Software Updates Regulationsのポイント

- WP.29 CS, SUの構成

- WP.29 CS, SUのプロセス認証と型式認証

- WP.29 CS Regulationのポイント

- 2章 用語の定義

- 7.2節 CSMSプロセス認証の要件

- 7.3節 車両型式認証の要件

- 2)組織の構築とルールの策定 〜WP.29 CS 7.2.2.2 (a)対応〜

- 組織構造とセキュリティ管理システム

- CSMS階層化ルールの策定

- 3)開発フェーズにおけるCSMSプロセスの構築 〜WP.29 CS 7.2.2.2 (b)-(e)対応〜

- CSMSプロセス作り

- リスク特定プロセス

- 4)生産フェーズ以降のCSMSプロセスの構築 〜WP.29 CS 7.2.2.2 (f)と(g)対応〜

- OEMとサプライヤーによるPSIRTの構築と連携

- 脆弱性情報の入電フェーズ

- リスク分析フェーズ

- 公表フェーズ

- 5)UN WP.29 Software Updates Regulationsのポイント

- 2章 用語の定義

- 7.1節 SUMS認証の要件

- 7.2節 車両型式認証の要件

UN WP.29 Cyber Security, Software Updates Regulationsのポイント

WP.29 CS, SUの構成

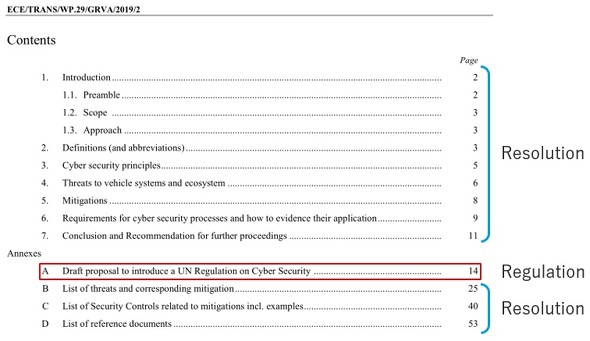

WP.29 CSの公開文書の構成を図1-2に示す。Annex A.がRegulationに該当し、本編とAnnexes B.からD.はResolutionとなっている。WP.29 SUも同様の構成である。

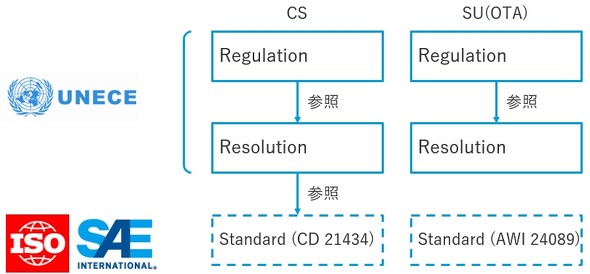

WP.29 CSは、国際標準となるISO/SAE 21434(※6、7)を参照しており、この標準に準拠することでWP.29 CS Regulationに従っていると説明でき得る立て付けとなる。しかし2019年9月時点では、この標準はCommittee Draft(CD:委員会原案)の扱いであり、未公開の状況にある。SUに目を向けると、WP.29 SU Regulationの具体的な実現方法を策定するであろうISO 24089は、Approved Work Item(AWI:新規業務項目)として議論が始まったばかりであり(※8)、WP.29 SUからの参照もない状況である。これらWP.29 CS, SUとISO/SAE国際標準の関係を図1-3にまとめておく。

(※6)ISO/SAE CD21434:https://www.iso.org/standard/70918.html

(※7)Status of Work in Process on ISO/SAE 21434, Automotive Cyber Security Standard:https://www.sans.org/cyber-security-summit/archives/file/summit-archive-1525889601.pdf

(※8)ISO AWI 24089:https://www.iso.org/standard/77796.html

OEMやサプライヤーがCSとSUに対応するためには、セキュリティ対応プロセスを有する組織構築やルール策定が求められ、部門横断の調整や作業で、かなりの時間を要することが予想される。ISO/SAE国際標準が未確定かつ未公開の現時点において、OEMとサプライヤーはWP.29 CS, SUに注目して、そのポイントを理解し、適切な準備を進めていくことが望まれる。

Copyright © ITmedia, Inc. All Rights Reserved.