自動車メーカーとサプライヤーはどう連携してセキュリティに取り組むべきか:WP29サイバーセキュリティ最新動向(1)(2/3 ページ)

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。目次は下記の通り。

WP.29 CS, SUのプロセス認証と型式認証

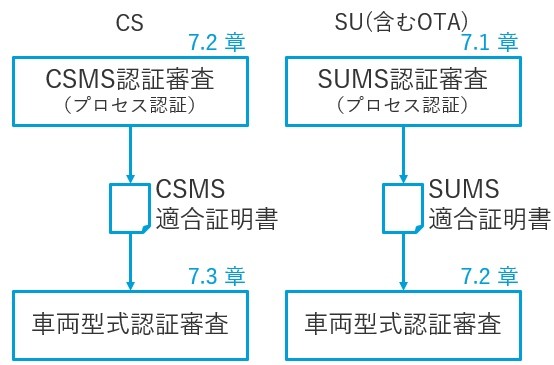

WP.29 CS Regulationの中で、OEMとサプライヤーが特に気にすべきポイントは、7章 Specifications(仕様)であり、その中の7.2節 Cyber Security Management System (CSMS)の要件と、7.3節 Vehicle Types(車両型式)の要件である。7.2節は、OEMがApproval Authority(認証機関)もしくはTechnical Service(技術サービス)からCSMSプロセス認証を取得するための要件が規定されており、7.3節は、このCSMSプロセスに基づき開発された自動車の型式認証を取得するための要件が規定されている。

WP.29 SU Regulationの中で、OEMが特に気にすべきポイントは、7章 Specificationsであり、その中の7.1節 Software Update Management System(SUMS)の要件と、7.2節 車両型式の要件である。7.1節は、OEMが認証機関もしくは技術サービスからSUMSプロセス認証を取得するための要件が規定されており、7.2節は、このSUMSプロセスに基づき管理されるソフトウェア(SW)を、セキュリティに配慮されたSU機能を通じて適用される自動車の型式認証を取得するための要件が規定されている。既存のSUの業務に、SW更新に対する影響分析やバージョン管理、セキュリティ対策などが追加されるものである。

これらの関係を図1-4に示す。CSMS/SUMS適合証明書は3年間有効とされ、その間、認証機関はいつでもその継続的な有効性を検証することができるとされている。

以降の本稿では、OEMとサプライヤーが密に連携して、新たなセキュリティ対応プロセスを求めているWP.29 CS Regulationに注目して解説を進める。

WP.29 CS Regulationのポイント

WP.29 CS RegulationにおいてOEMとサプライヤーの両者が把握しておくべきポイントを概観する。7.2節では、OEMがCSMS認証を取得するためのプロセスの要件が述べられている。サプライヤーはWP.29 CS Regulationの直接的な対象にはならないが、7.2.2.3項においてOEMは、サプライヤー間の依存関係をCSMSプロセスがどのように管理するかを説明することが求められている。いわゆるDevelopment Interface Agreement(DIA)と呼ばれる開発協働契約書の取り交わしである。7.3節では、CSMSプロセスに基づき開発された自動車の型式認証をOEMが取得する際の要件が述べられている。ここでも、OEMとサプライヤーが連携して、リスク対応やテストを行い、それらの活動成果を文書化することが求められている。以下、ポイントを読み解いていく。

2章 用語の定義

まず、WP.29 CS Regulationで理解しておきたい用語の和訳を6つ紹介する。

| 2.2 和訳 | サイバーセキュリティとは、道路を走行する車両とその機能の状態が、電子的なコンポーネントに対するサイバー脅威から保護されている状態を意味する。 |

|---|---|

| 2.3 和訳 | CSMSとは、サイバー脅威への対応やサイバー攻撃から車両を保護するための組織的なプロセスや責任、枠組みを定義する、システマチックなリスクベースのアプローチを意味する。 |

| 2.4 和訳 | システムとは、1つまたは複数の機能を実装するコンポーネントおよび/またはサブシステムのセットを意味する。 |

| 2.5 和訳 | 開発フェーズとは、車種が型式認証されるまでの期間を意味する。 |

| 2.6 和訳 | 生産フェーズとは、車両型式の生産期間を指す。 |

| 2.7 和訳 | 生産終了後フェーズとは、車両型式の生産終了後の期間を指す。特定の車両型式を組み込んだ車両は、このフェーズでは道路を走行するが、生産されなくなる。 |

7.2節 CSMSプロセス認証の要件

| 7.2.2.1 和訳 | OEMはCSMSが以下のフェーズを考慮していることを認証機関または技術サービスに説明しなければならない。 ・開発フェーズ ・生産フェーズ ・生産終了後フェーズ |

|---|

自動車のライフサイクルについて、7.2.2.1節で上記の通り述べられている。自動車のセキュリティ対応は、開発フェーズのみならず、型式認証を取得した条件が、生産される自動車へ確実に反映され、かつ生産が終了した後も、道路を走り続ける自動車へのセキュリティ対応を求めている。

| 7.2.2.2 和訳 | OEMは、CSMS内で使用されているプロセスがセキュリティを十分考慮していることを説明するものとする。これは以下を含む。 (a)車両、車両のシステムおよび/または部品に対するサイバーセキュリティを管理するためにOEMの組織内で使用されるプロセス (b)車両型式におけるリスクの特定に使用されるプロセス (c)特定されたリスクの評価、分類および処置に使用されるプロセス (d)特定されたリスクが適切に管理されていることを検証するためのプロセス (e)車両型式のセキュリティをテストするために使用されるプロセス (f)リスク評価を最新に保つためのプロセス (g)車両型式へのサイバー攻撃、サイバー脅威、脆弱性の監視、検出、対応に使用されるプロセス |

|---|

CSMSのプロセス要件について、7.2.2.2節(a)から(g)に述べられている。(a)は、組織として(b)から(g)のプロセスが構築・運用・改善されていくことを求めている。(b)から(e)は、CS開発プロセスであり、開発や生産フェーズにおいて、リスクの特定・評価・分類・処置・テストと、これらが適切に実施されていることを管理するプロセスを求めている。(f)と(g)は、Product Security Incident Response Team (PSIRT)活動プロセスであり、開発フェーズで発覚する脆弱性への対応のみならず、ネットなどに公開される脆弱性の監視や市場へ出荷された自動車へのサイバー攻撃の監視などを通じて、新たに発覚する脆弱性が出荷された自動車へ及ぼす影響を分析して、適切な対応を図っていくプロセスを求めている。

(b)から(e)において、OEMは、自動車全体のアーキテクチャを鑑みたアイテム(※9)レベルのリスク分析を行い、最上位のセキュリティ要求であるCybersecurity Goal(CG)および機能レベルのセキュリティ要求であるFunctional Cybersecurity Requirement(FCR)を策定する。そして、システム、HW(ハードウェア)/SW(ソフトウェア)レベルの設計・製造を担うサプライヤーへ、CS要件として、CGおよびFCRを発行する。CS要件に従いシステム、HW/SWレベルの詳細な設計・製造を担うサプライヤーは、自ら設計した製品に対してCS要件を逸脱する脆弱性が無いかを分析し、確実にCS要件を満たすセキュリティ対応案を策定し、OEMとその内容について協議し、対策を実装していく。

(※9)本稿におけるアイテムとは、1つまたは複数のシステムが連携して実現する車両レベルの機能を意味する。

(f)と(g)において、OEMとサプライヤーは、それぞれPSIRTを構築し、連携していくことが求められる。サプライヤーは、新たに発覚する脆弱性が製品に与えるリスクを分析し、OEMへ報告する。OEMは、自動車全体で施された多層防御による保護を鑑みた最終的なリスクを分析し、対応の要否や方針を決定する。またOEMは、これらの情報をAUTO-ISACなどの関係機関へ報告・相談するとともに、関係者と歩調を合わせて情報公開を行い、自動車への対策の適用を進める。

| 7.2.2.3 和訳 | OEMは、7.2.2.2項の要求事項に関して、契約を結ぶサプライヤー、サービスプロバイダー、もしくはOEMの他の下位組織との間にあり得る依存関係を、CMSMがどのように管理するかを説明しなければならない。 |

|---|

7.2.2.2節のCSMSプロセスが有効に機能するよう、7.2.2.3節においてOEMとサプライヤー間の連携について、その管理策や契約状況の説明が求められている。従来の開発プロセスに加えて、7.2.2.2節(b)から(e)のCS開発プロセスと、(f)と(g)のPSIRT活動プロセスについて、OEMとサプライヤーがどのように連携するのか、その責任分担について明記された契約書を取り交わす必要がある。

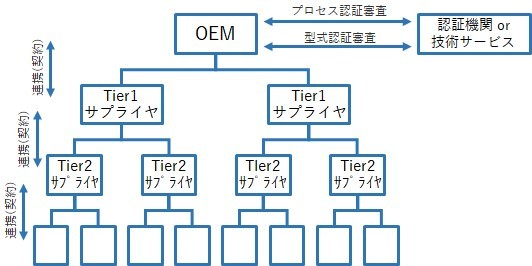

図1-5に、WP.29 CS Regulationが課されるOEMとプロセス認証と型式認証の審査を担う認証機関の関係と、審査に適合するようOEMと連携して分析やテスト、文書作成に協力するサプライヤーの関係を示す。OEMとサプライヤーは、WP.29 CS 7.3.3から7.3.6で求められるリスク評価、軽減策の実装、テストの結果などを連携して文書として取りまとめ、それをOEMは認証機関へ説明することで審査を受ける。この連携に向け、OEMとティア1サプライヤーの間で、おのおのの責任範囲を開発協働契約書であるDIAで規定する。ティア1サプライヤーがティア2以下のサプライヤーへ業務委託する場合には、OEMからティア1サプライヤーへ依頼された連携が確実に履行されるよう、ティア2以下のサプライヤーへも同様のDIAを締結していくと良い。

今後、OEMと連携するサプライヤーとして、CS対応能力を高めておかなければ、高いレベルのCS要件が求められるシステムやHW/SW部品の開発を担うことができなくなりうる。

Copyright © ITmedia, Inc. All Rights Reserved.