出荷後の車両や部品の脆弱性に、あなたの会社はどう行動すべきか:WP29サイバーセキュリティ最新動向(3)(1/3 ページ)

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。前回は自動車のサイバーセキュリティに必要な組織づくりや、開発フェーズでのプロセス構築について紹介した。今回は生産フェーズ以降のサイバーセキュリティマネジメントシステム(Cyber Security Management System、CSMS)のプロセス構築について説明していく。

前回までの記事はこちら:連載「WP29サイバーセキュリティ最新動向」

自動車のサイバーセキュリティに関する議論が活発となる中、国連では自動車関連のRegulations(規則)を扱う“World Forum for the harmonization of vehicle regulations(WP.29)”において、2018年11月にCyber Security(CS)対策に関するRegulation案と、セキュリティ対策を考慮したSoftware Updates(SU)に関するRegulation案が公開された。その後、当局の関係者や自動車メーカー(以下OEM)によるテストフェーズや議論を経て、2019年9月に改訂案が公開された。現在も、採択に向けた作業が進められている。

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。前回は自動車のサイバーセキュリティに必要な組織づくりや、開発フェーズでのプロセス構築について紹介した。今回は生産フェーズ以降のサイバーセキュリティマネジメントシステム(Cyber Security Management System、CSMS)のプロセス構築について説明していく。

生産フェーズ以降のCSMSプロセスの構築

〜WP.29 CS 7.2.2.2(f)と(g)対応〜

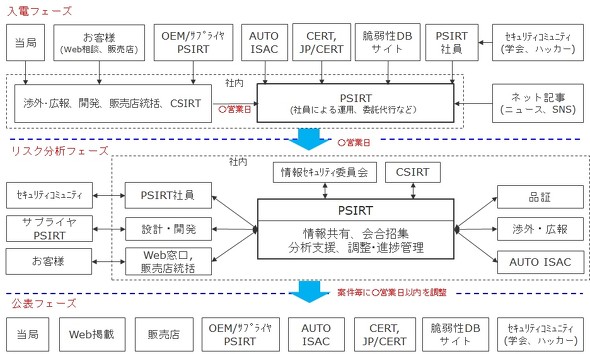

WP.29 CS 7.2.2.2(g)では、新たに発覚する脆弱性の監視、自動車に対するサイバー攻撃の監視、こうした脆弱性や攻撃に関するリスク分析や評価、対策のプロセスの要件が述べられている。いわゆるPSIRT(Product Security Incident Response Team)やSecurity Operation Center (SOC)の構築と運用である。以降、SOC活動もPSIRT活動に含めて考えることにする。WP.29 CS 7.2.2.2 (f)では、PSIRT活動で発覚する脆弱性が組み込まれてしまった原因を振り返り、CSMSプロセスにおけるリスク分析や評価への改善活動が求められている。

本稿における脆弱性とは、攻撃には至っておらず、影響レベルや攻撃発生確率が低く、現在もしくは次回の開発フェーズにおける対応で済ませることができるものを指す。また、本稿におけるインシデントとは、攻撃が表面化しているか、攻撃に至っていなくても影響レベルや攻撃発生確率が高く、速やかな対応が求められるものを指すこととする。

OEMとサプライヤーによるPSIRTの構築と連携

自動車の全体アーキテクチャや多層防御の状況を知るOEMと、システムやHW(ハードウェア)/SW(ソフトウェア)部品の詳細設計や実装状況を知るサプライヤーは、おのおのPSIRTを構築し、発覚した脆弱性についてのリスク分析と対策を、相互に連携して進めることが期待される。また、脆弱性情報の迅速な把握や、他のOEMやサプライヤーへの影響有無の確認のために、AUTO-ISAC(※1)などとの連携も求められる。

本稿では、FIRSTが公開しているPSIRT Service Framework(※2)を参考に、脆弱性情報の入電から、リスク分析を経て、対策の公開までの業務をOEMとサプライヤーのPSIRTが中心となってハンドリングする活動の一例を概観する。なお、下記の説明の中には、著者による解釈を添えたものが多く含まれるため、各社の実情に合わせたPSIRTの構築を勧める。

(※1)AUTO-ISAC:https://www.automotiveisac.com/

(※2)JPCERT/CC, FIRST PSIRT Services Framework Version 1.0 Draft 日本語抄訳版:https://www.jpcert.or.jp/research/psirtSF.html

https://www.first.org/education/FIRST_PSIRT_Services_Framework_v1.0_draft_ja.pdf

図3-1に、著者が考える脆弱性の入電から、リスクを分析して脆弱性もしくはインシデント対応方針を決定し、脆弱性情報とその対策を公表するまでの、PSIRTを中心に関係者が連携して調整を進める概念モデルを示す。なお、対応が迅速に行われるよう、フェーズ内の作業やフェーズ移行に、制限時間の目標を定めると良い。

Copyright © ITmedia, Inc. All Rights Reserved.