結合テスト段階でECUの脆弱性を早期発見、実際にサイバー攻撃を受けさせる:車載セキュリティ

アズジェントは2018年10月11日、ECU(電子制御ユニット)の脆弱性を早期発見するためのサービス「ThreatHive」を2019年第1四半期から提供を開始すると発表した。

アズジェントは2018年10月11日、ECU(電子制御ユニット)の脆弱性を早期発見するためのサービス「ThreatHive」を2019年第1四半期から提供を開始すると発表した。結合テストの段階でECUのソフトウェアに実際のサイバー攻撃を受けさせることにより、脆弱性を洗い出す。従来は開発工程の後半にあった脆弱性テストを早い段階で実施することにより、開発期間に余裕を持ってソフトウェアを修正できるようにする。開発の手戻りやセキュリティテストのコスト増加を防ぐだけでなく、ソフトウェアの信頼性向上により、市場投入後のソフトウェアアップデートを減らすことも可能になる。

同サービスはイスラエルのKaramba Security(カランバセキュリティ)が開発したもので、アズジェントはカランバセキュリティと販売契約を結んでいる。

ペンテスト1回分の費用で年単位の利用が可能

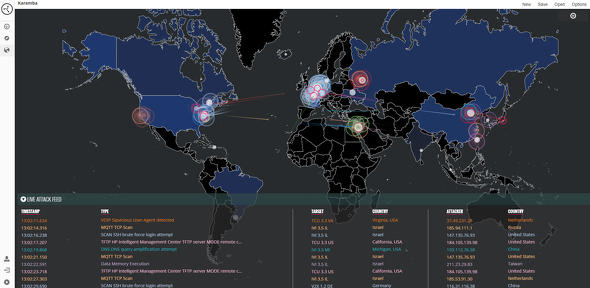

ThreatHiveは、カランバセキュリティがイスラエルや米国、欧州、日本などに設けたクラウド仮想マシンにECUのソフトウェアを設置してハッカーに攻撃させる。同サービスのユーザーは、何がターゲットになったか、それらのサイバー攻撃が成功したかどうか、どこの地域からどのような種類の攻撃が行われたのか、攻撃が失敗した場合はどのように防御できたのか、攻撃された時のメモリやCPUなどシステムの状態がどうなっていたかなどの情報をブラウザ上から確認できる。これを踏まえ、結合テストの段階のソフトウェアで脆弱性を早期に発見して修正を施すことにより、セキュリティを高められる。

一般に、ECUのセキュリティテストは、要求分析、ソフトウェア設計、コーディング、単体テスト、結合テスト、総合テスト、仕様適合度判断のプロセスのうち、総合テストの段階で行われることが多い。総合テストが終わった後のECUの修正に時間を要するため、市場投入が遅れることが課題となっていた。

また、従来のこうした開発プロセスでは、レッドチームによるペネトレーションテスト(ペンテスト、侵入テスト)を何度も行うことになる。ペンテストは1回あたり1000万円以上の費用がかかるため、コストを押し上げる要因となっていた。さらに、セキュリティ以外にもテスト項目が多く、セキュリティの検証に長時間かけられないのが現状だ。これにより、ソフトウェアのアップデートを繰り返し実施することが必要になる場合もあるという。

ThreatHiveは、1回のペンテストと同等の費用で年単位の利用が可能だ。アズジェントとカランバセキュリティは日本国内の自動車メーカーやティア1サプライヤーに向けて提案していく。

Auto-ISACとも連携

ThreatHiveで得られた攻撃データや脆弱性情報のうち、OSなど汎用性の高いコンポーネントに関するものは米国のAuto-ISACとそのメンバーに無償で提供される。Auto-ISAC(Automotive Information Sharing and Analysis Center)は、サイバー攻撃の脅威や脆弱性に関する知見を自動車業界で共有、分析するための組織で、自動車メーカーやティア1サプライヤー各社が参加している。

カランバセキュリティはAuto-ISACのボードメンバーから審査を受け、2018年9月に戦略パートナーとして承認された。ThreatHiveでECUの脆弱性を早期に発見する仕組みが評価されて承認に至った。戦略パートナーとして参加している企業は数社にとどまり、その中で脆弱性情報をサービスとして提供するのはカランバセキュリティのみとなる。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

車載セキュリティに対応する開発プロセスとセキュリティ評価手法

車載セキュリティに対応する開発プロセスとセキュリティ評価手法

車載セキュリティに対応するには、車載システムの開発プロセスそのものを変えていく必要がある。さらにその車載システムのセキュリティレベルを評価する仕組みも整備しなければならない。 「完璧に守る」よりも車載セキュリティに必要なこと、攻撃へのリアルタイムな対応

「完璧に守る」よりも車載セキュリティに必要なこと、攻撃へのリアルタイムな対応

Continental(コンチネンタル)は、グループ会社であるソフトウェアベンダーのElektrobit(エレクトロビット)や、サイバーセキュリティ企業のARGUS CYBER SECURITY(アーガス)と協力し、コネクテッドカーにエンドツーエンドのセキュリティを提供する。 カルソニックカンセイが車載セキュリティで新会社、「ITをクルマに合わせていく」

カルソニックカンセイが車載セキュリティで新会社、「ITをクルマに合わせていく」

カルソニックカンセイは車載セキュリティの脅威分析やゲートウェイの開発などを手掛ける合弁会社「WhiteMotion(ホワイトモーション)」を設立した。フランスのセキュリティ関連企業のQuarkslabと折半出資。拠点はさいたま市北区のカルソニックカンセイ本社内に置く。 クルマのハードウェアの脆弱性を評価、ハッカー目線で作った侵入テストツール

クルマのハードウェアの脆弱性を評価、ハッカー目線で作った侵入テストツール

ラピッドセブン・ジャパンは、直接ハードウェアに接続して脆弱性を評価する侵入テストツール「Metasploit Hardware Bridge」の概要を発表した。 大手サプライヤーとIT企業の車載セキュリティ協業が進む、デンソーと野村総研も

大手サプライヤーとIT企業の車載セキュリティ協業が進む、デンソーと野村総研も

デンソーと野村総合研究所子会社のNRIセキュアテクノロジーズは、車載電子製品のセキュリティ診断を中心としたサイバーセキュリティ事業を行う共同出資会社を設立することで合意した。 コネクテッドカーとIoTデバイスのセキュリティに“コロンブスの卵”

コネクテッドカーとIoTデバイスのセキュリティに“コロンブスの卵”

アズジェントは、イスラエルのベンチャー企業・Karamba Security(以下、カランバ)のセキュリティソフトウェアを販売する。コネクテッドカー向けの「Carwall」とIoTデバイス向けの「IoTwall」で「“コロンブスの卵”的な発想の転換により、困難と思われていたIoTセキュリティの要件を効率よく実現した」という。