日立は「WannaCry」被害から何を学んだのか、IoTセキュリティサービスに昇華:IoTセキュリティ(2/2 ページ)

日立製作所が開催した「日立セキュリティソリューションセミナー」の基調講演に、同社 サービスプラットフォーム事業本部 セキュリティ事業統括本部 副統括本部長の宮尾健氏が登壇。2017年5月に発生したランサムウェア「WannaCry」による被害から得られた気付きと、それに基づいて開発した同社のIoTセキュリティサービスを紹介した。

大みか事業所にセキュリティ総合訓練・検証施設を設置

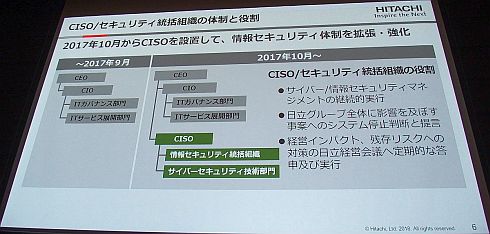

そこで日立製作所は、サイバー攻撃を想定したBCPを実行するための課題として「統制」「組織」「技術」「人材」の4点を挙げ、それぞれで対策を進めた。特に、「統制」と「組織」では、2017年9月までCIOが管掌していたセキュリティについて、CIOから独立したCISO(最高情報セキュリティ責任者)が統括するように組織変更を行った。

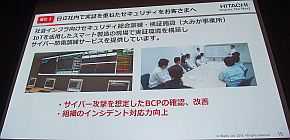

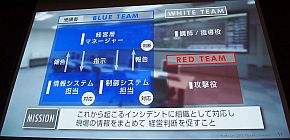

その上で、WannaCryで得た経験を同社のセキュリティサービスに昇華する取り組みを進めている。例えば、社会インフラシステムの工場である大みか事業所(茨城県日立市)内に、構築したシステムの動作検証に用いるオンラインリアルタイムシミュレーターを活用した社会インフラ向けセキュリティ総合訓練・検証施設を設けている。同施設では、受講企業が経営層マネジャー、情報システム担当、制御システム担当に分かれて組織を構成し、サイバー攻撃によるインシデントに組織として対応するための訓練を行える。

またセキュリティ統合監視に向けた3つの機能として「現場機器のアセット管理」「インシデントの封じ込め」「デジタルエビデンス」を挙げた。特に「デジタルエビデンス」については、「当社のWannaCryの事案では、欧州の現場機器がウイルス感染した理由を究明できていない。この問題を解決するのが『デジタルエビデンス』であり、AI(人工知能)を用いた振る舞い検知などで異常行動を見いだし、原因究明を加速できるようにする。またこの技術は未然防止も可能にする」(宮尾氏)としている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「WannaCry」の拡散続く「クローズドな環境だから安全という思い込みが脆弱性」

「WannaCry」の拡散続く「クローズドな環境だから安全という思い込みが脆弱性」

トレンドマイクロが「2017年国内サイバー犯罪動向」の調査結果について解説。製造業と関わる大規模なサイバー攻撃事例となるランサムウェア「WannaCry(ワナクライ)」は現在も拡散が続いている。「IoT活用やITシステムとの連携を考慮すれば、クローズドな環境だから安全という思い込みは脆弱性に成り得る」(同社)という。 「WannaCry」に襲われた英国の地域医療連携システム、そこから何を学べるのか

「WannaCry」に襲われた英国の地域医療連携システム、そこから何を学べるのか

2017年10月に発生したランサムウェア「WannaCry」によるサイバー攻撃。被害事例として真っ先に挙げられたのが英国の医療機関だ。病院単体にとどまらず、地域医療連携システムにも影響が出た。そのとき、どのように対処し、今後のどのような対策を取ろうとしているのだろうか。 WannaCary騒動がもたらしたセキュリティへの「経営層の理解」をもう1段階進める

WannaCary騒動がもたらしたセキュリティへの「経営層の理解」をもう1段階進める

製造業がIoTを活用していく上で課題となっているのが、サイバーセキュリティをはじめとする安心・安全の確保だ。本連載では、安心・安全を確立するための基礎となる「IoT時代の安全組織論」について解説する。第3回は、日本が特に低いとされる、経営層のサイバーセキュリティに対する理解をどのように高めていくかについて説明する。 2017年10セキュリティ事件、1位は多くの工場に被害を与えた「WannaCry」

2017年10セキュリティ事件、1位は多くの工場に被害を与えた「WannaCry」

マカフィーは同社が実施した「2017年のセキュリティ事件に関する意識調査」の調査結果を公表。その中から「2017年の10大セキュリティ事件ランキング」を発表した。 取引先との関係壊す、サプライチェーンを狙ったサイバー攻撃が増加へ

取引先との関係壊す、サプライチェーンを狙ったサイバー攻撃が増加へ

カスペルスキーは2017年のサイバー攻撃やセキュリティ面での脅威の傾向についての総括と2018年に増えるであろうセキュリティリスクの傾向について紹介した。 ホンダの工場がランサムウェアの被害に、狙われたのは生産ライン制御のPC

ホンダの工場がランサムウェアの被害に、狙われたのは生産ライン制御のPC

ホンダの国内外の生産拠点が2017年6月18日、ランサムウェアによる攻撃を受けた。生産ラインを制御するシステムを扱うPCが被害に遭い、狭山工場(埼玉県狭山市)は6月19日に稼働を停止した。