「WannaCry」の拡散続く「クローズドな環境だから安全という思い込みが脆弱性」:IoTセキュリティ(1/2 ページ)

トレンドマイクロが「2017年国内サイバー犯罪動向」の調査結果について解説。製造業と関わる大規模なサイバー攻撃事例となるランサムウェア「WannaCry(ワナクライ)」は現在も拡散が続いている。「IoT活用やITシステムとの連携を考慮すれば、クローズドな環境だから安全という思い込みは脆弱性に成り得る」(同社)という。

トレンドマイクロは2018年1月10日、東京都内で会見を開き、同社がまとめた「2017年国内サイバー犯罪動向」の調査結果について解説した。

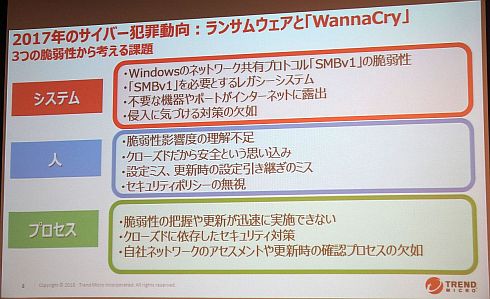

同調査は、2017年1〜11月の期間で、日本国内を中心に観測されたサイバー攻撃やトレンドマイクロ独自の統計データを基に分析を行っている。同社 セキュリティエバンジェリストの岡本勝之氏は「2017年は、『システム』の脆弱性に加えて、リスク認識や業務・システムの運用プロセスの隙といった『人』や『プロセス』の脆弱性が要因となり多くの企業で被害が確認された。こうしたことから、2017年の国内サイバー犯罪動向を総括すると、『3つのセキュリティ上の欠陥』が企業に深刻な影響を与えた1年だった」と語る。

準備期間も対策法もあったが大きな問題になった「WannaCry」

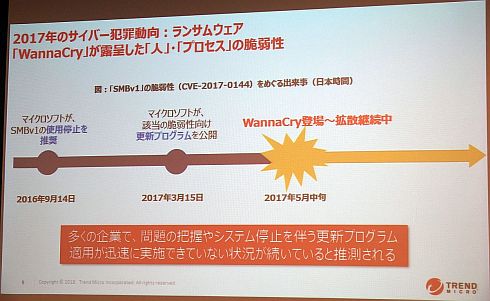

2017年において、製造業と関わる大規模なサイバー攻撃事例としては、同年5月に登場したランサムウェア「WannaCry(ワナクライ)」が挙げられる。WannaCryが感染拡大に利用する「SMB1.0(SMB v1)」は、2016年9月に開発元であるマイクロソフト(Microsoft)から使用停止が推奨されており、また2017年3月には当該脆弱性を解消する更新プログラムも公開されていた。「WannaCryの登場までに一定の期間と対策法が用意されており、システムを更新さえすれば解決できる問題だった。しかし実際には更新されていなかったため大きな問題につながった」(岡本氏)という。

WannaCryの被害は、工場や病院、鉄道など産業別に用いられている“レガシーな”システムで多く見られた。これらの“レガシーな”システムでは、「Windows XP」など既にサポートを終了しているOSがベースになっていることが多い。そんなシステムを使い続けられたのは、セキュリティ上の担保として「インターネットと接続しないクローズドな環境であること」が前提になっていたからだ。岡本氏は「それでもWannaCryの被害を受けたということは、実質的にクローズドな環境ではなかった、ということだ」と強調する。

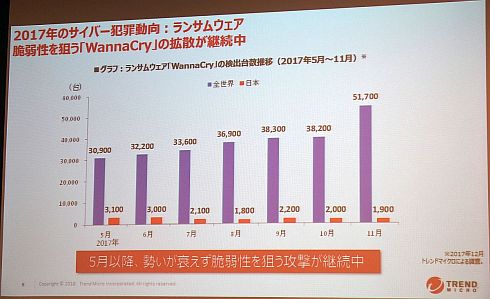

WannaCryの拡散は2017年5月以降も継続中だ。トレンドマイクロによるWannaCryの検出台数は、世界全体では同年6月以降も増え続けている。これは、あれほど大きな話題になったにもかかわらず対応が進んでいない証拠だ。日本国内に限ってみると、横ばい〜減少傾向にあるが「WannaCryへの対処を行っていない“レガシーな”システムがまだ多数ある可能性は高い。IoT(モノのインターネット)活用やITシステムとの連携を考慮すれば、クローズドな環境だから安全という思い込みが脆弱性に成り得る。クローズドではないという前提でシステムの作り方を変えていくべきだ」(岡本氏)としている。

Copyright © ITmedia, Inc. All Rights Reserved.