STPAの手順を理解する:基礎から学ぶSTAMP/STPA(2)(4/4 ページ)

連載の第1回では「STAMP/STPAとは何か」「既存の分析手法と何が違うのか」に焦点を当て、分析手法の流れを紹介した。第2回は、STPAの実践手順を解説する。各ステップで「何をすべきか(What)」と、具体的に「どうすればよいのか(How)」を中心に紹介していく。

ステップ2:非安全なコントロールの原因の特定

UCA抽出したら、非安全なコントロールにつながるシナリオの原因を特定する。ただし、ステップ1とステップ2を完全に別のものとして逐次的に行う必要はない。一部のUCAを抽出した段階で、原因の分析を行う場合もある。ここでは、安全のために必要なコントロールアクションの不適切な実行を考慮する。

このステップは、分析者の経験と考察を最も必要とするため、ステップ1よりも事前に設定できるガイドラインは少ない。しかし、可能性のあるハザードの原因を取り除いたり緩和したりするなど、安全制約を保つために必要な情報を分析する重要なステップだ。分析のポイントは、以下の2つに大別される。

- どのようにして非安全なコントロール、ハザードにつながるかを分析する

- 必要なコントロールアクションが与えられたにもかかわらず、適切に実行されない原因を分析する

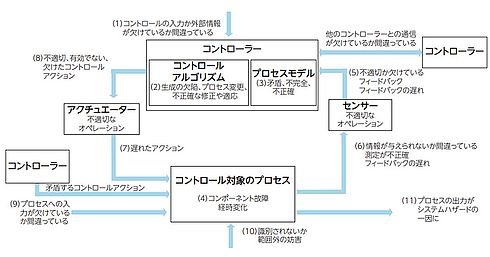

図1は、コントロールループで食い違いが発生し、安全制約を破られる原因となり得るケースのヒントである。それぞれの「非安全なコントロールにつながるシナリオ」は以下の通りだ。

- コントロールの入力か外部情報が欠けているか間違っている

- 作成時の欠陥、プロセスの変更、誤った修正や適用など、不適切なコントロールアルゴリズムがある

- 不整合、不完全、または不正確なプロセスモデルになっている。不適切な操作をしている。

- コンポーネントの不具合。経年による変化がある

- 不適切なフィードバック、あるいはフィードバックの喪失。フィードバックの遅れがある

- 操作の遅れがある

- 不適切または無効なコントロールアクション、コントロールアクションが喪失している

- コントロールアクションの衝突。プロセス入力の喪失または誤りがある

- 未確認、または範囲外の障害がある

- システムにハザードを引き起こすプロセス出力がある

分析によって得られたシナリオは、システムを保護するための「コントロールの識別」に用いられる。なお、保護のためのコントロールの設計は、STPAの解析結果を用いてドメインの専門家が行うのが一般的である。

原因を特定する際の注意点は、従来の体系的な分析方法であるFMEA(Failure Mode and Effect Analysis)と混同しないことだ。FMEAは故障/不具合の防止を目的とした分析手法であるため、シナリオの一部分だけ取り上げるとFMEAでも分析できると勘違いしてしまうことがある。

非安全なコントロールの原因を特定する目標は、ループ内のコンポーネントの故障や不適切な操作を見つけることだけではなく、非安全なコントロールにつながり得るシナリオや問題の組み合わせを見つけることである。

よくあるソフトウェアや人間の間違いの例は、間違ったプロセスモデルによることが多い。こうした事態を避けるためには、「なぜプロセスモデルが間違ったのか」を考えることが大切だ。

次回は「はじめてのSTAMP/STPA」で紹介した「踏切制御システム」の分析事例を用いて、実際に分析する際の注意点や勘所を示しながら、STAMP/STPAの分析で行うべき作業を詳細に解説する。

プロフィール

石井 正悟(いしい しょうご) IPA ソフトウェア高信頼化センター 調査役

京都大学理学部卒業後、東芝にてOSカーネル、仮想計算機、システム高信頼化技術、システムシミュレーション技術の研究開発に携わる。現在はIPAにて、STAMP、FRAMなどの安全性解析手法の調査研究に従事。IPAのSTAMP主担当として、わが国のSTAMP普及促進のため、書籍「はじめてのSTAMP」シリーズの発行、STAMP支援ツール「STAMP Workbench」の開発や各種教材の作成などを担う。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- ≫連載「基礎から学ぶSTAMP/STPA」バックナンバー

STAMP/STPAとは何か

STAMP/STPAとは何か

システムとシステムがつながる、より複雑なシステムの安全性解析手法として注目を集めているのがSTAMP/STPAだ。本連載はSTAMP/STPAについて基礎から学ぶことを主眼とした解説記事となっている。第1回は、STAMP/STPAの生まれた理由や、従来手法との違い、実施の大まかな流れについて説明する。 システム理論に基づくアクシデントモデルSTAMP

システム理論に基づくアクシデントモデルSTAMP

情報処理推進機構のソフトウェア高信頼化センター(IPA/SEC)が発行する「SEC journal」から注目の話題を紹介。今回はIoT(モノのインターネット)を活用したソフトウェア開発で必須になるとみられているアクシデントモデル「STAMP(Systems-Theoretic Accident Model and Processes)」だ。 6年かかっていた分析が3年で終わる、新たな安全解析手法「STAMP/STPA」とは?

6年かかっていた分析が3年で終わる、新たな安全解析手法「STAMP/STPA」とは?

情報処理推進機構 技術本部 ソフトウェア高信頼化センター(IPA/SEC)と車載ソフトウェアの国内標準化団体であるJasParは、東京都内でメディア向け説明会を開き、新しい安全解析手法「STAMP/STPA」を紹介した。両者は2017年1月に相互協力協定を締結しており、自動車業界に向けてSTAMP/STPAの普及促進に取り組んでいく。 安全性解析手法STAMP/STPAの使いこなし方、日本ユニシスが社内展開へ

安全性解析手法STAMP/STPAの使いこなし方、日本ユニシスが社内展開へ

日本ユニシスは、IoTなどによって複雑化するシステムの安全性解析手法として注目される「STAMP/STPA」をより具体的に運用するための研究成果を披露した。 日本の自動車メーカーはMBSEにどう取り組むべきか、ドイツの権威が提言

日本の自動車メーカーはMBSEにどう取り組むべきか、ドイツの権威が提言

モデルベースシステムズエンジニアリング(MBSE)の権威である、ドイツ・カイザースラウテルン工科大学教授のマーティン・アイグナー氏が来日。欧米の自動車メーカーと比べてMBSEへの取り組みが遅れている日本の自動車メーカーのエンジニアにMBSEの有用性を説いた。