ECUの個体差をセキュリティに応用、なりすまし見抜いて不正アクセス阻止:車載セキュリティ

ハンガリーのナビコアソフトベンダーであるNNGが、車載セキュリティの取り組みについて説明した。提案を強化しているのは、ECUの個体ごとに異なる電気信号の波形を利用した車載セキュリティだ。

ハンガリーのナビコアソフトベンダーであるNNGは2017年11月13日、東京都内で会見を開き、車載セキュリティの取り組みを発表した。

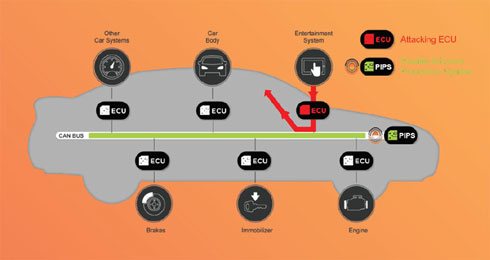

同社は2016年8月にセキュリティベンチャーのArilou Information Security technologies(以下、アリルー)を買収。ECUの個体ごとに異なる電気信号の波形を基に、なりすまし攻撃をリアルタイムに検知、破棄する「不正送信阻止システム(PIPS)」を提案している。特許申請中だ。

これにより、なりすまし攻撃の不正なコマンドがCANやCAN FDで送信されるのを防ぐ。2018年第1四半期には車載イーサネットにも対応する。「ハッカーがどのようなソフトウェアやコードで攻撃してくるかは問わない。ハッカーがコントロールできない物理的な情報を生かしたセキュリティを提供する」(アリルー CEOのジブ・レビ氏)。

既にこのソリューションは主要な自動車メーカーに向けて提案済みだ。自動車メーカー各社のテストの結果、検知率の高さ、誤検知や遅延の少なさで高い評価を得たとしている。

ECUの個体差を利用する

不正送信阻止システムは4層で構成されたセキュリティだ。1層目は、メッセージを送信したECUの識別だ。ECUの電気信号の波形に微妙な差があることを利用して情報の送信元の検知と識別を行う。

「ターゲットの車種に搭載されているECUを何らかの形で手に入れたとしても、電気信号の波形を偽装するのは不可能。同じ工場で生産されたECUでも電気信号の波形は微妙に異なる。これによって、なりすましの不正コマンドがECUから発されていないことも検知することができる」(レビ氏)

2層目ではメッセージの中身を、3層目ではメッセージが送信された時の車両の状態を分析し、メッセージの内容が理にかなっているかを判断する。例えば、走行速度が時速100kmであるというメッセージに対し、ギアがパーキングに入っていれば不審な情報であることが想定できる。

4層目ではこうした複数の段階を踏まえて、正常なCAN通信は維持しながら不正な信号だけをリアルタイムに阻止する。ハッキング発生時のログの取得や、ハッキングの発生を自動車メーカーに知らせることも可能だ。

2〜3層目のみの機能をソフトウェアで提供することも可能だが、1〜4層の全ての機能を実装するにはASICが必要になる。会見当日に写真撮影不可で実施したデモンストレーションはFPGA上で動作した。不正送信阻止システムを実装するのは「全ての車載ネットワークの入り口で全体を網羅できるゲートウェイが望ましいが、CANに接続するECUならセキュリティとして機能する」(レビ氏)としている。

レビ氏は、不正送信阻止システムでは防御が難しい例として、承認を受けたシステムで認証された情報を悪意のある操作で送るケースを挙げた。「こうしたケースは2〜3層目で分析しきれないことがあるが、このハッキングはなりすましのような重篤な攻撃にならない」(レビ氏)という。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

「アップルやグーグルにカーナビの主導権を渡さない」、NNGが新プラットフォーム発表

「アップルやグーグルにカーナビの主導権を渡さない」、NNGが新プラットフォーム発表

ナビコアソフトベンダーのNNGは、車載情報機器向けのプラットフォーム「NavFusion Platform」を発表した。新たに音声認識による操作機能や、スマートフォン連携機能を強化し、自動車メーカーごとのカスタマイズが、従来よりもフレキシブルかつ容易になったという。 カルソニックカンセイが車載セキュリティで新会社、「ITをクルマに合わせていく」

カルソニックカンセイが車載セキュリティで新会社、「ITをクルマに合わせていく」

カルソニックカンセイは車載セキュリティの脅威分析やゲートウェイの開発などを手掛ける合弁会社「WhiteMotion(ホワイトモーション)」を設立した。フランスのセキュリティ関連企業のQuarkslabと折半出資。拠点はさいたま市北区のカルソニックカンセイ本社内に置く。 クルマのハードウェアの脆弱性を評価、ハッカー目線で作った侵入テストツール

クルマのハードウェアの脆弱性を評価、ハッカー目線で作った侵入テストツール

ラピッドセブン・ジャパンは、直接ハードウェアに接続して脆弱性を評価する侵入テストツール「Metasploit Hardware Bridge」の概要を発表した。 新たなジープハッキングは速度制限なし、自動運転車はセンサーが攻撃対象に

新たなジープハッキングは速度制限なし、自動運転車はセンサーが攻撃対象に

世界最大のセキュリティイベントである「Black Hat USA」では近年、自動車のセキュリティに関する発表に注目が集まっている。2015年の同イベントで「ジープ・チェロキー」にリモート制御が可能な脆弱性が発表されたが、2016年も同じくジープ・チェロキーに新たな脆弱性が見つかった。 半導体製造時のばらつきをIoTセキュリティに生かす

半導体製造時のばらつきをIoTセキュリティに生かす

三菱電機と立命館大学は、半導体の製造段階で生じる個体差から指紋のような固有IDを生成し、機器の秘匿と認証を行うセキュリティ技術を開発した。あらゆる機器がつながるIoT(モノのインターネット)時代に向けたセキュリティリスクの低減に貢献できるとしている。