中世史に学ぶ、組み込みシステムのセキュリティモデル:SYSTEM DESIGN JOURNAL(3/6 ページ)

セキュリティの確保は重要ですが、リソースや利便性との兼ね合いも求められます。組み込みシステムのセキュリティ確保について、中世の城の防衛策を例に考察します。

しかし、暗号化/復号は困難なタスクです。Barco Silex社のGregory Baudet氏によれば、暗号化ソフトウェアで1つの短いデジタル署名をチェックするには、Cortex-M3のMCUで約2.7秒かかります。強力なXeonコアで問題に対処できるデータセンターでは大きな問題ではありませんが、1秒間に数百個の署名を受け取る可能性がある、ネットワークに接続されたエンベデッドシステムではハードウェアアクセラレーションを行わない限り対処できません。クライアント/サーバ環境でも、TLSは公開鍵暗号のみ使用して秘密鍵の別のセットのやりとりを保護し、次にそれをはるかに効率的な対称鍵アルゴリズムに使用して実際のメッセージを保護します。

このいずれも、相手方、またはTLSを使用している場合には経路上に感染源があればユーザーを保護できません。そのため、境界の保全には、復号された着信メッセージをスキャンして脅威がないことをチェックする最終防衛線が含まれる場合があります。

これは、データセンターでは既知のウイルスに関連付けられたパターンの網羅的な検索である場合があります。また、メッセージの種類に限りがあるエンベデッドシステムでは、このタスクは単純なルールチェックであることもあります。複雑さと速度に応じて、慎重に保護されたソフトウェアタスクから専用ハードウェアの正規表現エンジンまで、あらゆるものがこのファイアウォールになる可能性があります。

防衛案2 城壁内の守り

軍事史には、突破された壁や破壊された要塞の残がいが散らばっています。今日、セキュリティ侵害の恐ろしい事例が積み重なる中で、データセンターのアーキテクトは境界防衛では不十分であることを認めるようになってきました。データセンターのシステムは、境界内部に既に侵入した攻撃に対してもセキュアでなければなりません。エンベデッドシステムでもますます同じことが言えるようになっています。

内部にある脅威は、システムの外部防衛を何らかの方法で突破した攻撃と考えるのが自然です。しかし、Edward Snowdenによる告発以降、内部関係者による脅威という別のシナリオが注目されるようになりました。多くの産業、インフラストラクチャ、交通システムなど、価値が高いターゲットを攻撃する最も簡単で確実な方法は、権限を持つ内部ユーザーを動かすことかもしれません。

システムへ自由に入れるパスワードや証明書を持つ内部関係者は既に最初の防衛線をすり抜けているため、すぐにマルウェアの挿入やデータの盗み出しに取り掛かることができます。内部セキュリティの焦点は、このような内部関係者の脅威にますます移っています。

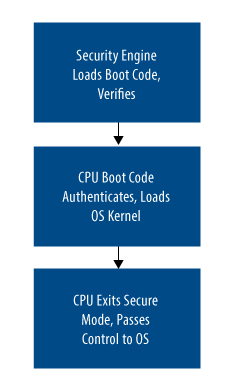

内部セキュリティの中心的なタスクは恐らく、不正なコードの実行を防ぐことでしょう。同様にして、このタスクはセキュアなブートプロセスから始まります。最終的にシステムは、何かが実行される前に改ざん防止ハードウェアでブートコードを認証しなければなりません。同様にして、ブートコードはOSへ制御を渡す前にそのコードを認証しなければなりません(図 2)。多くの場合、このプロセスにはキーストアへのアクセス、アドレス空間へのアクセス、アプリケーションコードの認証を管理する、認証された特権コードを実行する信頼されたモードの作成などが含まれます。

この中で最も慎重に扱うべきタスクは、鍵の保護です。

多くの場合、データセンターのキーストレージ、鍵管理、暗号化アクセラレーションは、いずれもサーバから切り離された1つの専用ハードウェアセキュリティモジュールに置かれます。そのようなモジュールが、アクセス制御、暗号化、不正操作防止機能を提供します。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

WoT(Web of Things)と化すIoTに待ち受ける、分断された未来

WoT(Web of Things)と化すIoTに待ち受ける、分断された未来

さまざまな企業や勢力がIoTを目指していますが、残念ながら勢力ごとの対話はほぼ存在していません。Web技術を共通言語とし、IoTを「WoT(Web of Things)」とすることで妥協点を見いだそうという動きはありますが、成功するかは不透明と言わざるを得ません。 「SoC」or「SoC」?統合へのさまざまな道

「SoC」or「SoC」?統合へのさまざまな道

1つのダイに複数機能を実装するSoC(System on Chip)化の波は高まるばかりです。アーキテクトはダイ間接続とマルチダイパッケージングの動向に注意を払い、コストや消費電力、将来性までも視野に入れた選択をしなければなりません。 組み込みコンピューティングに向けた、ハードウェアアクセラレーションの選択肢

組み込みコンピューティングに向けた、ハードウェアアクセラレーションの選択肢

組み込みコンピューティングを加速させるハードウェア・アーキテクチャとは何でしょうか。DSP?GPU?それともメニーコアでしょうか。どのアプローチが最も適するのかを考察します。 FinFET革命がコンピュータアーキテクチャを変える

FinFET革命がコンピュータアーキテクチャを変える

FinFETの登場により、ムーアの法則はまだ継続される見通しです。ですが、それで全てが解決するわけではありません。FinFETの登場が、大きなSoCを自律的な機能ブロックに分割するという方向に導く結果となるでしょう。 サブシステムIPがチップの境界を越える

サブシステムIPがチップの境界を越える

サブシステム規模のIP(サブシステムIP)はSoCはもちろん、FPGAにまでも影響を与えています。素晴らしい取り組みですが、さまざまな注意点も存在します。スムーズな実装を行うための4つの注意点について述べます。