工場の安定稼働が人質に! なぜ今制御システムセキュリティを考えるべきなのか:産業制御システムのセキュリティ(3/3 ページ)

工場や発電所などで使われる制御システムのセキュリティが今脅かされていることをご存じだろうか。イランの核施設を襲った「Stuxnet」以来、各国の政府が対策を本格化させているが、日本における制御システムセキュリティ対策で重要な役割を担うのが制御システムセキュリティセンター(CSSC)だ。本稿ではCSSCの取り組みとその基幹施設であるテストベッド「CSS-Base6」の概要について紹介する。

CSS-Base6とはどういう拠点なのか

CSS-Base6は、宮城県多賀城市の「みやぎ復興パーク」内に開設されている。みやぎ復興パークは、東日本大震災で津波の被害を受けたソニー仙台テクノロジーセンターが、東北の復興に役立てるために空きスペースを無償で貸し出し生まれたインキュベーションセンターだ。CSS-Base6の「6」は、同施設棟の6階を利用していることやCSSCのロゴマークが六角形であることなどに由来するという。

先述した通り、CSS-Base6は演習・研究施設であり、制御システムが利用されている9つの模擬システムが用意されている。模擬システムでは、PLCやDCSなどを含め、実際に各環境で使用されるシステムが構築されている。それぞれの環境で「サイバー攻撃を受けた時にどういう現象が起こるのか」や「どういう行動を取るべきなのか」などを実体験できる。現在用意されている9つの模擬システムは以下の通りだ。

- 排水・下水プラント

- ビル制御システム×2

- 組み立てプラント×2

- 火力発電所訓練シミュレータ

- ガスプラント

- 広域制御(スマートシティ)

- 化学プラント

カタログダウンロードが停電を呼ぶ!?

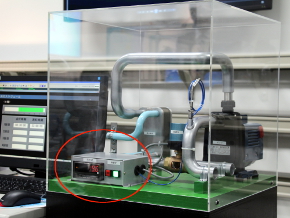

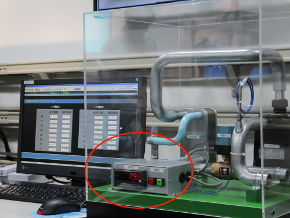

例えば、ビルオートメーション用の模擬システムでは、ビルの照明と空調を管理するシステムを用意。空調については模型を利用するが照明は実際に施設の設備とつなぎ、シナリオに沿った脅威を体験できるようになっている。

デモでは、制御用のパソコンが外部ネットワークにつながっているという前提で制御システムが攻撃され、実際のビルオートメーションに影響が出るまでというシナリオのもとで進められた。シナリオは、空調のバルブが故障し、修理のためにダウンロードしたカタログにマルウェアが紛れ込んでいるというもの。制御用のパソコンでダウンロードしたため、同パソコンにマルウェアが侵入し、ビル制御システムを改ざんされた。その影響で照明の点灯時間や消灯時間をランダムに変更されたり、空調を操作されて、室内の気温が上昇するというような影響が見られた。

ロジック入れ替えで補修作業箇所に重油が流出!?

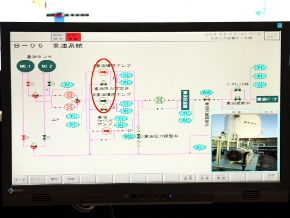

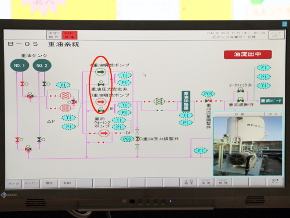

また火力発電所の模擬システムでは、実際の作業台などを模したシミュレータを組み合わせ、訓練に利用できるような実作業に近いシステムを構築。現場操作は仮想的なものとし、中央制御室での制御をイメージするものとなっている。

今回は火力発電所における重油系統でのデモを体験した。今回のシナリオでは、重油噴霧ポンプにAとBという2系統が存在し、そのうちBが保守作業で停止しているという状況から始まる。この保守作業に使用したUSBメモリからマルウェアが混入し制御システムのロジックを不正に改ざん。ロジック入れ替えにより、操作板での操作が異なる対象に影響を及ぼすというものだ。重噴霧ポンプAを稼働させたつもりがBが稼働し、保守作業中だったため、重油が流出するという状況に陥った。

模擬システムではこの他にも多彩なシナリオが用意されており、脅威の実態を把握できるとともに、実際に問題が発生した時の担当者の対応手順などを決めることなどにも役立つ。

制御システムのセキュリティ強化は避けられない問題に

制御システムのセキュリティが問題になる背景には、オープン化とネットワーク化の流れがある。従来の制御システムは個々のベンダーの機器専用のモノが採用されており、それらを個々に攻撃するには、毎回攻撃者が専用のプログラムを組む必要があった。しかし、システムが高度化するとともに標準化が進み、ネットワークを活用した高度な工場やビル制御などが実現されつつある。その一方で標準化が進むと、攻撃者にとっては比較的容易に攻撃が行える上、1つの作業で重大な損害を与えられるようになり、攻撃に対する対価も得やすくなっている。

しかし、工場やビルなどの本質的な進化の方向性を考えれば、クローズなままにしておくのは難しい。IoT(モノのインターネット)やインダストリー4.0などの潮流が注目される中、今後はさらにオープン化、ネットワーク化を基盤とした新たな姿へと、進むことが予想される。CSS-Base6でのデモの様子を見ても、もはや制御システムは決して安全ではなく、さらに多くの攻撃を受ける対象となる。制御システムセキュリティは既に工場やビルの進化と合わせて考える問題となっている。

危機を迎える制御システムのセキュリティ対策とは?:「制御システムセキュリティ」コーナーへ

工場やプラントなどの制御システム機器へのサイバー攻撃から工場を守るためには何が必要なのでしょうか。「制御システムセキュリティ」コーナーでは、制御システムセキュリティ関連の最新情報をお伝えしています。併せてご覧ください。

関連キーワード

セキュリティ | CSS | 工場 | サイバー攻撃 | マルウェア | セキュリティ対策 | Stuxnet | ホワイトリスト・ブラックリスト | 情報セキュリティ | 産業制御システムのセキュリティ

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

なぜ今、制御システムセキュリティがアツいのか?

なぜ今、制御システムセキュリティがアツいのか?

なぜ今制御システムセキュリティが注目を集めているのか。元制御システム開発者で現在は制御システムセキュリティのエバンジェリスト(啓蒙することを使命とする人)である筆者が、制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する。 制御システム破りの“定石”、「Operation Dragonfly」がもたらす“真の脅威”

制御システム破りの“定石”、「Operation Dragonfly」がもたらす“真の脅威”

2014年6月に、欧州の電力会社に向けたサイバー攻撃が明らかになった。「Operation Dragonfly(オペレーションドラゴンフライ)」と名付けられた同攻撃は、イランの核施設のPLCを狙ったマルウェア「Stuxnet(スタックスネット)」以来となる制御システムを標的にした大規模攻撃だと注目を集めている。「Operation Dragonfly」の特徴とその“真の脅威”についてお伝えする。 工場管理者必見! 攻撃者視点で考える制御システムの不正プログラム感染

工場管理者必見! 攻撃者視点で考える制御システムの不正プログラム感染

制御システムにおけるセキュリティが注目を集めている。実際に工場などの制御システムが不正プログラムによる攻撃を受けた場合、どういう影響があり、どういう対応を取るべきなのだろうか。本連載では、予防としての対策だけでなく、実際に制御システムが不正プログラムに感染した場合の影響とその対応方法、そのための考え方などについて解説していく。 制御システムセキュリティを世界で主導、世界初のCSMS国際標準認証が始動

制御システムセキュリティを世界で主導、世界初のCSMS国際標準認証が始動

標的型攻撃などが活発化する中、制御システムを守るために企業運営の面から対策する制御システムセキュリティマネジメントシステム(CSMS)認証制度が始動した。同認証は、国際標準規格である「IEC62443-2-1」に準拠。認証制度が本格始動したことにより、三菱化学エンジニアリングと横河ソリューションサービスが、世界で初めて同認証を取得している。