制御システム破りの“定石”、「Operation Dragonfly」がもたらす“真の脅威”:産業制御システムのセキュリティ(1/2 ページ)

2014年6月に、欧州の電力会社に向けたサイバー攻撃が明らかになった。「Operation Dragonfly(オペレーションドラゴンフライ)」と名付けられた同攻撃は、イランの核施設のPLCを狙ったマルウェア「Stuxnet(スタックスネット)」以来となる制御システムを標的にした大規模攻撃だと注目を集めている。「Operation Dragonfly」の特徴とその“真の脅威”についてお伝えする。

とうとうOPC(OLE for Process Control)サーバがサイバー攻撃の対象となる時代がやってきた――。2014年6月に報告された「Operation Dragonfly(オペレーションドラゴンフライ)」と呼ばれるサイバー攻撃は、欧州の電力会社を中心に、制御システムを管理するOPCサーバに関する情報の漏えいを引き起こし、大きな話題となった※1、2)。OPCとは、工場などで機器を制御するソフトウェア同士を連携するためのインタフェース規格で、OPCを実装したサーバソフトウェアがOPCサーバである。

※1)産業プロトコルを脅かす「Operation Dragonfly」

「Next Stuxnet」とも呼ばれるOperation Dragonflyは、世界を震撼させた「Stuxnet」以降に公となった中では、初めて制御システムを対象としたものだ(関連記事:制御システムを狙ったマルウェア「Stuxnet」って何?)。現在のところ被害は情報の漏えいだけで、Stuxnetのように制御システムが破壊されたケースは確認されていない。そのため、日本ではStuxnetほどの衝撃を持って見られているわけではないが、その攻撃方法は単純だがとても巧妙なものであり、運用も含めた制御システムの弱点を知り抜いた攻撃であった。本稿では、このOperation Dragonflyの特徴とその攻撃が示す真の脅威について紹介する。

Operation Dragonfly の攻撃の仕組み

まず、Operation Dragonflyの攻撃の仕組みを紹介する。対象となる会社のパソコンをウイルス感染させる方法として、スパムメールを用いる方法などいくつかの方法が報告されているが、その中から、対象となる会社が使用している制御ソフトのアップデート用Webサイトを攻撃する方法を紹介する。

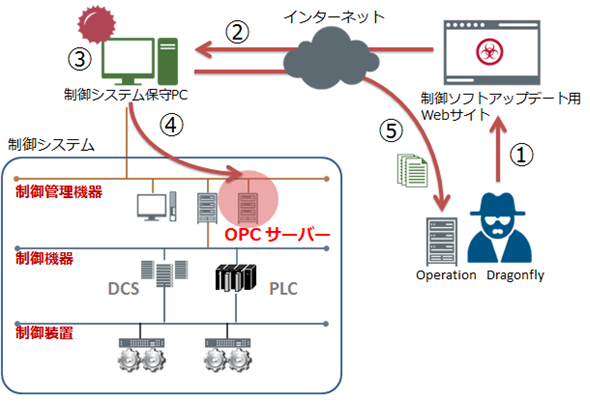

Operation Dragonflyは図1に示すように、以下の手順によってOPCサーバの情報を盗み出す。

- 制御ソフトアップデート用Webサイトを攻撃し、制御ソフトのアップデートインスーラの中にマルウェアを含める

- 制御ソフトのユーザーが保守パソコンの制御ソフトを更新しようとして、アップデート用のインストーラをダウンロード

- アップデート用のインストーラを実行して制御ソフトを更新する際に、マルウェアが侵入(その後、攻撃者のサーバからOPCサーバ検索用の追加コンポーネントをダウンロードするが、簡易化のため省略)

- マルウェアは保守パソコンのつながっているネットワーク上を検索しOPCサーバを列挙し、その情報を取得

- マルウェアは取得したOPCサーバの情報を攻撃者のサーバに送信

Copyright © ITmedia, Inc. All Rights Reserved.