ロボット特化のエンドポイントセキュリティ最適解、フレームワークや実現方法:ロボットセキュリティ最前線(6)(1/2 ページ)

ロボットの利用領域拡大が進む一方で、ネットワーク化が進むこれらのロボットのセキュリティ対策については十分に検討されているとはいえない状況だ。本連載ではこうしたロボットセキュリティの最前線を取り上げてきた。最終回となる今回はロボットセキュリティのフレームワークや実現方法について紹介する。

サービスロボットをはじめ、日常の生活の中でもロボットを目にする機会が増えてきた。昨今の働き手不足や少子高齢化社会の背景もあり、ロボットの需要はより一層高くなる一方で、まだまだセキュリティの課題も残っている。本連載では、こうした問題を提起し、ここまで、ロボット市場動向、安全規格、国内のコミュニティー、ロボットセキュリティの考え方、フィジカルセキュリティとの連携などについて過去5回にわたって紹介してきた。

最終回となる今回は、ロボットセキュリティを実現するためのフレームワークや、この分野でのスタートアップの事例を交えながらロボットセキュリティの実現方法について紹介する。

ロボットセキュリティのフレームワーク

本連載では、ロボットセキュリティを検討する上で、システム全体でのセキュリティ対策の重要性(第3回)や、可用性を考慮したネットワークセキュリティ対策(第4回)について説明してきた。

ただ、これらロボット周辺のセキュリティを高めていくアプローチだけではなく、ロボット本体のセキュリティを高めるエンドポイントセキュリティの重要性もあらためて高くなってきている。屋外を走行する自動配送ロボットやサービスロボット分野では、独自にセキュリティレベルをコントロールできるネットワークだけではなく、4Gや5Gなどの公衆モバイルネットワークに直接つながるロボットなども増えているからだ。

公衆モバイルネットワークに直接つながる場合、ネットワークレベルでセキュリティ対策を実施するのが難しくなる。また、人と共存するサービスロボットは人の近くで稼働し、物理的に守られたサーバルームで保管されているわけではない。そのため、USBポートなどに物理的にアクセスされる危険性がある。人と共存しているが故に、攻撃ルートがネットワーク上に限られておらず、さらに乗っ取られてしまうと人に危害を加える凶器と化す可能性がある。これを防ぐためには、一定レベルでロボット本体で安定した稼働を守るエンドポイントでのセキュリティ対策が不可欠だというわけだ。

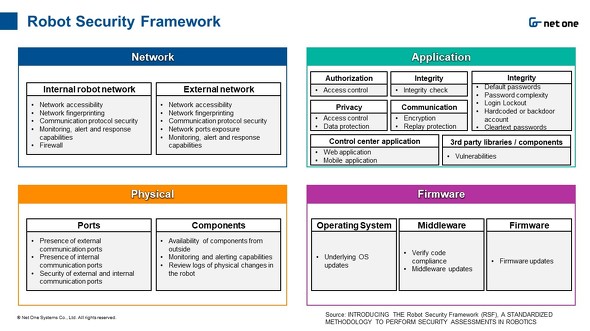

では、ロボット自身のエンドポイントセキュリティを検討する上で何を参考にすればよいのだろうか。その一つとして「INTRODUCING THE Robot Security Framework(RSF), A STANDARDIZED METHODOLOGY TO PERFORM SECURITY ASSESSMENTS IN ROBOTICS」で示されたロボットセキュリティフレームワークがある。このレポートでは、ロボットシステムをレイヤー、アスペクト、クライテリアという3つの階層に分類し、どういった目的や理由により、どのような対策方法を実施すべきかを網羅的に説明している。

4つのレイヤーとは、「Physical(物理)」「Network(ネットワーク)」「Firmware(ファームウェア)」「Application(アプリケーション)」である。例えば、ネットワークのレイヤーにおいては、2つの考慮すべきアスペクトとして「Internal robot network(ロボット内部のネットワーク)」と「External network(外部ネットワーク)」に分かれ、さらにそれぞれにクライテリアが明記されている。このクライテリアごとに「目的」「理由」「対策」の3つが記載されている。

ロボットセキュリティフレームワーク[クリックで拡大] 出所:「INTRODUCING THE Robot Security Framework(RSF), A STANDARDIZED METHODOLOGY TO PERFORM SECURITY ASSESSMENTS IN ROBOTICS」を基に筆者が加筆

一つの例として「ネットワーク(レイヤー)、ロボット内部のネットワーク(アスペクト)、ファイアウォール(クライテリア)」の項目を見ると、以下が記載されている。

- 目的: 内部ネットワークがファイアウォールによって外部と分離されているかを確認

- 理由: ファイアウォールは、コンポーネント、モジュール、通信を外部から保護し、誤って外部ネットワークにデータを漏えいさせないようにするのに役立つ

- 対策

- 外部との通信を担うコンポーネント調査。そのようなコンポーネントがファイアウォールを備えているかの確認

- ファイアウォールの設定を確認し、必要な場合を除いて外部ネットワークへの通信を許可しないよう設定されていることの確認

- VPN 使用時、コンポーネントやモジュールがVPNトンネル経由でのみ外部と通信できるようなルールがあることを確認

これらのポイントは、ロボット開発者だけでなく、ユーザーやロボットを導入する立場であるSIerにとっても、セキュリティの全体像をチェックする上で非常に有益である。

Copyright © ITmedia, Inc. All Rights Reserved.