コロニアルや東芝子会社に攻撃、サイバー犯罪集団「DarkSide」は何者か:製造ITニュース

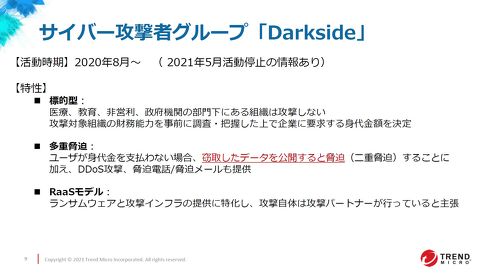

トレンドマイクロは2021年5月17日、ランサムウェア攻撃で米国パイプライン運営企業のColonial Pipelineの操業を停止させるなどの被害を出した攻撃者グループ「DarkSide」に関する説明会を開催した。DarkSideはランサムウェアを別の攻撃者に売り渡す「RaaS」というビジネスモデルを採用している攻撃者グループだという。

トレンドマイクロは2021年5月17日、ランサムウェア攻撃で米国パイプライン運営企業のColonial Pipeline(コロニアル・パイプライン)の操業を停止させた攻撃者グループ「DarkSide」に関する説明会を開催した。東芝テックの欧州子会社においても、DarkSideが作成したランサムウェアによる被害が確認されている。DarkSideはランサムウェアを別の攻撃者に売り渡す「RaaS(Ransomware as a Service)」というビジネスモデルを採用している攻撃者グループだという。

「RaaS」ビジネスを展開する攻撃者グループ

DarkSideはコロニアル・パイプラインへのサイバー攻撃に用いられたランサムウェア「DARKSIDE」を作成した攻撃者グループとされている。今回の攻撃によってコロニアル・パイプラインは2021年5月7日(現地時間)〜同月12日にかけて約6日間操業を停止することになった。また、東芝テックの欧州子会社もDARKSIDEによる攻撃を受けたと見られている。

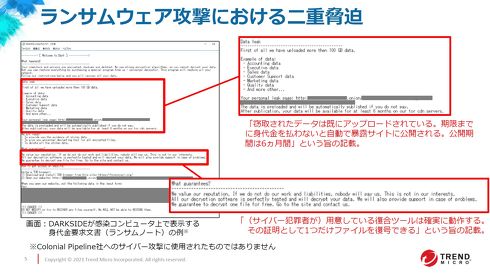

ランサムウェアは感染したコンピュータやデータを暗号化することで使用不可能にし、その復旧と引き換えに金銭などの要求する不正プログラムである。プログラムを用いた攻撃手法としては、攻撃者が不特定多数の団体や個人にプログラムをばらまく「ばらまき型」攻撃の他、2018年ごろからは相手の財務状態などを調査した上で攻撃する「標的型」攻撃、2019年末からは被攻撃者から盗み出した情報をリークサイト上で公開すると脅す「暴露型」などが確認されている。

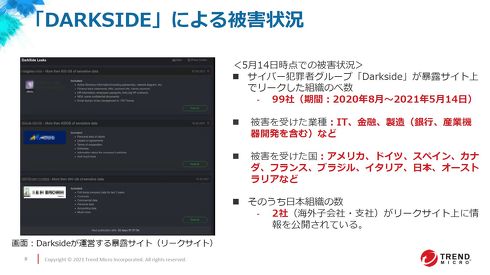

トレンドマイクロによるとDarkSide及びDARKSIDEは2020年8月頃に登場したと見られている。DarkSideは標的型かつメディアや取引先への情報暴露を行うと脅迫する暴露型(多重脅迫型)の攻撃手法を取る。またRaaSと呼ばれるビジネスモデルも採用しており、DARKSIDEを他の攻撃者に売り渡すなどの活動も行っている。なお、2021年5月14日には運営インフラを失ったとして、RaaS活動は終了すると声明を出している。

「新しい攻撃」ではない

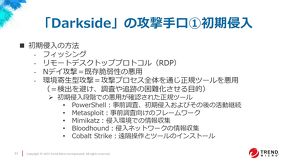

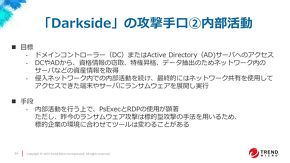

DarkSideは、フィッシング、リモートデスクトッププロトコル、既知の脆弱(ぜいじゃく)性を利用するNデイ攻撃によってネットワークへの侵入を試みる。侵入後は、PowerShellやMetasploitなどのWindowsなどに標準搭載されている正規ツールなどを悪用した環境寄生型攻撃を仕掛けて、PCの遠隔操作なども行う。ネットワーク内のサーバにある資産情報を取得して、最終的にはアクセス可能なPC端末やサーバに対してランサムウェアを展開して攻撃する。

今回のコロニアル・パイプラインへの攻撃について、トレンドマイクロセキュリティエバンジェリストの岡本勝之氏は、ネットワークへの侵入方法などはまだ不明な状態であるとした上で「従来型の標的型攻撃手法であり、侵入方法や、侵入後の攻撃について何か新しい手法が用いられたわけではないようだ。ただ、一般的な傾向としてランサムウェアを用いたサイバー攻撃は、侵入後の被害拡大を狙う傾向が強まっている。侵入後にアクティブディレクトリを調べてネットワーク上にあるPCやサーバに被害を広げようとするもので、今回のコロニアル・パイプラインへの攻撃もそうした動きが甚大な被害を生じさせることにつながったのではないかと見ている」と指摘した。

なお、トレンドマイクロの調査ではDARKSIDEの検出件数は、2021年4月においては世界中で月間50件程度だったという。また2020年8月〜2021年5月14日の期間中にDarkSideがリークサイトで情報を暴露した組織のべ数は99社で、被害企業の業種はIT、金融、製造、銀行など多岐にわたる。

日本国内での検出数は2020年に1件、2021年に2件で岡本氏は「日本国内に多く入り込んでいる状況ではない」と説明する。

岡本氏は「コロニアル・パイプラインへの攻撃においては、DARKSIDEはITネットワーク上にのみ展開されており、OTネットワークが感染したという様子はない。しかし、それでも6日間もの操業停止を余儀なくされた。企業はレジリエンス(回復力)の向上を目指し、攻撃を受けた際に被害を早期検出するとともに、被害を最小限に抑え込み、早期復旧するための備えが必要になる」と警告した。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- ⇒「スマート工場に潜むサイバーセキュリティリスク」のバックナンバーはこちら

社内にマルウェアが常駐する製造業、セキュリティ対策は何から始めるべきか

社内にマルウェアが常駐する製造業、セキュリティ対策は何から始めるべきか

製造業を取り巻くサイバー攻撃の脅威が増している。サイバーセキュリティ対策を講じる上で意識すべきポイントや課題点は何か。日立ソリューションズ セキュリティマーケティング推進部 部長の扇健一氏に話を聞いた。 「工場の要塞化」を提案するトレンドマイクロ、持続性を確保する新製品を発表

「工場の要塞化」を提案するトレンドマイクロ、持続性を確保する新製品を発表

トレンドマイクロは2019年11月12日、産業制御システム向けセキュリティ製品のラインアップを大きく拡充し、2020年1月14日から順次受注開始すると発表した。 コロナ禍で加速するDXが生み出すサイバーセキュリティの3つのトレンド

コロナ禍で加速するDXが生み出すサイバーセキュリティの3つのトレンド

製造業におけるサイバーリスクとセキュリティトレンドおよびそれらの課題と対策について説明する本連載。第3回は、コロナ禍で加速するDXによって日本のサイバーセキュリティにどのようなトレンドが生まれるのかを予測する。 日立は「WannaCry」被害から何を学んだのか、IoTセキュリティサービスに昇華

日立は「WannaCry」被害から何を学んだのか、IoTセキュリティサービスに昇華

日立製作所が開催した「日立セキュリティソリューションセミナー」の基調講演に、同社 サービスプラットフォーム事業本部 セキュリティ事業統括本部 副統括本部長の宮尾健氏が登壇。2017年5月に発生したランサムウェア「WannaCry」による被害から得られた気付きと、それに基づいて開発した同社のIoTセキュリティサービスを紹介した。 工場を襲うサイバー攻撃の大半は“流れ弾”、トレンドマイクロが“おとり”調査

工場を襲うサイバー攻撃の大半は“流れ弾”、トレンドマイクロが“おとり”調査

トレンドマイクロは2020年3月13日、2019年に5〜12月にかけて実施した「工場向けサイバー攻撃おとり調査」の結果についてメディア向けに発表した。本稿では、その内容を紹介する。 米石油パイプラインのサイバー攻撃に見る、工場が金銭目的で狙われる時代

米石油パイプラインのサイバー攻撃に見る、工場が金銭目的で狙われる時代

エコシステムに組み込まれそうなのが問題なのです。