ラズパイ入手したらまずやること、デフォルトユーザーとSSHログイン認証を変更する:ラズパイのセキュリテイ対策(中編)(3/3 ページ)

今回は、Raspberry Piユーザーが採るべきセキュリティ対策について、より具体的に解説していきます。まず、Raspberry PiのシャドーITを防ぐ方法を紹介したうえで、Raspberry Pi端末に対するセキュリティ対策を説明します。

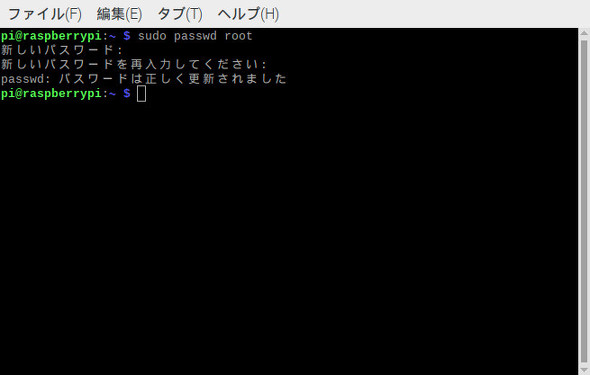

2. rootへパスワードを設定する

Raspbianの初期状態では、スーパーユーザーの「root」がパスワードで保護されていません。この状態では全ての操作がパスワード無しで実行可能となってしまいます。

「root」のパスワードを「passwd」コマンドで変更します。

sudo passwd root

下記のように「updated successfully」と表示されれば、「root」のパスワードの変更は正常に完了しています。

3. SSHで証明書を使う

SSHのログインには認証方式として、パスワード認証方式と公開鍵認証方式の2種類があります。 Raspbianの初期状態でSSHを有効にするとパスワード認証方式になり、パスワードのリスト型(辞書)攻撃などで容易にログインできるリスクが存在します。

SSHのログインをパスワード認証方式から公開鍵認証方式へ変更することで、リスト型攻撃などの対策になります。この項目では、具体的な証明書の作成、設定方法を説明します。

下記の「ssh-keygen」コマンドで、秘密鍵と公開鍵のキーペアを作成します。

ssh-keygen -t rsa

下記のように、途中で「Enter passphrase (empty for no passphrase):」が表示されますので、ここでパスフレーズを入力します。パスフレーズを設定することで「パスフレーズを知っている担当者のみがアクセスできる」ようになり、更にセキュリティレベルが向上します。

Generating public/private rsa key pair. Enter file in which to save the key (/home/newpiuser/.ssh/id_rsa): Created directory '/home/newpiuser/.ssh'. Enter passphrase (empty for no passphrase): Enter same passphrase again: Your identification has been saved in /home/newpiuser/.ssh/id_rsa. Your public key has been saved in /home/newpiuser/.ssh/id_rsa.pub. The key fingerprint is: SHA256:WmK5sUoG9LxfZyOChKWeFVxJhRcx+gPussaKNNCmOD4 newpiuser@raspberrypi The key's randomart image is: +---[RSA 2048]----+ | .o+=o | | . .o... | | . + o.o.. | | o * o + oE oE | |. * = * S | |o+ = o..= B . | |+oo.* * o + + o | |oE.oo= o + . | |..ooo..ooo..ooo. | +----[SHA256]-----+

秘密鍵(id_rsa)と公開鍵(id_rsa.pub)の2つのファイルが、「/home/newpiuser/.ssh」に作成されます。Raspbianの初期状態では、公開鍵は「~/.ssh/authorized_keys」に配置します。また、authorized_keysファイルのパーミッションも下記のように設定します。接続元のクライアントごとに公開鍵を作成している場合は、作成するごとにauthorized_keysへ追加しておく必要があります。

cat ~/.ssh/id_rsa.pub >> ~/.ssh/authorized_keys rm id_rsa.pub chmod 600 ~/.ssh/authorized_keys

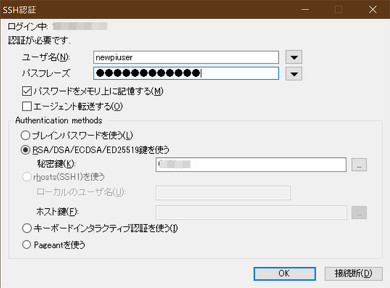

SSHの接続ソフトウェアとして、ここではTera Termを例に証明書のインストール方法を説明します。

先ほど作成した秘密鍵(id_rsa)をTera Termが動作するPC側へ転送します。 少量のファイルの転送であれば、Tera TermのSSH SCP機能を利用して、ファイルの送受信が行えます。SSHで秘密鍵を作成したRaspberry Piへ接続し、「ファイル」から「SSH SCP」を選択します。

ファイル選択画面が表示されたら、下段の「From:」へ「.ssh/id_rsa」と入力し、「Receive」ボタンを押し、秘密鍵(id_rsa)ファイルをダウンロードします。

一度、Tera Termの接続を切断し、再度接続します。この時、「RSA/DSA/ECDSA/ED25519鍵を使う」をチェックし、「秘密鍵」ボタンを押して、先ほどダウンロードした秘密鍵(id_rsa)ファイルを指定します。「ユーザー名」を入力し、「パスフレーズ」には先ほどキーペアを作成する時に指定したパスフレーズを入力します。

ここからは証明書を使った接続になりますので、「OK」ボタンを押して、Raspberry Piへ接続できることを確認してください。

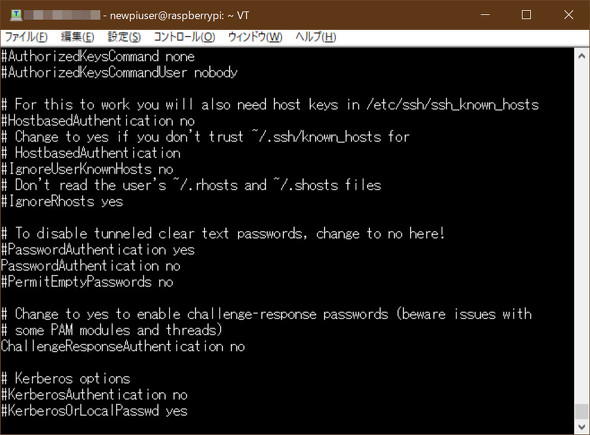

最後に、パスワードでのSSH接続を無効化します。「/etc/ssh/sshd_config」設定ファイルをテキストエディタで編集します。

sudo vi /etc/ssh/sshd_config

「PasswordAuthentication no」を1行追加します。

変更を反映させるために、Raspberry Piを再起動します。

後編では、セキュリティリスクになりえる不要なサービスの確認や、OSやソフトウェアの自動アップデート環境構築などを紹介します。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- ≫連載「ラズパイのセキュリテイ対策」バックナンバー

あなたのラズパイは穴だらけ? ユーザーが検討すべき脅威への対策

あなたのラズパイは穴だらけ? ユーザーが検討すべき脅威への対策

インターネットに接続されている世界のRaspberry Piは、どれほどセキュリティリスクにさらされているのか。また、Raspberry Piをサイバー攻撃の呼び水にしないためにどのような対策を施せば良いのか、トレンドマイクロでセキュリティエバンジェリストを務める岡本勝之氏の分析概要を聞いた。 新型Raspberry Pi 4が登場、Pi 3と基本仕様を比較

新型Raspberry Pi 4が登場、Pi 3と基本仕様を比較

英国Raspberry Pi財団は2019年6月24日(現地時間)、シングルボードコンピュータの新モデル「Raspberry Pi 4 Model B」を発表した。従来モデル「Raspberry Pi 3 Model B+」からプロセッサとI/Oを大幅に強化したとともに、本モデルから初めてメモリ容量別の3製品をラインアップした。 技適対応で国内販売解禁の「Raspberry Pi 4」、確かな性能向上も爆熱に!?

技適対応で国内販売解禁の「Raspberry Pi 4」、確かな性能向上も爆熱に!?

シングルボードコンピュータ「Raspberry Pi 4 Model B」の国内販売がいよいよ本格的に始まった。国内で販売が開始されたRaspberry Pi 4 Model Bのメインメモリ4GBモデルについて、従来の“ラズパイ”ユーザーが気を付けたい点と気になるベンチマーク結果を紹介する。 ITとOTの融合で生じるリスク低減に、トレンドマイクロがIoTビジネスを強化

ITとOTの融合で生じるリスク低減に、トレンドマイクロがIoTビジネスを強化

トレンドマイクロは2019年3月27日、事業戦略発表会を開催し2019年におけるサイバーセキュリティの動向予測と同社の重点施策を説明した。同社はITとOTを含めたIoT化が進むビジネス環境において、事業横断型のソリューション提供やIoT関連ビジネスを推進する方針だ。 狙われる産業制御システム、ハッキングコンテストで攻撃者の知見を学ぶ

狙われる産業制御システム、ハッキングコンテストで攻撃者の知見を学ぶ

PwC Japanグループは2019年9月5日、「ICS(産業用制御システム)セキュリティ領域における攻撃者視点とその対策」をテーマにメディア向けセミナーを開催。ICS領域で増えつつある脅威シナリオやその対応策について解説がなされた。