自動車メーカーに選ばれるのは、セキュリティを理解したサプライヤーだ:WP29サイバーセキュリティ最新動向(2)(1/3 ページ)

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。今回は自動車のサイバーセキュリティに必要な組織づくりや、開発フェーズでのプロセス構築について説明していく。

前回の記事はこちら:自動車メーカーとサプライヤーはどう連携してセキュリティに取り組むべきか

自動車のサイバーセキュリティに関する議論が活発となる中、国連では自動車関連のRegulations(規則)を扱う“World Forum for the harmonization of vehicle regulations(WP.29)”において、2018年11月にCyber Security(CS)対策に関するRegulation案と、セキュリティ対策を考慮したSoftware Updates(SU)に関するRegulation案が公開された。その後、当局の関係者や自動車メーカー(以下OEM)によるテストフェーズや議論を経て、2019年9月に改訂案が公開された。現在も、採択に向けた作業が進められている。

本連載では、2019年9月の改訂案をベースにOEMに課されるWP.29 CS Regulationsのポイントを解説し、OEMならびにサプライヤーが取り組むべき対応について概説する。今回は自動車のサイバーセキュリティに必要な組織づくりや、開発フェーズでのプロセス構築について説明していく。

→連載「WP29サイバーセキュリティ最新動向」バックナンバー

組織の構築とルールの策定 〜WP.29 CS 7.2.2.2(a)対応〜

WP.29 CS 7.2.2.2(a)において、Cyber Security Management System (CSMS)プロセスを持つことが求められている。

組織構造とセキュリティ管理システム

WP.29 CS 7.2.2.2(a)について、CSMSプロセスを持つことについて、2019年8月にUNサイトで解釈が公開され(※1)、組織構造を重要視するとされている(図2-1)。

(※1)UNECE, SC/OTA 15th session:https://wiki.unece.org/pages/viewpage.action?pageId=81888976

TFCS-15-03 (Chair) Interpretation document CS - SDG outcome.docx, p.7

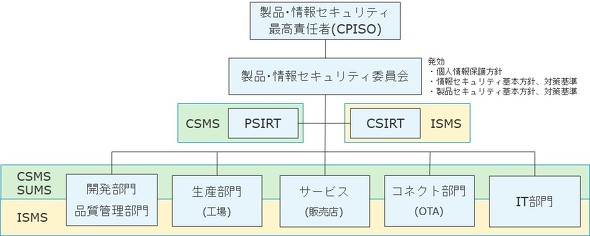

OEMやサプライヤーの組織の中には、車両や部品を開発する部門、生産を担う工場、OA機器を管理するIT部門など、さまざまな部門が連携して企業活動を推進し、製品が製造されている。自動車業界における組織のセキュリティ管理システムとして、Information Security Management System(ISMS)、CSMS、Software Update Management System(SUMS)などが挙げられる中で、著者が考えるOEMやサプライヤーの組織のセキュリティ管理システムの適用例を図2-2に示す。

個人情報や製品情報、OA機器や制御機器は組織横断的に扱われており、組織のセキュリティ管理システムの土台としてISMSの適用が求められる。車両システム、HW(ハードウェア)/SW(ソフトウェア)部品を設計・開発する開発部門、それらの品質を管理する品質管理部門、脆弱性を監視、対応するPSIRT(Product Security Incident Response Team)へは、CSMS/SUMSの適用が上乗せされる。また、車両を生産する工場、整備士がSUサービスを提供する販売店、OTA(Over the Air)によるSUなどを提供するコネクト部門、社内のOA機器を管理するIT部門へも、CSMS/SUMSの関連するプロセスの適用が求められる。

Copyright © ITmedia, Inc. All Rights Reserved.