OPC UAはなぜ「安全に」通信が行えるのか:OPC UA最新技術解説(3)(1/3 ページ)

スマート工場化や産業用IoTなどの流れの中で大きな注目を集めるようになった通信規格が「OPC UA」です。本連載では「OPC UA」の最新技術動向についてお伝えします。第3回である今回は「つなげる」「安全に」「伝える」の3つのポイントの内、「安全に」を取り上げます。

「OPC UAとは何か」について、先進技術動向を含めて紹介する本連載ですが、その特徴である「つなげる」「安全に」「伝える」の3つのポイントについて1つずつ焦点を当てて紹介を進めています。「つなげる」に焦点を当てた前回は、さまざまな通信規格を接続できる理由を技術レベルで解説し、「OPC UA over TSN」やフィールドレベルコミュニケーションの動向について説明しました。

第3回となる今回は「安全に」に焦点を当て、OPC UAのセキュリティ機能やその仕組みについて解説します。

OPC UAのセキュリティは特別なものではない

発電所など社会インフラを支える制御システムのサイバーセキュリティ問題が認識され、産業オートメーションの世界にも、セキュリティ対策の重要性と緊急性が高まってきています(※)。その中で、通信規格のセキュリティ機能などにも関心が高まりましたが、ここでOPC UAが高い評価を得たことで注目を集めました。

(※)関連記事:なぜ今、制御システムセキュリティがアツいのか?

ドイツの情報技術セキュリティ担当省であるBSI(Bundesamt fur Sicherheit in der Informationstechnik)は、2015〜2016年にOPC UAに対して、ソースコードを含めた詳細機能の評価を行いました。そして、幾つかの指摘は行ったものの「OPC UAのセキュリティ機能は安全である」と報告したのです。

これらの基本的なセキュリティ機能に加え、第1回でも紹介した通り、新たな変化を取り込める柔軟性がOPC UAの強みとなります。

こうした背景からドイツを中心に、OPC UAはさまざまなユースケースによる評価が行われ、そこで指摘された改善点を仕様に反映しました。そして、IIoT(産業用IoT)やM2Mの通信基盤として利用可能な機能を備えた「OPC UA 1.04」が2018年にリリースされています。

OPC UAはセキュリティ機能の設計において、その用途から想定される脅威を整理しました。その中で、セキュリティ対策として求められる要件そのものは、Operational Technology(OT)の場合もInformation Technology(IT)と同じであることが確認されました。異なるのはセキュリティの目的(機密性、完全性、可用性)に対する優先度となります。

そこでOPC UAでは独自にセキュリティを考えるのではなく、前回紹介したスタックプロファイルと同様に、広くITの世界で認知されている仕組みを取り込めるようにして、環境に応じたプロファイルを選択できるようにしました。

このOPC UAの方針は、システム全体に対して適用するセキュリティポリシーにも最適な対応が取れるということを意味します。システムの通信部分のセキュリティポリシーを検討するのに、それ以外の部分のITセキュリティ技術と同じレベルで検討や管理を行うことができるからです。

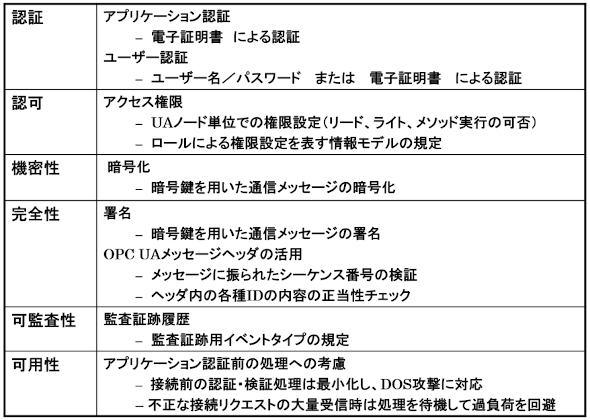

OPC UAのセキュリティ機能の目的と対策を下表にまとめました。

次ページでは、それをどのように実現しているかを説明します。

Copyright © ITmedia, Inc. All Rights Reserved.