STPAの分析を実際にやってみる:基礎から学ぶSTAMP/STPA(3)(6/6 ページ)

第1回で「STAMP/STPAとは何か」に焦点を当てて分析手法の流れを紹介し、第2回ではSTAMP/STPAの各ステップで「何をすべきか(What)」「それはどうやればよいのか(How)」を中心に紹介してSTAMP/STPAの実践手順を解説した本連載。最終回の第3回では、実際にやってみてSTAMP/STPAの勘所や注意点を示しながら解説する。

Step2:HCF(Hazard Causal Factor)の特定

STPAに慣れてきても難しいのがStep2である。STPAでは、Step2における万能手法を提示していない。Step2の分析手法は分析者が工夫しなければならない。

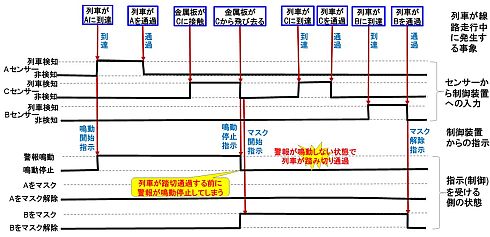

筆者は、鉄道システムに関して素人なので、図13と図14のような2つの絵を描きながら、何が起きたらハザードに至るか(これをハザードシナリオと呼ぶ)を考えた。

注意事項

ここで、図13と図14を思い描くときの重要な注意点を記す。

ハザードシナリオを説明するために図13、図14の順番で示したが、思考の過程は、図14が先で図13が後になる点に注意して欲しい。これは、STPAの思想に関わる重要なことである。

誤った思考過程

まず、図13の「金属製看板が飛んできてセンサーが短絡する」というハザードシナリオを思い付き、その後、図14を使って非安全な状態になることを机上で確認する。

正しい思考過程

まず、図14のように「制御の動作が非安全な状態」になる(UCAである)ことを机上で確認し、その後、何があったらそうなるかを考えた結果、図13のハザードシナリオを思い付く。

誤った順番で行った場合、対象ドメインに精通した人、経験した人でなければハザードシナリオを容易に思い付くものではなく、その分析結果も既知の範囲、経験の範囲に限定され、網羅性に欠けたものになってしまいかねない。

手順に従うことにより、図14のようなヒントを得て、そのヒントから図13のようなハザードシナリオを発想させるのがSTPAなのである。

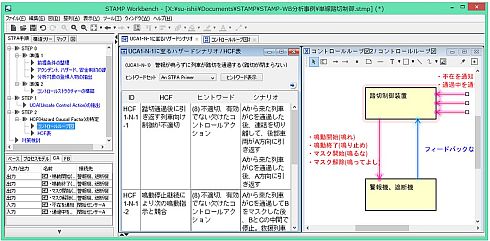

ここから、STAMP WorkbenchにHCFを入力していく。例えば、上記の「金属板が飛んできてCに接触し、さらに飛び去り、その後、列車がCに到達」といった状況はSTAMP Workbench のHCF表内のハザードシナリオ欄に記述する(図15)。

STAMP WorkbenchではIDが自動割り当てされるので、HCFの追加/削除、あるいはUCAの追加/変更、コンポーネントの統合/分割/名称変更などがあっても、図表修正の手間はほとんどかからない。このため「もしかしたら、コントロールストラクチャーはこうあるべきではないか」と思ったら、何度でもすぐに試してみることが容易である。このような試行を繰り返すことは分析結果の質の向上につながるであろう。

STAMP Workbenchのようなツールを使わずに、このStepまできてコントロールストラクチャーを変更するなどとなったら、おそらく分析者は手戻り作業の多さ、面倒臭さに頭を抱えてしまうであろう。そしてもしかしたら、STAMPのような手間のかかる分析はもうやりたくない、と感じてしまうかもしれない。

煩わしい手作業はツールに任せ、人は考えることに専念し、STPAの有効性を享受できることを願う。STAMP Workbenchはとても便利なものと自負しているが、読者の皆さまが使ってみて改善の余地に気付かれたら、ぜひ下記の連絡先までご意見をいただきたい。

IPA 技術本部 ソフトウェア高信頼化センター

「基礎から学ぶSTAMP/STPA」について3回の連載記事で解説してきた。これまで解説してきたように、STAMP/STPAは、安全性解析手法としては従来手法と考え方や手順がかなり異なる。そのため、従来手法に慣れた人にとって取っ付き難く感じられるかもしれない。しかしその一方で、読者の皆さまの日常の考え方に近いものではないかと筆者は捉えている。まずは、簡単な例で試していただきたい。(連載完)

プロフィール

石井 正悟(いしい しょうご) IPA ソフトウェア高信頼化センター 調査役

京都大学理学部卒業後、東芝にてOSカーネル、仮想計算機、システム高信頼化技術、システムシミュレーション技術の研究開発に携わる。現在はIPAにて、STAMP、FRAMなどの安全性解析手法の調査研究に従事。IPAのSTAMP主担当として、わが国のSTAMP普及促進のため、書籍「はじめてのSTAMP」シリーズの発行、STAMP支援ツール「STAMP Workbench」の開発や各種教材の作成などを担う。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- ≫連載「基礎から学ぶSTAMP/STPA」バックナンバー

STPAの手順を理解する

STPAの手順を理解する

連載の第1回では「STAMP/STPAとは何か」「既存の分析手法と何が違うのか」に焦点を当て、分析手法の流れを紹介した。第2回は、STPAの実践手順を解説する。各ステップで「何をすべきか(What)」と、具体的に「どうすればよいのか(How)」を中心に紹介していく。 STAMP/STPAとは何か

STAMP/STPAとは何か

システムとシステムがつながる、より複雑なシステムの安全性解析手法として注目を集めているのがSTAMP/STPAだ。本連載はSTAMP/STPAについて基礎から学ぶことを主眼とした解説記事となっている。第1回は、STAMP/STPAの生まれた理由や、従来手法との違い、実施の大まかな流れについて説明する。 システム理論に基づくアクシデントモデルSTAMP

システム理論に基づくアクシデントモデルSTAMP

情報処理推進機構のソフトウェア高信頼化センター(IPA/SEC)が発行する「SEC journal」から注目の話題を紹介。今回はIoT(モノのインターネット)を活用したソフトウェア開発で必須になるとみられているアクシデントモデル「STAMP(Systems-Theoretic Accident Model and Processes)」だ。 6年かかっていた分析が3年で終わる、新たな安全解析手法「STAMP/STPA」とは?

6年かかっていた分析が3年で終わる、新たな安全解析手法「STAMP/STPA」とは?

情報処理推進機構 技術本部 ソフトウェア高信頼化センター(IPA/SEC)と車載ソフトウェアの国内標準化団体であるJasParは、東京都内でメディア向け説明会を開き、新しい安全解析手法「STAMP/STPA」を紹介した。両者は2017年1月に相互協力協定を締結しており、自動車業界に向けてSTAMP/STPAの普及促進に取り組んでいく。 安全性解析手法STAMP/STPAの使いこなし方、日本ユニシスが社内展開へ

安全性解析手法STAMP/STPAの使いこなし方、日本ユニシスが社内展開へ

日本ユニシスは、IoTなどによって複雑化するシステムの安全性解析手法として注目される「STAMP/STPA」をより具体的に運用するための研究成果を披露した。 日本の自動車メーカーはMBSEにどう取り組むべきか、ドイツの権威が提言

日本の自動車メーカーはMBSEにどう取り組むべきか、ドイツの権威が提言

モデルベースシステムズエンジニアリング(MBSE)の権威である、ドイツ・カイザースラウテルン工科大学教授のマーティン・アイグナー氏が来日。欧米の自動車メーカーと比べてMBSEへの取り組みが遅れている日本の自動車メーカーのエンジニアにMBSEの有用性を説いた。