NISTサイバーセキュリティフレームワーク1.1版と医療機器:海外医療技術トレンド(35)(3/3 ページ)

2018年4月16日、米国立標準技術研究所(NIST)が、サイバーセキュリティフレームワーク1.1版を正式にリリースした。医療機器/デジタルヘルス企業に、どんな影響が及ぶのだろうか。

1.1版で追加されたサイバーサプライチェーンリスクマネジメントに注意

NISTサイバーセキュリティフレームワーク1.1版は、1.0版を分かりやすいものに進化させ、強化することを目的として策定された。NISTは、1.1版でアップデートされた内容として、以下のような点を挙げている。

- 分かりやすくするために洗練させて、1.0版との完全な互換性を有し、柔軟性、自主性、費用対効果を維持する

- 最低限、情報技術、制御技術、CPS(サイバーフィジカルシステム)、IoT(モノのインターネット)から構成される「技術」の適用可能性を表明する

- 組織自身のサイバーセキュリティ要求事項の順守を組織化し、表現するために、構造としての有用性と言語を明確化する

- サイバーセキュリティフレームワークをサプライチェーンリスクマネジメントに適用するためのガイダンスを強化する

- 組織的な自己評価のためのサイバーセキュリティフレームワーク評価に関する妥当性と有用性を概説する

- 権限付与、認証、アイデンティティープルーフィングのよりよい説明

特に、重要インフラを構成する医療/公衆衛生分野のサプライヤー/パートナーへのインパクトが大きいのが、サイバー・サプライチェーンリスクマネジメント(C-SCRM)の要求事項である。

NISTは、2008年に産官学連携によるC-SCRMプログラムを立ち上げ、さまざまな取り組みを行ってきた。そこでは、C-SCRMについて、分散と相互接続を特徴とする情報技術(IT:Information Technology)/制御技術(OT:Operation Technology)製品およびサービスのサプライチェーンに関連するリスクを特定、評価、低減するプロセスであり、システムのライフサイクル全体(設計、改札、物流、導入、購買、維持、破棄など)をカバーするものと定義している(関連情報)。

加えて、連邦政府機関のシステムについては、2015年4月9日、NISTから「NIST SP 800-161:連邦政府システムおよび組織のためのサプライチェーンリスクマネジメント・プラクティス」と題するガイドラインがリリースされており(関連情報)、ICTサプライチェーンに関する具体的な要求事項やセキュリティ管理策が示されている。保健福祉省(HHS)傘下のメディケア・メディケイド・サービス・センター(CMS)、国防総省(DoD)や退役軍人省(VA)傘下の医療施設などに製品/サービスを供給する事業者にとっては、実質的な調達基準となってきた。

このような経緯を経て、C-SCRM が、NISTサイバーセキュリティフレームワーク1.1版で強化された。その具体的な活動内容として、以下のような点が挙げられている。

- サプライヤー向けのサイバーセキュリティ要求事項を決定する

- 正式な同意書(例.契約書)を通して、サイバーセキュリティ要求事項を規定する

- これらのサイバーセキュリティ要求事項を確認し、検証する方法を、サプライヤーに伝達する

- さまざまな評価手法を通じて、サイバーセキュリティ要求事項が満たされていることを確認する

- 上記の活動を統治し、管理する

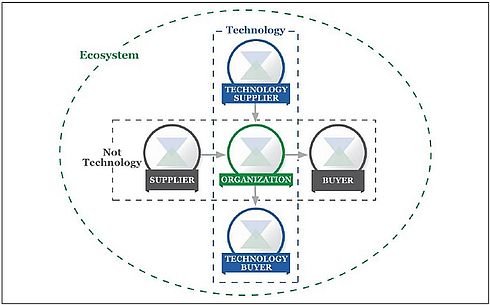

図3は、C-SCRMに関わるステークホルダーの関係を示したものである。

図3 サイバーサプライチェーンの関係(クリックで拡大) 出典:National Institute of Standards and Technology「Framework for Improving Critical Infrastructure Cybersecurity Version 1.1」(2018年4月16日)

C-SCRMを構成する「バイヤー」は、組織から所与の製品/サービスを消費する下流の人間/組織であり、営利組織、非営利組織の双方が含まれる。他方、「サプライヤー」は組織の内部目的(例:ITインフラストラクチャ)のために利用する上流の製品/サービス供給者、またはバイヤーに提供する製品/サービスに統合する上流の製品/サービスの供給者であり、テクノロジーベースおよび非テクノロジーべース双方の供給者が含まれる。ここでいうテクノロジーの例としては、IT、産業制御システム(ICS)、CPS、IoTなどがある。

前述のフレームワーク・コアでは、「特定」の中のカテゴリーとして「ID-SC:サプライチェーンリスクマネジメント」が規定され、そのサブカテゴリー(5項目)や参考情報(例:ISO/IEC 27001:2013、NIST SP 800-53 Rev. 4、COBIT 5など)が示されている。NIST SP 800-161を参照しながら、サプライヤー/パートナー企業として、C-SCRMに関わる管理策やリスク評価手法を検討していくことになる。

C-SCRMの波は、遅かれ早かれ日本の医療機器・デジタルヘルス業界に押し寄せるので、米国市場での事業展開を狙っていない企業も注視しておく必要がある。

筆者プロフィール

笹原英司(ささはら えいじ)(NPO法人ヘルスケアクラウド研究会・理事)

宮崎県出身。千葉大学大学院医学薬学府博士課程修了(医薬学博士)。デジタルマーケティング全般(B2B/B2C)および健康医療/介護福祉/ライフサイエンス業界のガバナンス/リスク/コンプライアンス関連調査研究/コンサルティング実績を有し、クラウドセキュリティアライアンス、在日米国商工会議所等でビッグデータのセキュリティに関する啓発活動を行っている。

Twitter:https://twitter.com/esasahara

LinkedIn:https://www.linkedin.com/in/esasahara

Facebook:https://www.facebook.com/esasahara

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

- 連載「海外医療技術トレンド」バックナンバー

広がる米国の医療サイバーセキュリティ連携、製品レベルから産業全体を包括へ

広がる米国の医療サイバーセキュリティ連携、製品レベルから産業全体を包括へ

米国で具体的な動きを見せていた医療機器のサイバーセキュリティ対策は、トランプ政権に移行する中で、製品レベルから医療産業全体のサイバーセキュリティエコシステム構築へと広がりつつある。 米国FDAが強化を求める医療機器のサイバーセキュリティ

米国FDAが強化を求める医療機器のサイバーセキュリティ

重要情報インフラの中でも、サイバー攻撃による脅威の拡大が顕在化している米国の医療界。医療のICTサプライチェーンを担う医療機器企業に対するセキュリティの要求事項も高度化している。 欧州NIS指令が医療規制対応にもたらすインパクト

欧州NIS指令が医療規制対応にもたらすインパクト

欧州連合(EU)では、2018年5月から適用開始予定の一般データ保護規則(GDPR)に注目が集まっているが、その一方で、サイバーセキュリティのNIS指令がもたらすインパクトも大きい。特に、医療規制対応では、GDPRに加えてこのNIS指令に注目すべきだろう。 「WannaCry」に襲われた英国の地域医療連携システム、そこから何を学べるのか

「WannaCry」に襲われた英国の地域医療連携システム、そこから何を学べるのか

2017年10月に発生したランサムウェア「WannaCry」によるサイバー攻撃。被害事例として真っ先に挙げられたのが英国の医療機関だ。病院単体にとどまらず、地域医療連携システムにも影響が出た。そのとき、どのように対処し、今後のどのような対策を取ろうとしているのだろうか。 米国で具体化する輸血ポンプのサイバーセキュリティ対策

米国で具体化する輸血ポンプのサイバーセキュリティ対策

米国で具体的な動きを見せつつある医療機器のサイバーセキュリティ対策。医療機器ユーザーの視点に立ったガイドラインづくりも具体化している。