CANメッセージの受信数でサイバー攻撃検知、富士通研が開発:車載セキュリティ

富士通研究所は、車載ネットワークのメッセージ受信数のズレを利用してサイバー攻撃を検知する技術を開発した。メッセージの送信間隔のズレを基準とする従来の検知技術に対し、誤検知を大幅に低減する。

富士通研究所は2018年1月24日、車載ネットワークのメッセージ受信数のズレを利用してサイバー攻撃を検知する技術を開発したと発表した。メッセージの送信間隔のズレを基準とする従来の検知技術に対し、誤検知を大幅に低減する。また、攻撃から数十ミリ秒で攻撃を検知できることを確認した。開発技術は、富士通が提供する「モビリティIoTプラットフォーム」の構成要素として2018年度の実用化を目指す。

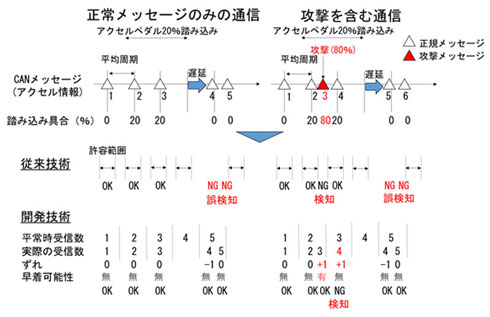

従来の車載ネットワークに対するサイバー攻撃の検知では、CANが周期的にメッセージを送信することを利用し、メッセージの送信間隔が許容範囲から外れているかどうかを基準としていた。しかし、走行中には正常なメッセージでも周期からずれて受信することがあり、これも攻撃として誤検知してしまうのが課題となっていた。

富士通研究所が開発したのは、メッセージの受信数を指標とする攻撃検知技術だ。ズレが発生したことを後に来る周期に伝達することで、一時的なズレか攻撃かを判断する。

正常なメッセージのみの通信の場合、あるメッセージが遅延すると従来の技術では攻撃であると誤検知していた。開発技術では次の受信までメッセージの遅延情報を伝達することにより、トータルの受信数が平常時と一致するため正常だと判断する。

また、攻撃のメッセージが注入された場合、開発技術は、攻撃があった時点では周期よりも早く受信したズレとして判断を保留しておき、正規のメッセージが入った際に攻撃として検知する。実際のCANメッセージの送信間隔が10ミリ秒程度なのに対し、数十ミリ秒以内に攻撃を検知することが可能だという。

同社では、実際の自動車から収録した600秒分のCANデータを利用し、既知の攻撃手法に基づく1万パターンの疑似攻撃によって開発した攻撃検知技術評価した。その結果、全ての攻撃を検知でき、誤検知が発生しないことを確認できたとしている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

ベンツ SクラスではじまるCAN普及の歴史

ベンツ SクラスではじまるCAN普及の歴史

なぜ車載ネットワーク「CAN」が開発されたのか? “ECU間通信へのシフト”や“配線方式の変遷”について解説する 次世代の車載ネットワーク「CAN FD」とは

次世代の車載ネットワーク「CAN FD」とは

セキュリティ対応や自動運転などの車両の高機能化に伴い、より高速な車載ネットワークが求められている。本稿では次世代の車載ネットワークの1つとして考えられているCAN FD導入の背景やプロトコルの概要ついて紹介する。 ECUの個体差をセキュリティに応用、なりすまし見抜いて不正アクセス阻止

ECUの個体差をセキュリティに応用、なりすまし見抜いて不正アクセス阻止

ハンガリーのナビコアソフトベンダーであるNNGが、車載セキュリティの取り組みについて説明した。提案を強化しているのは、ECUの個体ごとに異なる電気信号の波形を利用した車載セキュリティだ。 クルマのハードウェアの脆弱性を評価、ハッカー目線で作った侵入テストツール

クルマのハードウェアの脆弱性を評価、ハッカー目線で作った侵入テストツール

ラピッドセブン・ジャパンは、直接ハードウェアに接続して脆弱性を評価する侵入テストツール「Metasploit Hardware Bridge」の概要を発表した。 新たなジープハッキングは速度制限なし、自動運転車はセンサーが攻撃対象に

新たなジープハッキングは速度制限なし、自動運転車はセンサーが攻撃対象に

世界最大のセキュリティイベントである「Black Hat USA」では近年、自動車のセキュリティに関する発表に注目が集まっている。2015年の同イベントで「ジープ・チェロキー」にリモート制御が可能な脆弱性が発表されたが、2016年も同じくジープ・チェロキーに新たな脆弱性が見つかった。 シマンテックがIoTセキュリティに本腰、車載ネットワークの異常検知を実現

シマンテックがIoTセキュリティに本腰、車載ネットワークの異常検知を実現

シマンテックは、自動車向けのセキュリティソリューションの新機能「Symantec Anomaly Detection for Automotive」を発表した。車載制御システムをつなぐCANネットワークにおける異常なトラフィックを検知することができる。 車内ネットワークへのサイバー攻撃は4つの階層構造で防ぐ

車内ネットワークへのサイバー攻撃は4つの階層構造で防ぐ

車載システムの進化を支えてきたCANに代表される車内ネットワーク。この車内ネットワークに対するサイバー攻撃は、多層防御(Defense-in-depth)の原則に基づき、4つのレイヤー(階層)によって防ぐことが推奨されている。