モノづくりの現場に即した制御システムセキュリティの在り方とは:産業制御システムのセキュリティ(3/3 ページ)

JPCERTコーディネーションセンターが主催した「制御システムセキュリティカンファレンス 2017」の中から、モノづくりの現場に即した制御システムセキュリティ強化の取り組みについて解説した2つのセッションの模様を紹介する。

ネットワーク情報を使わず、モデルベースで攻撃を検出する電通大の試み

制御システムセキュリティセンター(CSSC)の顧問で、電気通信大学(電通大) i-パワードエネルギー・システム研究センター 准教授の澤田賢治氏は「制御システムのためのモデルベースセキュリティ技術」と題して講演。動き続けるシステムをどのように守るかを、ITではなく「制御」の視点から検討し、自動車など組み込み開発の分野で用いられている「モデルベース開発」をセキュリティに転用するアプローチを紹介した。

多段で構成され、直接インターネットにつながらない前提で作られてきた工場のネットワークだが、IoT(モノのインターネット)の普及に伴ってその前提が崩れており、「攻撃があっても問題ない」とは言い切れない状況になっている。しかも、制御システムへの攻撃は最終的に物理的な影響を及ぼし、最悪の場合は人命や安全、環境に関わる恐れがある。だからこそ、「制御ネットワークを守るだけでなく、コントローラーも守らなければならない」(澤田氏)。

そのために、ネットワーク振る舞い異常検知やホワイトリスト型の製品による「事前対策」技術が提供されている。しかし澤田氏は「もう1つ重要なのは事後対応、つまり実際に攻撃を受けたときにどう守るかというダメージコントロールだ。時にはネットワークから切断したり、動きを制限したりしてできるだけ二次被害を防ぎ、無事なコントローラーが単独でシステムを動かし続ける『縮退運転システム』の実現が重要だ」と指摘した。

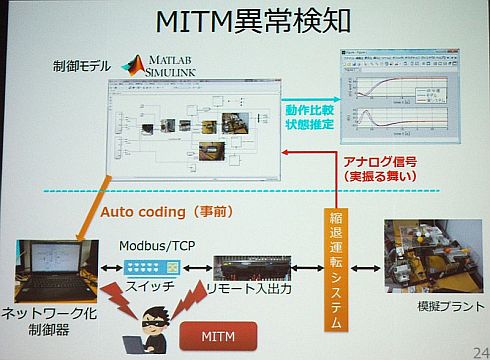

電通大ではこれらの領域をカバーする研究を進めてきた。中でも縮退運転システムについては、安価な組み込みボードである「Arduino」とモデルベース開発環境「MATLAB/Simulink」を組み合わせて、Modbus/TCPで模擬プラントと接続し、ゴルフボールと卓球の玉を仕分ける「不良品判別器」を作成し、学生の研究にも活用している。

縮退運転システムの検討に当たって大事なのは「リスク分析」だ。「この生産ラインで何を守りたいのか。スケジュール通りに仕分けをしたいのか、仕分けに時間がかかってもいいからラインの破壊を避けたいのか。機能を削減するのはやむを得ないが、どこまで機能を削減するか、あらかじめ決めておくことがインシデントレスポンスになる」(同氏)という。

研究のもう1つの特徴は、機械や制御畑への関わりは深いもののプログラミングには不慣れな学生にセキュリティについて理解してもらうため、モデルベース開発を採用したことだ。澤田氏は「モデルベース開発をサイバー攻撃の検出にうまく活用しようと考えた。実システムの振る舞いとモデルシステムの振る舞いとを比較し、著しく異なれば攻撃を受けている可能性があると判断すればよい」と説明する。

まずリスク分析に基づいて「望ましくない事象」を定義し、それが起きたときにどのように検出し、どのタイミングで何を縮退させるか、ネットワークをいつ切断するかを検討する。望ましくない事象は、機器やセンサーの故障によって起こることもあれば、中間者(MITM:Man in the Middle)攻撃による情報改ざんによって発生することもある。リモート入出力装置と模擬プラントの間に設置する「異常検出器」にこのモデルを搭載して、推定したコントローラーの状態と、アナログ信号から得られた実際の振る舞いとを比較することによって、サイバー攻撃の発生を検出し、縮退運転に切り替える仕組みだ。

「この試みが特殊なのは、ネットワーク情報をまったく使わずにサイバー攻撃を検知する仕組みを、モデルベース開発で実現したことだ」(澤田氏)。ただし、研究用のシンプルなシステムですら、リスク分析は非常に膨大な量に上る。「巨大なシステムになればなるほどリスク分析は複雑になる。従って、まず優先順位を付けなければ、膨大なコストが掛かるだろう」という。

さらに、実際のシステムでは、どこかのタイミングで縮退運転から通常運転に復帰しなければならない。その前段階として「試運転」が必要になるが、その際に他のPCにマルウェアが潜伏しているリスクはゼロとはいえない。こうした状況で実システムを使わず、安全に試運転を実施できるよう、プラントシミュレーターそのものも搭載した「仮想運転ユニット」も開発したという。

澤田氏は、こうした取り組みは「上位のレベルのモデルがあり、実際のモデルが分かっているからこそできるセキュリティだ」と表現。シミュレーターを用いた実験を通じて、機械系でかつ情報セキュリティを理解した技術者の成長にも寄与できると述べている。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機

PLCが人質に取られて脅迫される時代へ、IoTがもたらす産業機器の危機

JPCERT コーディネーションセンターと経済産業省は「制御システムセキュリティカンファレンス」を開催。高度化が進む、制御システムへの攻撃の事例を紹介した。 なぜ今、制御システムセキュリティがアツいのか?

なぜ今、制御システムセキュリティがアツいのか?

なぜ今制御システムセキュリティが注目を集めているのか。元制御システム開発者で現在は制御システムセキュリティのエバンジェリスト(啓蒙することを使命とする人)である筆者が、制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する。 制御システムを守るためにまず押さえるべき7つの対策点

制御システムを守るためにまず押さえるべき7つの対策点

制御システムにおけるセキュリティが注目を集める中、実際に攻撃を受けた場合どういうことが起こり、どう対応すべきか、という点を紹介する本連載。4回目となる今回は、セキュリティ事故を引き起こさないようにするには、どういった対策が事前に必要かを解説する。 工場の安定稼働が人質に! なぜ今制御システムセキュリティを考えるべきなのか

工場の安定稼働が人質に! なぜ今制御システムセキュリティを考えるべきなのか

工場や発電所などで使われる制御システムのセキュリティが今脅かされていることをご存じだろうか。イランの核施設を襲った「Stuxnet」以来、各国の政府が対策を本格化させているが、日本における制御システムセキュリティ対策で重要な役割を担うのが制御システムセキュリティセンター(CSSC)だ。本稿ではCSSCの取り組みとその基幹施設であるテストベッド「CSS-Base6」の概要について紹介する。 制御システムセキュリティを世界で主導、世界初のCSMS国際標準認証が始動

制御システムセキュリティを世界で主導、世界初のCSMS国際標準認証が始動

標的型攻撃などが活発化する中、制御システムを守るために企業運営の面から対策する制御システムセキュリティマネジメントシステム(CSMS)認証制度が始動した。同認証は、国際標準規格である「IEC62443-2-1」に準拠。認証制度が本格始動したことにより、三菱化学エンジニアリングと横河ソリューションサービスが、世界で初めて同認証を取得している。 今、電力システムにセキュリティが必要とされている4つの理由

今、電力システムにセキュリティが必要とされている4つの理由

電力システムに、今、大きな転換期が訪れている。電力自由化やスマートメーターの普及など、より効率的な電力供給が進む一方で、これまで大きな問題とならなかった「サイバーセキュリティ」が重要課題となってきたのだ。本連載では、先行する海外の取り組みを参考にしながら、電力システムにおけるサイバーセキュリティに何が必要かということを紹介する。