車載ソフトウェアのアップデートを実現するOTAと遠隔診断:いまさら聞けない 車載セキュリティ入門(3)(3/4 ページ)

車載ソフトウェアの規模増大と複雑化が進む中で、無線ネットワークによるアップデート(OTA:Over-The-Air)の実用化が求められている。同じく無線ネットワークを使った遠隔診断に対する要求も高まっている。これらOTAと遠隔診断を運用するには、セキュリティの枠組みが必要だ。

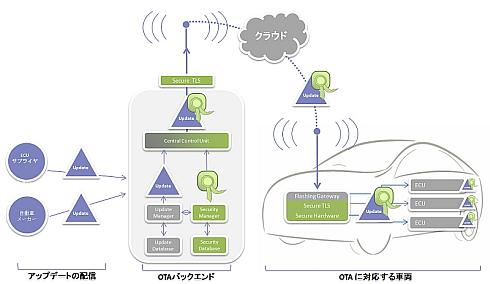

SOTAの典型的な手順

自動車の各種ECUには、用途に合わせてさまざまレベルのEVITAが適用されるでしょう。V2XステーションはEVITA Full、エンジンECUやゲートウェイECU、イモビライザーはEVITA Medium、ブレーキECUやドアECUはEVITA Lightを使用するような事例が想定されています。

EVITAのようなセキュアハードウェアをベースにして、その上にSOTAや遠隔診断のようなサービスをサポートするセキュリティソリューションを作ることができます。

SOTAついては、ソフトウェア書き換え(Flashing)のデータやプロセスに対する攻撃者からの改ざんを防ぐことが重要です。そのため、例えばソフトウェア書き換えのデータをバックエンドから受信し、一時的に保管するFlashing Gatewayが使用されます。Flashing Gatewayは、EVITA Medium HSMのようなハードウェアセキュリティモジュールを用いて正当なリクエストを確認し、ターゲットECUのソフトウェア書き換えを実施します。

典型的な手順は以下の通りです。

ECUサプライヤと自動車メーカーは、ソフトウェアアップデートのパッケージを作り、OTAバックエンドはソフトウェアアップデートパッケージにデジタル署名を付けます。

OTAバックエンドからFlashing Gatewayまでのセキュア通信回路を通じて署名されたソフトウェアパッケージがダウンロードされます。

Flashing GatewayのHSMはダウンロードされたパッケージのソフトウェア書き換えデータの署名を検証します。Flashing Gatewayは、UDSセキュリティアクセスサービスを作動させることによりターゲットECUに認証されます。

HSMは、ターゲットECUとセキュリティアクセスするための暗号鍵や、ダウンロードされたデータの署名を検証する暗号鍵をセキュアに保管します。

認証が成功した後、ターゲットECUのソフトウェア書き換えを行います。ソフトウェア書き換えが実行される前に、ブートローダーがダウンロードされたソフトウェアの署名を検証します。署名検証を確認してから、ブートローダーが新しいソフトウェアを起動します。

Copyright © ITmedia, Inc. All Rights Reserved.