海外工場を抜き打ち査察する米国FDAのOTセキュリティ要件、日本も例外ではない:海外医療技術トレンド(125)(1/3 ページ)

本連載第114回で、米国第2次トランプ政権における医療IoT/OTセキュリティ動向に触れたが、今回は米国食品医薬品局のOTセキュリティ施策を取り上げる。

本連載第114回で、米国第2次トランプ政権における医療IoT(モノのインターネット)/OT(制御技術)セキュリティ動向に触れたが、今回は米国食品医薬品局(FDA)のOTセキュリティ施策を取り上げる。

FDAが製造OTセキュリティに関するホワイトペーパーを公開

2025年6月20日、FDA傘下の規制・新興科学局(ORES)は、「医療製品製造に使用されるテクノロジーと機器 (OT:制御技術)のセキュリティ確保」(関連情報、PDF)と題するホワイトペーパーを公開した。本書は、医療製品(医療機器、医薬品、生物製剤など)の製造業者がOTセキュリティを向上させ、ハッキングに対する防御を強化するのを支援することを目的としている。

本ホワイトペーパーは、以下のような構成になっている。

- イントロダクション

- サイバーセキュリティインシデント

- 物理的およびデジタル的な動向

- 制御技術(OT)環境

- 参照アーキテクチャ

- FDAにおける製造OTの実証

- 技術情報の交換

- セキュリティ標準規格と法令順守

- セキュリティ・バイ・デザイン

- セキュリティ、使いやすさ、イノベーションのバランス

- 附表A:製造技術と産業自動化のためのリソースと標準規格

- 参考文献

医療機器や医薬品の製造インフラストラクチャでは、接続された多数のデバイス、すなわちOTが含まれるケースが増えている。従来、これらのOTは、サイバーセキュリティよりも一貫した機能性を優先して設計されてきた。その結果、ネットワーク通信がいつ、どこで、何のために行われているのかを把握するのが困難な場合があり、サイバーセキュリティインシデントのリスクを高める可能性がある。

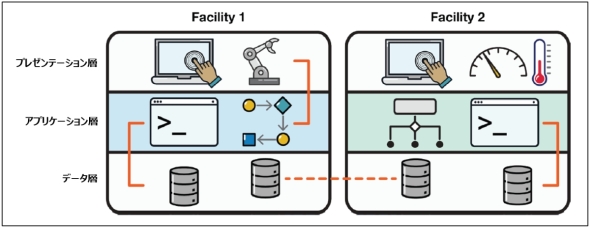

そこでFDA傘下のORESは、規制対象製品の製造に関連して、製造実行、運用、ライフサイクル管理のためのソフトウェアおよびデジタルハードウェアを含むデモンストレーション製造ラインを構築/導入している。図1は、この製造ラインのサイバーセキュリティを支える3階層インフラストラクチャの全体像を例示したものである。

図1 3階層インフラストラクチャにおける階層とつなぎ役の例[クリックで拡大] 出所:U.S.Food and Drug Administration (FDA)「Securing Technology and Equipment (Operational Technology) Used for Medical Product Manufacturing」(2025年6月20日)

具体的には、ユーザーインタフェースを管理するプレゼンテーション層、ビジネスロジックを処理するアプリケーション層、永続的なデータを保存/管理するデータ層から構成される。この3階層アーキテクチャのメリットは、各層が分離されていることにより、開発/更新/セキュリティをそれぞれ独立して管理できる点にある。これにより、異なる技術チームが他の層に影響を与えることなく、それぞれの層の作業を進めることが可能になる。

製品ライフサイクルにおける製造/品質管理とセキュリティの重要性

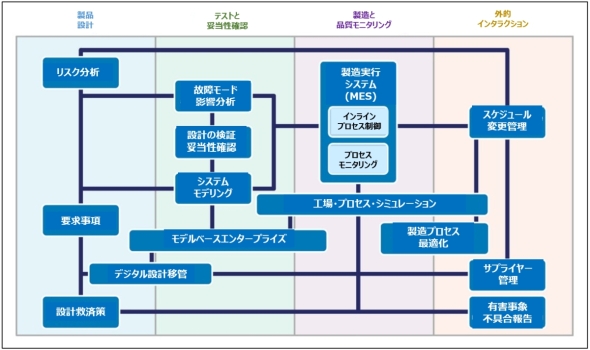

次に図2は、この製造ラインにおいて、製品ライフサイクルの全ての要素を相互に接続し、分断されていた業務プロセス間の連携を生み出すデジタルワークフローの例を示したものである。

図2 製品ライフサイクルの全要素を連携するデジタルワークフロー[クリックで拡大] 出所:U.S.Food and Drug Administration (FDA)「Securing Technology and Equipment (Operational Technology) Used for Medical Product Manufacturing」(2025年6月20日)

製品ライフサイクルは、「製品設計」「テストと妥当性確認」「製品と品質モニタリング」「外的インタラクション」から構成されており、その中で各要素のワークフローや相互関係を可視化している。

このような取り組みを通じてFDAは、安全なネットワーク環境内でのデジタル統合型製造ラインのケーススタディーを構築することが可能となった。そして、連邦政府機関および産業界のステークホルダーが適用可能な共通のプラクティスや重要な検討事項が複数特定された。

なお、このホワイトペーパーでは、製造業における技術的資産の保護と、産業オートメーション環境のセキュリティ強化に役立つリソースとして、以下のような文献を参照している。

- 【サイバーセキュリティ・インフラストラクチャセキュリティ庁(CISA)】

- 【国際電気標準会議(IEC)】

- 【国立標準技術研究所(NIST)】

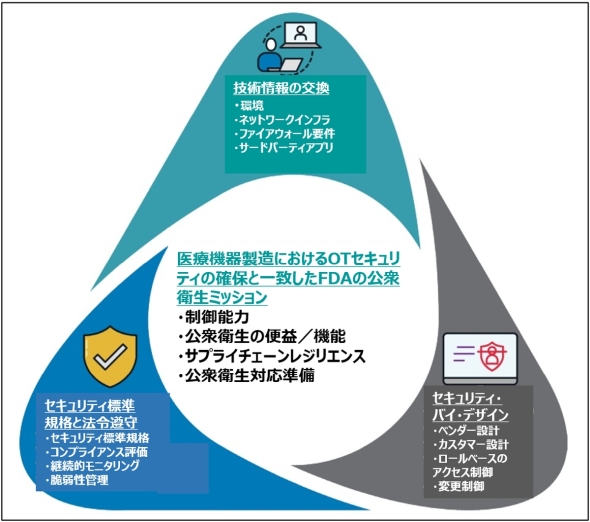

その上でFDAは、ネットワーク対応型およびスマートな運用技術を導入/保護する際に考慮すべき潜在的な要素、脆弱性、リスクを特定する機会を提供している。これらの検討事項は、以下の3つのカテゴリーに分類される。

- 技術情報の交換(Technical Information Exchange)

- セキュリティ標準規格と法令順守(Security Standards and Compliance)

- セキュリティ・バイ・デザイン(Security by Design)

図3は、ネットワーク接続したOTを導入/保護する際に考慮すべき事項について、上記3つのカテゴリーに分類して示したものである。

図3 ネットワーク接続したOTの導入・保護の際に留意すべき事項[クリックで拡大] 出所:U.S.Food and Drug Administration (FDA)「Securing Technology and Equipment (Operational Technology) Used for Medical Product Manufacturing」(2025年6月20日)

FDAは、使いやすい運用環境の構築と、可能な限り多くの脅威からの運用保護の間で、バランスを取る必要があるとしている。特に、セキュリティと使いやすさのどちらか一方を過度に重視すると、公衆衛生、患者のケアへのアクセス、最先端製品の利用可能性、パンデミックへの備えに深刻な影響を及ぼす可能性があると強調している。その上で、品質保証プログラムと同様に、強力なサイバーセキュリティプロセスは、医療製品の安全で効果的かつ信頼性の高い生産を支える柱の一つだとしている。

Copyright © ITmedia, Inc. All Rights Reserved.