欧米との比較に見る、日本のソフトウェアサプライチェーンセキュリティの現在地:IoTセキュリティ(1/2 ページ)

日本シノプシスは、調査レポート「ソフトウェア・サプライチェーン・セキュリティ・リスクの状況」を基に、日本企業のソフトウェアサプライチェーンセキュリティに対する取り組みや対応状況などについて説明した。

日本シノプシスは2024年7月3日、オンラインで会見を開き、調査レポート「ソフトウェア・サプライチェーン・セキュリティ・リスクの状況」を基に、日本企業のソフトウェアサプライチェーンセキュリティに対する取り組みや対応状況などについて説明した。

今回の調査は、シノプシスのソフトウェア・インテグリティ・グループが調査会社のPonemon Instituteに委託して実施したものだ。北米、EMEA(欧州/中東/アフリカ)、日本の企業や団体でソフトウェアサプライチェーンのセキュリティ戦略に一定の責任を持つ担当者が対象となっており、北米613人、EMEA362人、日本303人、合計1278人の回答をまとめた。

シノプシスでは、オープンソースソフトウェア(OSS)に関する『OSSRA』や、セキュア開発成熟度モデル『BSIMM』など毎年調査を行っているレポートがあるが、今回のソフトウェアサプライチェーンセキュリティをテーマにした調査レポートは初となる。日本シノプシス ソフトウェア・インテグリティ・グループ シニア・テクニカル・マーケティング・マネージャの松岡正人氏は「米国大統領令であるEO14028や欧州のCRA(Cyber Resilience Act)といった規制の運用が始まる中、この1年間でソフトウェアサプライチェーンのセキュリティに対する注目を高まっている。今回の調査によって、北米、欧州を含むEMEA、そして日本の企業や団体がどのような取り組みを進めているのかを把握する一助になる」と語る。

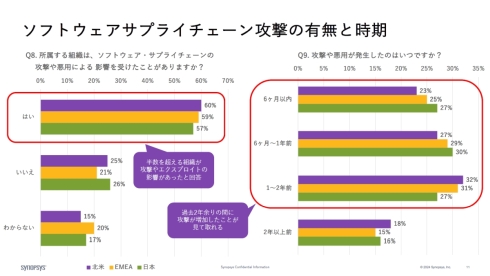

50%以上がソフトウェアサプライチェーン攻撃を受けたことがあると回答

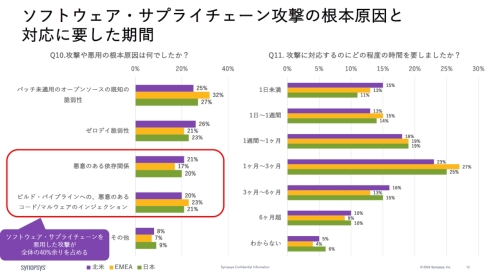

まず、ソフトウェアサプライチェーン攻撃の有無について聞く質問では、57〜60%があったと回答している。さらに、攻撃があったとした回答のうち、その時期については8割以上が2年以内としている。特に、日本については1年以内に攻撃があったという回答の比率が高かった。また、攻撃の原因についても、OSSの脆弱性やゼロデイ脆弱性だけでなく、悪意ある依存関係や悪意あるコード/マルウェアのインジェクションといった、ソフトウェアサプライチェーンを悪用した攻撃が40%以上を占めた。

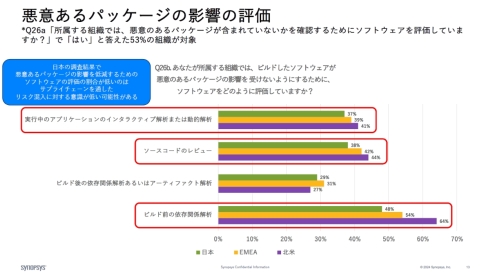

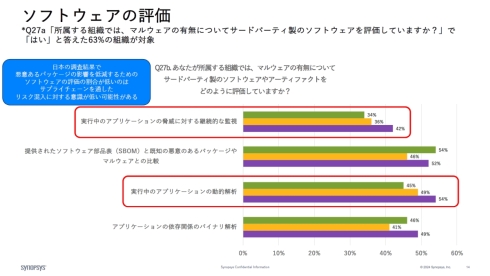

なお、これら「悪意あるパッケージ」の影響を低減するためのソフトウェア評価や、サードパーティー製ソフトウェアにおけるマルウェアの有無の評価などの活動については、日本は北米やEMEAよりも実施している割合が低かった。「サプライチェーンを通したリスク混入への意識が低い」(松岡氏)。

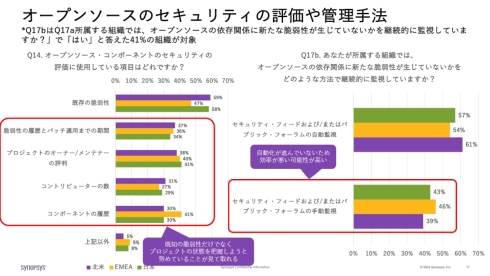

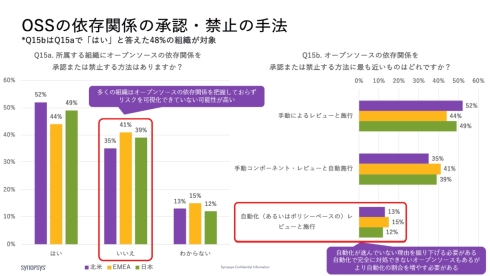

ソフトウェア開発におけるOSSの活用拡大は北米、EMEA、日本とも進んでいるものの、OSS間の依存関係に基づく脆弱性の評価の必要性を感じながら、その自動化については進んでいないことも分かった。

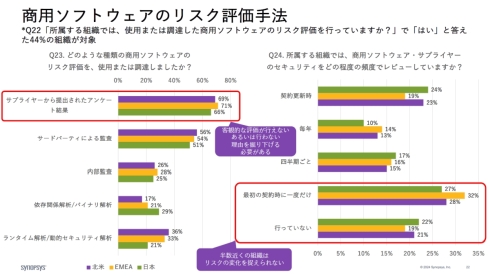

一方、OSSではない商用ソフトウェアのリスク評価は、サプライヤーからのアンケート結果を用いるのが70%前後となっており、サードパーティーによる監査など客観評価は行っていないという結果だった。また、レビューの頻度についても、最初の契約時に一度だけもしくは行っていないの合計が約50%で、リスクの変化を捉える体制になっていないことが分かった。

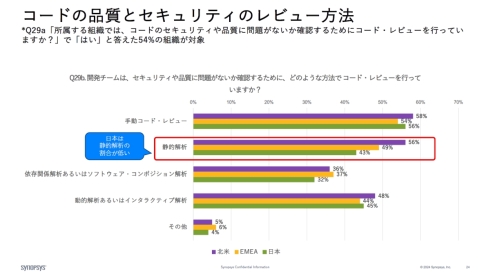

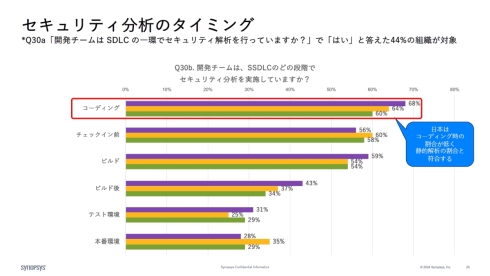

SSLDC(セキュアソフトウェア開発ライフサイクル)に関する質問では、日本は北米やEMEAと比べて静的解析を行う割合が低いという結果になった。実際に、SSLDCにおけるセキュリティ分析のタイミングについても、静的解析が行われる「コーディング時」という回答が北米とEMEAより低かった。

Copyright © ITmedia, Inc. All Rights Reserved.