民間宇宙システムサイバーセキュリティガイドラインの概要【後編】:民間宇宙産業向けサイバーセキュリティ入門(3)(1/2 ページ)

「民間宇宙システムにおけるサイバーセキュリティ対策ガイドライン」を基に、宇宙産業スタートアップ企業のCISOの視点で捉えたサイバーセキュリティ対策のポイントと進め方例を紹介する本連載。第3回は、本ガイドラインの概要紹介の後編となる。

今、宇宙産業が注目を集めています。大型の衛星だけでなく、多数の中小型の衛星が連携(コンステレーション)することで、新しい価値を生む通信/観測インフラの構築が進んでいます。また、安全保障の観点でも、民間システムを軍事利用するデュアルユースの動きが国際的に進められています。

そして、このように重要性が高まる宇宙システムに対するサイバーセキュリティ対策もビジネス課題となっています。本連載では、経済産業省が2022年8月に公開し、2023年3月にVer 1.1にアップデートした「民間宇宙システムにおけるサイバーセキュリティ対策ガイドライン」(以下、本ガイドライン)の解説を踏まえて、宇宙産業スタートアップ企業のCISO(最高情報セキュリティ責任者)の視点で捉えた、サイバーセキュリティ対策のポイントと進め方例を紹介します。

⇒連載「民間宇宙産業向けサイバーセキュリティ入門」バックナンバー

サイバーセキュリティの意味

1998年11月、NASA開発の火星探査機である「マーズ・クライメイト・オービター(Mars Climate Orbiter)」は、火星軌道上で消息を絶ち、現在も行方不明です。本来、探査機は火星の上空140k〜150kmの軌道に乗るはずが、57kmの軌道に乗ってしまったために、空気抵抗などの原因で故障したとされています。では、なぜ軌道を間違ってしまったのでしょうか。実は、探査機の運用チームが数値の単位を、ヤード/ポンド法とメートル法とで勘違いしたためだそうです。その結果、当時、約2億米ドルの開発コストをかけた探査機は、宇宙のごみとなってしまいました。

本連載テーマの民間宇宙システムのサイバーセキュリティを考える上で、この事故は、大きな教訓を与えてくれます。まず、宇宙システムのようなサイバー空間と物理空間が密接に関わるシステムでは、サイバー空間の不具合は、物理空間の動作に大きな影響を与え、ミッションの失敗に直結するということ。そしてそれは、サイバー攻撃のような悪意あるものだけではなく、単なる設定ミス、管理不良によっても発生するということです。すなわち、サイバーセキュリティとは、サイバー攻撃に対する備えだけではなく、サイバー空間を安心/安全に思い通りにコントロールするために必要なリスク低減の営みなのです。

この考え方は、サイバーセキュリティ基本法第2条のサイバーセキュリティの定義にも示されているので、以下に引用します。

サイバーセキュリティとは、……(中略)……安全性及び信頼性の確保のために必要な措置(ネットワークまたは記録媒体を通じた電子計算機に対する不正な活動による被害の防止のために必要な措置を含む。)が講じられ、その状態が適切に維持管理されていることをいう。

サイバーセキュリティとは、サイバー空間の「安全性/信頼性確保のために必要な措置を講じる」ことであり、上記の引用文内の()で示されている悪意ある不正な活動への対処は、その一部というわけです。政府文書である本ガイドラインがいうところの「サイバーセキュリティ」も同じ意味であり、民間宇宙システムのサイバー空間の安全性/信頼性確保がその目的となっています。すなわち、民間宇宙システム事業者のビジネスの成功に直結する課題に対するガイドラインなのです。この点を理解すれば、本ガイドラインの興味も高まるのではないでしょうか。

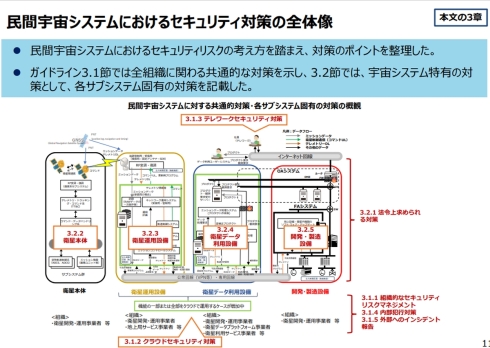

今回は、本ガイドラインの具体的な要件を示す「3.民間宇宙システムにおけるセキュリティ対策のポイント」の「共通的対策」と「宇宙システム特有の対策」のそれぞれについて解説します。

共通的対策

本ガイドラインの3章は、「共通的対策」と「宇宙システム特有の対策」に分けた章立てとなっています。そのうち、共通的対策は、前編の連載第2回で示した民間宇宙システムのリスクシナリオを基に、そのリスク低減のための要件が5つに整理されています(図1、表1)。また、民間宇宙システムのライフサイクルに関わる全ての事業者が対象となっており、宇宙に特化しないサイバーセキュリティ対策要件をまとめたものです。

| 要件 | 共通的対策 | 低減するリスク例 |

|---|---|---|

| 3.1.1 | 組織的なリスクマネジメント | 標的型メール、シャドーITなどの一般的なサイバーセキュリティリスク |

| 3.1.2 | クラウドセキュリティ対策 | 衛星運用・データ利用設備の不正アクセス、サービス停止リスク |

| 3.1.3 | テレワークセキュリティ対策 | テレワーク環境下での、営業・知財などの機密情報の漏えいリスク |

| 3.1.4 | 内部犯行対策 | 衛星開発・製造・運用環境の機密情報漏えい、サービス停止リスク |

| 3.1.5 | 外部へのインシデント報告 | 他の事業者、連携するインフラへの影響波及リスク |

| 表1 本ガイドラインにおける5つの共通的対策 出所:経済産業省 | ||

従って、ほとんどの要件が、既存のサイバーセキュリティ対策ガイドラインを参照する形となっています。例えば、「3.1.1 組織的なリスクマネジメント」の要件は、一般的なセキュリティ管理を求めているため、以下の5つのガイドラインが参照先として例示されています。

- (a)サイバーセキュリティ経営ガイドラインVer3.0(経済産業省、IPA)

- (b)中小企業の情報セキュリティ対策ガイドライン第3版(IPA、リンク先は2023年4月公開の第3.1版)

- (c)ISO/IEC 27001(情報セキュリティマネジメントシステム)

- (d)Cybersecurity Framework Ver1.1(NIST)

- (e)SP 800-171(NIST)

これらのガイドラインは、民間宇宙システム事業者の多くがスタートアップ事業者であることを考慮して、大企業だけでなく、中小企業向けのものも含まれています。しかし、本ガイドラインの目的が、事業者単体ではなく、民間宇宙システム全体のリスク低減のためのものであることを考えると、ステークホルダー事業者の事業規模とシステムのリスクは必ずしも比例しないため、あくまで「リスクに応じた対策をしてください」という建前は維持しつつ、現実的な落としどころを探す必要があるのが実際のところです。

もう1つ紹介したい内容として、「3.1.5 外部へのインシデント報告」があります。この要件の要求事項は、「不具合等を含むインシデントが発生した際、必要に応じ、外部の組織に報告すること」となっており、報告の対象は、サイバー攻撃が原因の事故だけではなく、不具合などを含んでいます。これは民間宇宙システムが、基幹インフラとしての機能を担う上で、原因はどうあれ宇宙システムが正常に動作しない事態が、連携する他のインフラサービスに波及するリスクを低減するための要件といえます。実際には、不具合なのか、サイバー攻撃なのか、区別がつかない事象も起こり得るため、原因に関わらず報告することが現実的な解といえるでしょう。冒頭に述べた通り、サイバーセキュリティは、サイバー攻撃に対する備えだけではなく、サイバー空間の安全性/信頼性確保が目的なのです。

Copyright © ITmedia, Inc. All Rights Reserved.