利便性が高いからこそ狙われるローカル5G、セキュリティ対策のポイントは:いまこそ知りたいローカル5Gのセキュリティ(後編)(2/3 ページ)

製造業での活用が期待されているローカル5Gを安全に運用していくために、サイバーセキュリティの観点で押さえておくべきポイントを前編と後編の2回に分けて解説する本連載。後編では、ローカル5Gで想定されるサイバーセキュリティ脅威や、安全な運用で求められるセキュリティ対策のポイントについて解説する。

コアネットワークを足場とした脅威

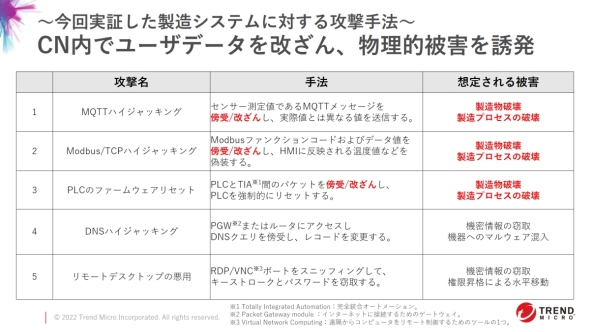

トレンドマイクロは2021年10月に、製造業へのローカル5G導入に伴うサイバーセキュリティリスクに関する実証実験の結果を発表した※1)。本実証実験は、ローカル5G環境へのサイバー攻撃によってどのような被害が引き起こされるのかを明らかにするため、ローカル5Gを導入した製鉄所を模した環境を構築し、実証実験を行った。

※1)出典:トレンドマイクロ「4G/5G コアネットワークからの攻撃 〜侵害された4G プライベート/ローカル5G ネットワークにおける産業用IoTのリスク〜」

本実証実験では、コアネットワークに侵入した悪意を持った攻撃者が、コアネットワークを足場に通信を傍受、改ざんすることで製造システムに影響を与えることが可能かを検証した。結果として、製造物を破壊したり、製造を妨害したりできるようになることが明らかとなった。万が一、サイバー攻撃により製造物の破壊や製造妨害が起きると、最悪の結果、工場の生産活動の停止や人的被害につながるなど、ビジネスに甚大な影響を及ぼすことが想定される。

なお、コアネットワークへの侵入を想定した理由は、コアネットワークを構成する各種コンポーネントにおいて、汎用的なハードウェアおよびオープンソースソフトウェアの利用が想定され、脆弱性や設定ミスによって、コアネットワークに侵入されるセキュリティリスクが懸念されるためである。また、コアネットワークに侵入されてしまった場合、コアネットワーク内部で通信の暗号化を行わず、平文でやりとりしている場合には、傍受、改ざんなどを受けるリスクも存在する。

攻撃者がコアネットワークを狙う背景には「製造プロセスの機密性、可用性、完全性に直接影響を与える情報を扱う基盤であること」「一度構築するとシステムの改修や修正が難しく、侵害した際に与える影響が大きいこと」がある。

製造業に限らず、他業種においても、DXのモバイル通信基盤として活用されるローカル5Gは、ユーザーの事業推進の中核を担う基幹システムと密接に連携することが予想される。そのため、ローカル5Gを構築、導入するユーザーは、コアネットワークを中心とした、ネットワークを起点とする脅威の侵入について認識しておく必要がある。

ローカル5Gの安全な運用において求められるセキュリティ対策のポイント

それでは、ローカル5Gではどのようなサイバーセキュリティ対策を施すべきなのだろうか。

ここからは、先に述べた「ユーザー端末を発端とした脅威」や「コアネットワークを足場とした脅威」への対策のポイントとともに、ローカル5Gを含めた企業のシステム全体を俯瞰的に捉えた場合に重要となるポイントを解説する。

まず、「ユーザー端末を発端とした脅威」については、IoT機器に依存しないセキュリティ対策※2)が重要となる。5Gの多数同時接続の特性から、さまざまな仕様のIoT機器が混在するため管理方法が多様で複雑であることや、仕様上の制限によりセキュリティソフトが導入できないことなど、IoT機器自体へのセキュリティ機能の実装やその定期的なメンテナンスに依存することは現実的ではない。だからこそ、IoT機器において共通に具備される通信機能であるSIMカードを介したセキュリティ対策を講じることが有効である。

※2)「IoT機器に依存しない」とは、SIMカードの挿入が可能なIoT機器に対して、IoT機器の種類や性能に依存せずセキュリティ対策を講じることを意味している。

具体的には、SIMカードに搭載されたセキュリティソフトにより、IoT機器とSIMが正しい組み合わせであるかを照合し、SIMが不正なIoT機器に接続されていないかチェックするなどの対策を取ることが求められる。加えて、ネットワーク側のセキュリティ機能と連携させることで、ネットワーク側で不正/不審な通信のみをブロックしたり、通信元のIoT機器をネットワークから隔離したり、当該IoT機器から全ての通信を遮断したりといった対応など、工場をはじめとするミッションクリティカルな環境を停止させない対応が重要となる。このように安全性を損なう機器や通信を局所化し、対処することが、安全なシステム稼働において必要不可欠となる。

次に、「コアネットワークを足場とした脅威」にはどのように対策すればいいのだろうか。まず考えられるのは、侵入経路として悪用される脆弱性や設定ミスに対して、「ソフトウェアの最新アップデートを適用し、既知の脆弱性をなくす」「設定ミスが起こらないように設定内容のチェック項目や管理体制を取り決め、徹底する」といった対策になるだろう。加えて、「コアネットワーク内の通信の暗号化、認証/認可」が求められる。コアネットワークを流れるデータの暗号化を行うことで通信の傍受や改ざんのリスクを軽減できるからだ。ローカル5Gの基盤は一度構築すると改修や修正が難しいため、設計段階からセキュリティ要件を明確に定め、検証する「セキュリティ・バイ・デザイン」の考え方を取り入れることも重要である。

Copyright © ITmedia, Inc. All Rights Reserved.