MES改ざんにも気付けない、つながる工場に必要な「ゼロトラスト」の考え方:製造マネジメント インタビュー(1/2 ページ)

工場に対するサイバー攻撃の脅威の高まりとともに、ゼロトラストの考え方が製造業でも認知されつつある。ただ、現時点で実際にゼロトラストに基づくセキュリティ対策を行う工場は少ない。トレンドマイクロの担当者にゼロトラストのポイントを聞いた。

守るべきデータへのアクセスを、基本的に全て信頼できないものと見なす。こうしたゼロトラストと呼ばれるサイバーセキュリティの考え方が、製造業でも認知されつつある。IoT(モノのインターネット)を駆使したスマート工場が普及する一方で、工場内のネットワークと外部環境がつながる機会も増えている。この中で工場へのサイバー攻撃の脅威も増しており、ゼロトラストの考え方に基づいた対策の効果に注目が集まっているのである。

ただ、現時点では製造業においてゼロトラスト的発想に基づくセキュリティ対策はあまり普及していないと考えられる。トレンドマイクロ グローバルIoTマーケティング室 セキュリティエバンジェリスト 石原陽平氏は「サイバー脅威に危機感を持って対策を講じる企業であれば、ゼロトラストという言葉は必ず耳にしていると思う。ただ、実際にゼロトラストの取り組みを実践している製造業は本当に限られてくる」と指摘する。

「ネットワークは常に安全ではない」

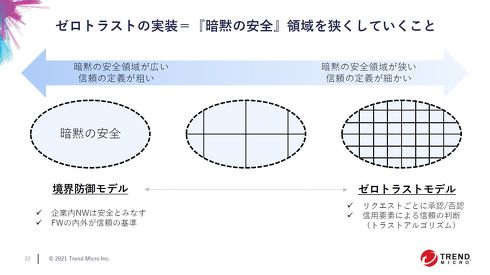

ゼロトラストのセキュリティ思想は、従来型のセキュリティモデルである境界型防御モデルと比較すると、特徴が分かりやすくなる。

境界型防御モデルは、ネットワークを“安全な”内部とリスクの高い外部に分けて、その境界をファイアウォールなどで防御することで脅威を排除しようとする発想である。

しかし、実際のサイバー攻撃には、被害企業内にサイバー攻撃の協力者が潜んでいるケースがある。このため、石原氏は「ネットワーク環境を内部と外部に分ける考えは、内側をセキュリティの確保された領域だと思い込む、いわば『暗黙の安全』が確保された領域と思い込むことと同じである。こうした防御対策はそもそもリスクへの備えとして不十分だ」と指摘する。

一方で、ゼロトラストはネットワークの特性に関わらず、ネットワークの存在自体をリスクと見なす考え方である。石原氏はゼロトラストの原則として、以下の5点を挙げる。

- ネットワークは常に安全ではない

- ネットワーク上には外部、内部の脅威が常に存在する

- ネットワークを信用できると判断するには、ローカルネットワークだけでは不十分

- デバイス・ユーザー・ネットワークフローは1つ残らず認証/認可されなければならない

- ポリシーは動的であり、できるだけ多くの情報源に基づいて作成される必要がある

「暗黙の安全」領域を減らす

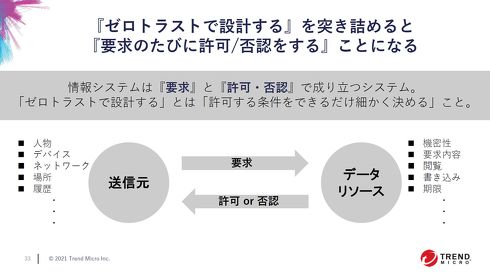

ゼロトラストとはいえ、文字通り「全く誰も信頼しない」というセキュリティ対策を敷くことは不可能だ。このため重要になるのが、信頼できるネットワークの範囲と信頼の定義を厳しく設定することで、「暗黙の安全」の領域を可能な限り減らしていくことである。

具体的には、ネットワーク上でやりとりされる機器間のリクエストについて、承諾と否認をより厳格に下すシステムを構築するといった対策があり得る。リクエストが誰から送られているのか、どういうリクエストを行ってくるのかを逐一監視することで、セキュリティ性の高い防御態勢を構築できる。

ただ、こうしたシステムを実現するには、高度なリアルタイムな動きを実現するインフラが必要になる。石原氏は「暗黙の安全領域を減らす取り組みは必要だが、それをいきなりリクエスト承認の厳格化を通じて完全に実現しようとするのは、コストも大きくかかるため非常に難しい。ステップバイステップで進める必要がある」と語った。

Copyright © ITmedia, Inc. All Rights Reserved.