組み込み技術者向けTLS1.3基礎解説(前編):まずはSSL/TLSについて知ろう:IoTセキュリティ基礎解説(3/3 ページ)

インターネット接続機器のセキュリティ技術として広く用いられているTLSの最新バージョン「TLS1.3」は、IoTデバイスを強く意識して標準化が進められた。本稿では、組み込み技術者向けにTLS1.3の基礎を解説する。前編ではまず、TLS1.3のベースとなる一般的な暗号化通信技術であるSSL/TLSについて説明する。

4.TLSのプロトコル

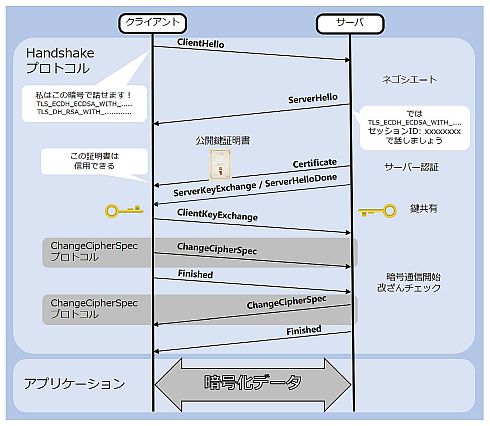

要素技術が理解できたところで、いよいよTLSのプロトコルについて見て行こう。TLSは通常TCP/IPの上位レイヤーとして動作する(※実際にはRecordプロトコルというレイヤーがあるが解説は省略する)。図3にクライアント−サーバ間のTLS通信における典型的なメッセージシーケンスの例を示した。

TLSの通信は主に、Handshake、ChangeCipherSpecなどのプロトコル、アプリケーションデータの通信に分けられる(Alertなどもあるがここでは省略する)。

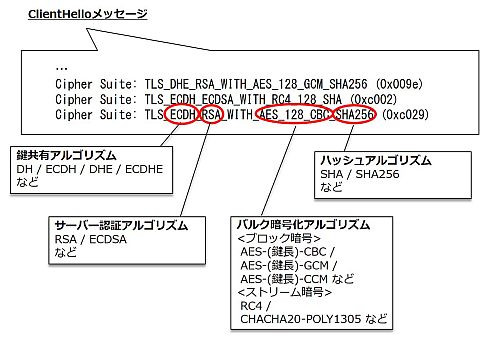

Handshakeプロトコルは、暗号通信のために必要な情報を合意/共有するためのプロトコルだ。通信相手の確認や決まりごとの話し合い、鍵情報の交換を行っていると理解しておくとよい。HandshakeはクライアントがClientHelloをサーバに送ることで開始する。ClientHelloでは、クライアントがどんな暗号化機能を使えるのかを「暗号スイート」という識別子でサーバに提示する。暗号スイートには通信を行うプロトコルや鍵共有、認証、暗号化、ハッシュに使用する具体的なアルゴリズムの組合せが表現されている(図4)。

サーバが暗号スイートの中から利用可能で優先度の高いものを選択し、ServerHelloとしてクライアントに通知すると、その後の通信で使用する暗号が決まる。メッセージや暗号スイートは「Wireshark」などのフリーソフトでTLS通信を解析すれば簡単に確認できるのでぜひのぞいてみてほしい。

暗号スイートが決まったら、通信相手の認証と情報の共有を行う。サーバ認証モードでは、サーバがCertificateメッセージに公開鍵証明書を乗せてクライアントに送信し、クライアントは公開鍵証明書の署名を認証局の鍵で検証する。問題なければ、受け取った公開鍵はその後の鍵共有や署名検証に使用する。

次に、ServerKeyExchangeとServerHelloDoneメッセージ、ClientKeyExchangeメッセージで鍵共有に必要な情報を交換する。クライアントとサーバは、それぞれ交換した情報に基づいて、鍵を作るための秘密の情報「master_secret」を共有し、そこから共通鍵を生成できるようになる。実際には、生成する鍵は1つではなく、乱数や鍵導出用アルゴリズムを利用して、データ暗号化用、MAC用、初期化ベクトル値(暗号化開始時に与える乱数値)というように複数生成している。鍵データを複数に分けるのは、攻撃の難易度を上げて安全性を高めるためだ。

最後に、互いにChangeCipherSpecとFinishedというメッセージを送り合い、Handshakeの結果を以降の暗号通信に適用することを通知する。FinishedメッセージにはHandshakeの結果が暗号化されて含まれているので、受け取ったらまず内容が正しいことを確認しなければならない。もしFinishedの内容が間違っていたら、Handshakeが改ざんされている疑いがあるからだ。Finished以後はようやくアプリケーションデータとなり、決定したアルゴリズムで暗号化通信を行う。Finishedは、アプリケーションデータをやりとりする前に改ざんを検知する、いわば防波堤の役割もある。

以上は新規セッションを開始する場合のシーケンスだが、同じ相手と同一セッションで通信を繰り返す場合に全てのHandshakeを実行するのは非効率なので、TLSではセッション再開時のシーケンスも用意されている。具体的には、セッション開始時のServerHelloで発行されたセッションIDを互いにキャッシュ領域に保持しておき、セッション再開時にClientHelloとセッションIDを一緒に送付する。サーバが受け取ったセッションIDがキャッシュと一致したら、保持していたmaster_secretを復帰してすぐに共有鍵を生成できるため、サーバ認証(Certificate)や鍵共有プロセス(ServerKeyExchange、ClientKeyExchange等)は省略することができる。

5.TLS1.3がやってきた

ここまでは、現在最も広く利用されているTLS1.2をベースにしてTLSプロトコルの概要を説明した。TLS1.2は、暗号スイートに新しい暗号方式も追加されており、過去バージョンと比較すれば安全性が向上している。例えば、ハッシュアルゴリズムのSHA1は危殆化したため、TLS1.2ではSHA256/384が追加された。また、暗号化と同時に認証情報を付加する「認証付き暗号」も安全性が高いとされており暗号スイートに追加されている。ただ、一部の危殆化アルゴリズムは後から利用禁止となったので、実際に排除されているかは実装依存であり、管理を煩雑にしている。

前述のセッション再開シーケンスは、認証や鍵共有の負荷を軽減し通信性能に寄与するものの、性能を実現するために秘匿性を一部犠牲にしているという指摘もある。トラフィック増大や組み込み機器の暗号化需要が拡大する中で、セキュリティと性能をどのように両立するかはますます重要な課題となっている。

TLSの新バージョンであるTLS1.3では、こういった課題を改善することを目指して、仕様が大きく変更された。後編では、実質的に「TLS2.0」とも言われているTLS1.3で具体的に何が変わったのか、今後の活用の可能性について解説する。

プロフィール

市原 創(いちはら はじめ)

国内電機メーカーで流通、金融等業務システムの基盤ソフトウェア開発や性能改善に携わり、その後キヤノングループでキヤノン製品の通信制御ソフトウェアの開発に従事。現在はキヤノンITソリューションズに勤務し、組み込みソフトウェアのセキュリティや暗号技術を中心に活動中

https://www.canon-its.co.jp/products/embedded_security/

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

サイバー空間の脅威の変遷とその対策からIoTセキュリティを学ぶ

サイバー空間の脅威の変遷とその対策からIoTセキュリティを学ぶ

あらゆるモノがインターネットにつながるIoTがサイバー攻撃者にとっての新たな標的になりつつあります。本連載では、セキュリティを意識したIoTデバイス設計の勘所を解説します。第1回では、サイバー空間の脅威の変遷とその対策から、IoTセキュリティがどういうものかを考えます。 IoT時代の安心・安全に組織面の対応が重要となる理由

IoT時代の安心・安全に組織面の対応が重要となる理由

製造業がIoT(モノのインターネット)を活用していく上で課題となっているのが、サイバーセキュリティをはじめとする安心・安全の確保だ。本連載では、安心・安全を確立するための基礎となる「IoT時代の安全組織論」について解説する。第1回は、技術面以上に、なぜ組織面での対応が重要となるのかについて説明する。 工場管理者必見! 攻撃者視点で考える制御システムの不正プログラム感染

工場管理者必見! 攻撃者視点で考える制御システムの不正プログラム感染

制御システムにおけるセキュリティが注目を集めている。実際に工場などの制御システムが不正プログラムによる攻撃を受けた場合、どういう影響があり、どういう対応を取るべきなのだろうか。本連載では、予防としての対策だけでなく、実際に制御システムが不正プログラムに感染した場合の影響とその対応方法、そのための考え方などについて解説していく。 TLS1.3はIoTデバイスに最適な暗号化技術、キヤノンITSがデモを披露

TLS1.3はIoTデバイスに最適な暗号化技術、キヤノンITSがデモを披露

キヤノンITソリューションズ(以下、キヤノンITS)は、「第21回 組込みシステム開発技術展(ESEC2018)」(2018年5月9〜11日、東京ビッグサイト)において、同年3月末に仕様が確定したTLS(Transport Layer Security)1.3のデモを披露した。 MQTTプロトコルのバージョン5.0をサポートする新クライアント

MQTTプロトコルのバージョン5.0をサポートする新クライアント

wolfSSLは、新しい通信プロトコル「MQTT v5.0」をサポートする、MQTTクライアント「wolfMQTT」を発表した。