車内ネットワークへのサイバー攻撃は4つの階層構造で防ぐ:いまさら聞けない 車載セキュリティ入門(4)(2/4 ページ)

車載システムの進化を支えてきたCANに代表される車内ネットワーク。この車内ネットワークに対するサイバー攻撃は、多層防御(Defense-in-depth)の原則に基づき、4つのレイヤー(階層)によって防ぐことが推奨されている。

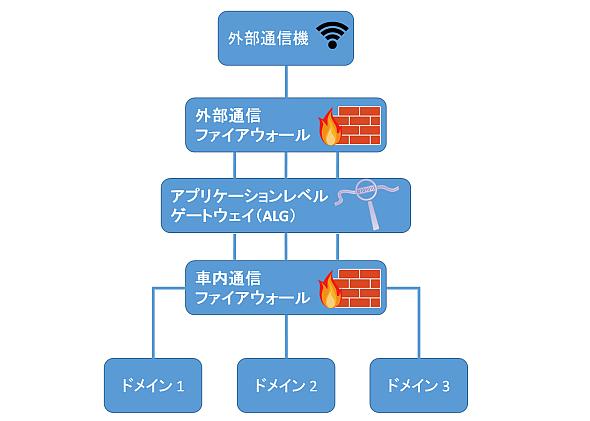

セキュアな車内ネットワークのアーキテクチャ

まずは、最も外側のレイヤー4から説明しましょう。レイヤー4はコネクテッドカーに関するもので、目的は自動車の安全性と整合性の保護、そしてドライバーのプライバシー保護です。推奨するソリューションは、外部との通信を用いる際のファイアウォール、通信や外部インタフェースに関するセキュリティ規格の適用です。

例えばIEEE 1609.2やETSI TS 103 097では、ITS関連の無線通信をセキュアに行う方法が規定されています。また、車内ネットワークの通信と外部との通信を分離するには、ソフトウェアコンポーネントとしてアプリケーションレイヤーゲートウェイ(ALG:Application Layer Gateway)を用いるべきです。

次の層、レイヤー3は、セキュアな電気電子システム(E/E)のアーキテクチャになります。車両内のドメインを保護し分離することが目的になります。通信のトラフィックやアクセスを制限するルールを持つ車載セキュリティゲートウェイの利用が推奨されます。

例えば、セキュリティゲートウェイは、車載LAN規格として一般的なCANのメッセージのフレームIDやメッセージ内容、そしてメッセージ頻度を基に、検査とフィルター処理を遂行することで車両内のドメインを区別することができます。

安全に通信接続できる対象をリスト化する「ホワイトリスト」を使用すればフレームIDの確認が可能です。また、パケットフィルタリング技術である「ステートフルパケットインスペクション」や「ディープパケットインスペクション」を使えばメッセージ内容を確認できます。

また、通常の送信頻度と比較することにより、高い頻度もしくは低い頻度で送信されるメッセージを検知できます。セキュリティゲートウェイに対する診断や非標準トラフィックの送信は制限するべきです。もしアクセスする場合にはロック解除が求められます。

レイヤー2は、重要な車内ネットワークの信号の整合性を保護するために、車内ネットワーク通信をセキュアにすることになります。この項目は極めて重要なので、次のページで詳細を説明します。

最後に最も奥にあるレイヤー1は、自動車に搭載される個々のECU(電子制御ユニット)のソフトウェアやデータの整合性を保護することが目的になります。推奨されるセキュリティソリューションは、車載向けのハードウェアセキュリティモジュール(HSM)を組み込むことです。EVITAベースのHSMについては、連載の第3回記事で簡単に紹介しました。

ECUが期待通りの動作を実行する信用性を持つことは車載セキュリティの重要な目標の1つです。これを達成するため、セキュアフラッシング、セキュアブート、実行時の改ざんの検知、セキュアデバッグなどのセキュリティメカニズムを使用します。そのためのハードウェア要件は次の通りです。暗号鍵の整合性と機密性の保護、セキュアストレージ(例えばログエントリー)、クリプトアクセラレータ、セキュリティアプリケーションのためのセキュア実行環境などです。

Copyright © ITmedia, Inc. All Rights Reserved.