IoTが攻撃者にとって格好のターゲットである理由:ARM Tech Symposia 2015(2/3 ページ)

無数の組み込み機器がインターネットに常時接続されるIoTの世界が現実味を帯びる中、セキュリティ対策は大きな問題となる。ARMが64bit命令セットとTrustZoneで実現しようとする世界とは何か。ARM Tech Symposia 2015での講演から紹介する。

理想はハードウェアでの対策

問題は、このようなIoTデバイスのセキュリティをどのように確保するかだ。ARM Tech Symposia 2015で講演したSELTECH 代表取締役の江川将偉氏は「ハードウェアでの対応が理想」だと説明する。

PCの例を考えると分かりやすいが、Windowsのような“リッチOS”を外部の攻撃から防御しようと考えた場合、アプリケーションを含むOS全体をガードするためにアンチウイルスソフトのような対策を施すことが多いだろう。もちろん安全な対策ではあるが、ユーザー自身が利便性のために機能を弱めたり、攻撃者が管理者権限を奪取する“ルート化”のような手法を用いることもあるので基本的にはいたちごっこだ。

こうして、ソフトウェアのみの対策ではいずれ破られる可能性があるという。用途にもよるが、ユーザーの直接制御から比較的遠い位置にあるデバイスであっても、ハードウェアに近いレベルでセキュリティ対策を施し、デバイスの根本となる部分を外部の攻撃からガードするというのが理想的な考えだ。

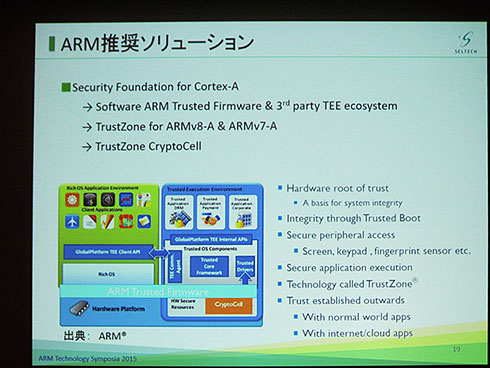

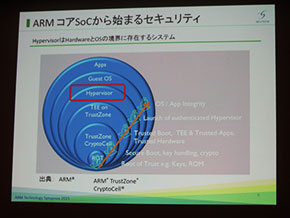

ARMアーキテクチャの場合、セキュアエクステンションと呼ばれる「TrustZone」がこうした用途によく使われる。TrustZoneではプロセッサ上に論理的に異なる領域を作り出し、“リッチOS”と呼ばれるLinuxやAndroidなどとは別に、このリッチOSから直接アクセスできない状態を用意する。

このセキュアな領域では一般に「Trusted OS」や「Secure OS」と呼ばれる専用のOSが動作し、「TEE(Trusted Execution Environment)」と呼ばれるGlobalPlatformに準拠したセキュアなアプリ実行環境とインタフェースが用意される。現状、TrustZoneを活用する事例としては、動画配信などの著作権保護機構、金融トランザクション処理に関するもの、そして企業システムなど特定の管理機構を必要とするシステムを挙げることができる。

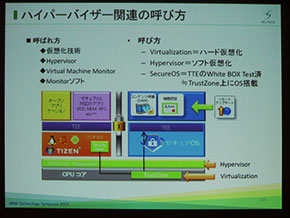

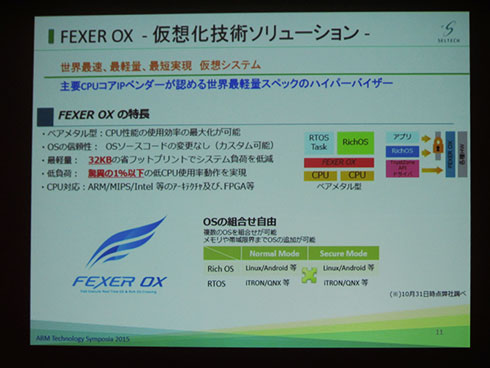

TrustZoneがプロセッサの論理空間を分割する仕組みだとすれば、この間に入って両者の仲介と管理を行うのがハイパーバイザ(Hypervisor)の役割だといえる。前述のSELTECHはこのハイパーバイザ関連のソリューションを提供するベンダーであり、上位レイヤーのOSを自由に組み合わせ可能なベアメタル型ハイパーバイザ「FEXER OX」をリリースしている。

江川氏によればハイパーバイザとTrustZoneを組み合わせたセキュリティ対策に関する問い合わせが増えつつあり、世間の関心が高まっている様子がうかがえる。

Copyright © ITmedia, Inc. All Rights Reserved.