制御システムセキュリティの現在とこれから:制御システム技術者のためのセキュリティ基礎講座(9)(2/3 ページ)

制御システム技術者が知っておくべき「セキュリティの基礎知識」を分かりやすく紹介する本連載。最終回となる今回は、今までに述べてきた制御システムセキュリティの基礎的な考え方をまとめた上で、これから制御システムセキュリティの分野がどうなっていくのかについての考えを紹介する。

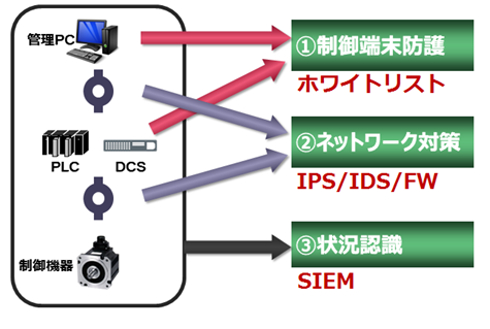

制御システムセキュリティ対策のまとめ

本連載で紹介してきた制御システムセキュリティの対策を以下にまとめた。もちろん、ここに挙げたものが全ての対策というわけではないが、基本的な考え方として知っておけば、他の対策の位置付けを理解するときの助けとなるだろう。

1.制御端末への対策

- ホワイトリスト型ウイルス対策

2.制御ネットワークへの対策

- IDS(侵入検知、特定のコマンド検知、特定の通信ルールからの逸脱の検知)

- FW(特定の通信プロトコルのみ許可、片方向のみ許可)

3.状況認識の実現

- SIEMによるログ収集、相関分析による早期の脅威の可視化

1.、2.では、制御システムが可用性を重視することと変更が難しいことを考慮した対策として、ホワイトリストという考え方を紹介した。制御システムは情報システムと異なり、使用するアプリケーションが決まっていたり、通信する宛先や使用する通信プロトコルが決まっていたりすることが多い。この点を利用して、悪いものを検知するより、動作してよいアプリケーションや通信のルールを決めてしまった方が楽という考え方である(図1)。

それぞれの詳細は、各回を参照いただくとして、基本的な姿勢として「多層防御」と「状況認識」が重要なポイントだといえる。例えば、制御端末のホワイトリストは、確かに非常に強力な対策だが、それで全く安心というわけではない。場合によっては、ネットワークについても監視や許容するプロトコルの制限などの対策が必要だろう。

また、重要インフラのように、攻撃を受けた場合の影響が大きく、ターゲットとされやすい制御システムに対しては、「状況認識」を実現することで、侵入されることを前提にして、そのことに早く気付くことが重要だ。

まとめると「大事なところを決めて、できるだけ守る。でも守り切れない場合もあるので、早めに気づいて対策が打てるようにしよう」ということだ。これは情報システムでも現在トレンドとなっており、制御システムでも同様の考え方が必要となる。

ただし、これらの対策を行う上で注意することがある。それは、これらの対策は導入したら終わりというものではなく、継続的な取り組みが必要だということだ。例えば、「個人持ちのUSBメモリを使ったらだめですよ」といったセキュリティポリシーの厳格な運用や、制御システムに関わる人々へのセキュリティ教育を継続的に行うなど「人」への対策も重要である。いくら高度な対策をしていても、それを扱う「人」がその対策の意味を理解していなければ、運用が形骸化し、結局何も対策していないのと同じことになってしまうだろう。

制御システム技術者に求められること

現在の制御システムのセキュリティ対策は、情報システムで用いられている技術をそのまま持ってきているか、その延長上にあるものが多い。ただ、制御システムにおいては、ホワイトリストに代表されるように、情報システムとは異なる解があるように思う。

実際、制御システムの現場を回っていて感じることは、情報システムの対策をそのまま持ってくるだけでは、現場のオペレーターにとってはかなりハードルが高いということだ。この点を解消していかなれば、この分野が大きく発展することはないだろう。情報システムに必要なセキュリティをそのまま制御システムでも使うのではなく、ゆくゆくは制御システムならではのセキュリティのカタチを生み出していく必要があると考えている。

そしてそのためには、制御システム技術者の視点でセキュリティを構築することが欠かせないものになる。現場の視点を取り入れた対策は、現場のオペレーターにも受け入れられるだろうし、大きなビジネスチャンスにもなる可能性がある。

Copyright © ITmedia, Inc. All Rights Reserved.