制御システムの守り方――カギを握る「多層防御」と「状況認識」:制御システム技術者のためのセキュリティ基礎講座(4)(1/3 ページ)

制御システム技術者が知っておくべきセキュリティの基礎知識を分かりやすく紹介する本連載。今回は、具体的にどうやって守るのかについてその手法を紹介していく。

「制御システム技術者」への情報提供と注意喚起を目的としている本連載。前回の『「制御システムセキュリティ」ってそもそもどういうこと?』では、制御システムセキュリティの具体的な取り組みの準備編として「制御システムのセキュリティとはどういうものか」について解説した。

今回は、前回の内容を踏まえ「では具体的にどうやって守るのか」についてその手法を紹介する。キーワードは、「多層防御」と「状況認識」である。

まずはリスク分析を行う。

前回はセキュリティとは「制御システムにおける守るべき資産について、必要なC-I-A※1)を維持すること」だと説明したが、それを実現するためには「そもそもどういう脅威が想定されるのか」を見極める「リスク分析」を行わなければならない。

※1)C-I-Aは、それぞれ、Confidentiality(機密性)、Integrity(完全性)、 Availability(可用性)を表している。

このリスク分析こそが、制御システムセキュリティを確保する上で、非常に重要なステップである。ただ、これは「守るべき資産が何であるか」に依存するため、業界や組織ごとに異なっており、一般的な解があるわけではない。とはいえ何かしらの例がないとイメージできないと思うので、リスク分析の簡単な例を挙げておく。一般の工場を例として、考えられる脅威を洗い出してみよう。

工場を舞台として考えた場合、以下のようなリスクが考えられるだろう。

- 内通者(スパイ)

- 外部侵入者

- ネットワークの盗聴

- USBメモリを介したマルウェア感染

- 退職者のアクセス権限利用

もちろん、これだけで全てというわけではないが、脅威を考えるときのポイントは、それが実際に発生した場合、守るべき資産のC-I-Aの維持に影響があるかということだ。すなわち、脅威の発生が「レシピデータやラダープログラムの漏えい(C)」「レシピデータ、生産データの改ざん(I)」「ラインが停止する(A)」などにつながるかどうかを考える必要がある。

「どういう脅威が起こり得るか」ということが洗い出せたら、次に、それぞれの脅威が起こった場合「組織にとってどれくらいの損害があるか」「どれくらい起こりやすいか」などを検討する。脅威の重要度や優先順位を決める作業だ。例えば、大量生産の工場であれば、生産ラインが止まった時の損害を重要視するだろう。一方で少量多品種の工場ならば、レシピデータの漏えいの損害を大きく見積もるかもしれない。これも組織ごとで異なるだろう。この分析結果が対策を行う際の根拠となるので、非常に重要だ。

多層防御の考え方

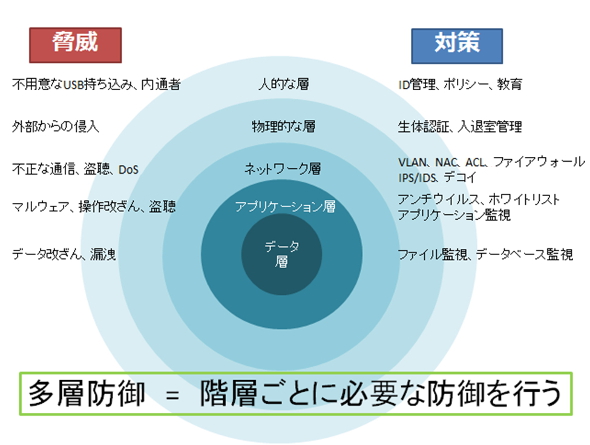

リスク分析が終わったら、想定される脅威に対して、優先順位の順に対策を考えていく。ここで基本となる考え方は、「多層防御」である。「多層防御」とは、セキュリティ対策を多重に施すことで「1つが破られても次の対策で食い止める」または「攻撃を遅らせる」という考え方である。ここで、なぜ「多層防御」が有効かを攻撃者の身になって考えてみよう。攻撃者が攻撃に対して一番気にしていることは、何より「見つかる可能性があるかないか」だといわれている。多重に防御が施してあるシステムは、それだけ侵入時に見つかる可能性が高いため攻撃者が嫌がると考えられる。では、多層防御とは実際にはどのようなものだろうか。以下に一般的な例を示そう。

※2)図中の用語解説。

DoS(Denial of Service):サービス拒否攻撃。大量の通信パケットを発生させることでシステム動作を妨害する

VLAN(Virutual Local Area Network):仮想LAN。ネットワークを物理的ではなくソフトウェア上で分離

NAC(Network Admisson Control):接続元のセキュリティ状態に応じてネットワークへの接続を制御すること

ACL(Access Control List):ネットワークでアクセス可能なIPアドレスやポートを制限すること

デコイ:おとりの意。わざと攻撃を受けやすくしたホストを置き攻撃者を誘い込むネットワークセキュリティ対策

IDS(Intrusion Detection System):侵入検知システム。ネットワーク上の不正な通信を検知する監視装置

IPS(Intrusion Prevention System):侵入防止システム。IDSと違い、不正な通信を止めてしまう監視装置

図1からも分かるように、「多層防御」とは、考えられるさまざまな階層において必要な防御を施すことであり、セキュリティポリシーのような人的要素から、いわゆるアンチウイルスのようなソフトウェアレベルのものも含んだ総合的なものである。単に、階層化されたネットワーク構成に応じて、それぞれのネットワークや端末にセキュリティ対策を行う場合も「多層防御」というような表現をする場合もあるが、それは全体の対策の一部として捉えるとよいだろう。

Copyright © ITmedia, Inc. All Rights Reserved.