工場システムがネットで丸見え!? ――JPCERT/CCが訴える制御システムの危機:産業制御システムのセキュリティ(3)(2/3 ページ)

制御システムセキュリティへの危機感が高まっているが、製造業はどういう対策を取り得るだろうか。セキュリティの対策支援や啓蒙を行うJPCERT/CCは2012年に制御システムセキュリティ専門の対策チームを設立した。現状までの取り組みと狙いについてJPCERT/CC 常務理事の有村浩一氏に聞いた。

制御システムへの脅威とはどういうものか

MONOist 制御システムへの脅威が高まっているという話ですが、具体的にはどういう脅威があると考えていますか。

有村氏 まずマクロで見て調査機関発表の制御システムのセキュリティ問題はここ数年で大きく増加している。例えばIPA(情報処理推進機構)の脆弱性対策情報データベース「JVN iPedia」における産業用制御システムに関する件数を見ると、2010年には21件だったのが、2012年には173件に急増している。さらに、そのうち危険度が非常に高い「レベルIII」が97件となるなど、危険性が大きく高まっていることが分かる。

また、米国土安全保障省の産業制御システムセキュリティ担当機関「ICS-CERT」の調査では、インシデントの報告件数が2010年には39件だったのが2012年には197件と増加、さらに2013年は5月までに200件以上の報告があるなど、ここ数年で大幅な増加を見せている。

一方、公開された事例などで見ても制御システムへの攻撃の危険性が非常に高いことが分かる。ハッカーが侵入した“戦果”などを報告する事例は今では非常に多くなっている。プラントシステムへの侵入事例のスナップショットが公開されたことなどもある。

またインターネットに接続されている機器を検索するための検索エンジン「SHODAN」により、インターネット接続された制御システム機器が公開されてしまうケースなども多く発生している。JPCERT/CCでも、SHODANの検索情報を基に日本企業への修正を助言したこともある。その企業では、制御システムを遠隔制御するためにネットワーク接続していたが、外部から見える状況になっていた。

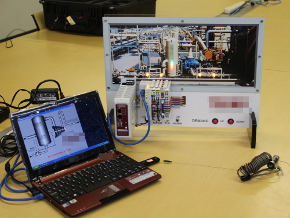

制御システムに侵入されると、工場内の機器のコントロールが出来なくなり、化学プラントなどでは爆発に至るケースなども想定される。われわれも仮想でそういうシステムのデモを行うことがあるが、そうすると現場の人々にとっては現実的な危機として認知が高まるようだ。

Stuxnetで一気に注目を集めた制御システムセキュリティだが、現実的に多くの脅威にさらされていることがようやく見え始め、対策が必要だという流れになってきたところだと考えている。

Copyright © ITmedia, Inc. All Rights Reserved.