ECUのセキュリティ評価から見えてきた、自動車のサイバー攻撃対策の現在地:車載セキュリティ

NRIセキュアテクノロジーズとデンソーの共同出資会社NDIASが、自動車のECUのセキュリティ評価に力を入れている。法規制やサイバー攻撃の動向を受けて自動車産業のセキュリティ意識は高まっているが、企業間での差も開きはじめている。

2022年11月15日に開催されたMONOist編集部主催セミナー「CASE時代の自動車セキュリティセミナー〜モビリティ社会の変革に必要なセキュリティ対策とは〜」にNDIAS 自動車セキュリティ事業部 車両評価チームリーダーの上松亮介氏が登壇。「車載ECUセキュリティ評価実績から見る、今本当に必要な自動車セキュリティとは」をテーマに講演した。

NDIASとは

NDIASは、自動車のサイバーセキュリティ専門の企業で、NRIセキュアテクノロジーズとデンソーの共同出資によって2018年に設立された。事業内容としては、開発プロセスの構築やPSIRTの運用を支援する「セキュリティコンサルティング」、実際のECU(電子制御ユニット)を用いて評価する「セキュリティアセスメント」などがある。セキュリティやリスクアセスメントに関する研修や、自動車セキュリティに関連した技術開発なども行う。

国内外の自動車メーカーやサプライヤーなど20社以上との取引実績がある。また、セキュリティアセスメントでは90以上のECUに評価を実施し、500件以上の脆弱性を検出した。自動車に特化し、ECU向けのセキュリティ評価項目を用意していることが特徴だ。

自動車でセキュリティが重視されるようになったのは、車両に対する攻撃手法や脆弱性が毎年報告されているのが背景にある。良く知られているのが、2015年に報告されたジープ「チェロキー」に対する遠隔操作の事例だ。第三者にクルマの制御を奪われるセンセーショナルな事例だったため、自動車のセキュリティ強化の契機となった。その後もBMWやテスラなど大手自動車メーカーの車両の脆弱性が指摘されている。

自動車セキュリティに関連する国連法規「UN-R155」が成立、発効したことも、対応を後押ししている。セキュリティに対応していない車両は販売できなくなり、その対象は2024年7月から継続生産モデルにも拡大する。こうした環境を受けて、自動車メーカーだけでなく、サプライヤーも対応に追われている状況だ。

ECUの脆弱性を突いて攻撃するとはどういうことなのか

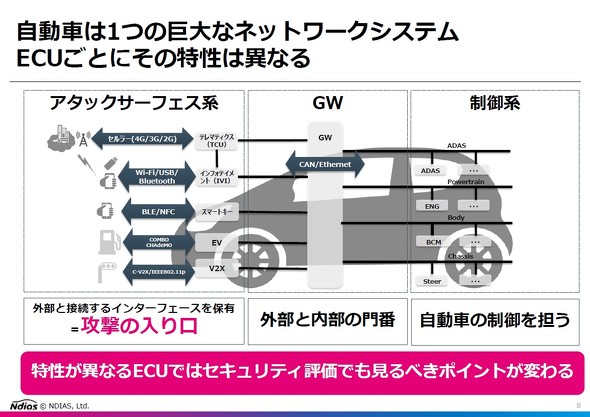

NDIASの上松氏は「セキュリティ評価で見るべきポイントは、ECUの役割ごとに異なる」と指摘する。1台の車両は1つの大きなネットワークを構成している。外部と接続するインタフェースを持ち、攻撃の糸口になり得る「アタックサーフェス系」、自動車の外部と内部の門番となる「ゲートウェイ」、走る/曲がる/止まるなどの制御に関わる「制御系」の3つにECUは大別される。

アタックサーフェス系は、テレマティクスユニットやインフォテインメントシステムが該当する。外部との接続はUSBやBluetooth、Wi-Fiだけではない。EV(電気自動車)の充電コネクターもデータ通信を行っている。海外では充電コネクターを通じた料金決済にも対応しており、金銭的な攻撃に発展する可能性がある。

自動車のセキュリティでは、外部からアクセスする入口を守り、ゲートウェイが制御系ECUを防御することが重要だ。また、ECUの役割が異なることを踏まえて、見るべきポイントを押さえたセキュリティ評価を行うことも不可欠だ。

NDIASで行うセキュリティ評価の対象は、「ハードウェア」「インタフェース」「ソフトウェア」に分けられる。ハードウェアの評価では、ECUを分解して基板を取り出し、マイコンのデバッグポートへのアクセスや不揮発メモリからのデータの吸い出しなどを行う。インタフェースの評価は、4G LTEやWi-Fi、Bluetooth、NFC、USBだけでなく、車載イーサネットやCANなども含めてセキュリティ上正しく実装されているか、どのようなプロトコルやセキュリティ機構を使用しているかを確認する。

ソフトウェアに関しては、ファームウェアを抽出してソースコードの状態に戻して脆弱性がないか解析を行う。これが最も時間をかける評価であり、致命的な脆弱性が見つかることも多々あるという。ファームウェアのセキュリティは、後々大きな問題につながることがある。

検出される脆弱性の傾向は

NDIASで多く評価してきたECUはIVI(インビークルインフォテインメント)系だ。機能やユーザーが触れるインタフェースが多いため、さまざまなセキュリティの懸念事項を含んでいるためだ。テレマティクス系やゲートウェイの評価も多く手掛けている。IVI系やテレマティクス系は外部から侵入できる入口があるため、検出される脆弱性も多くなる。

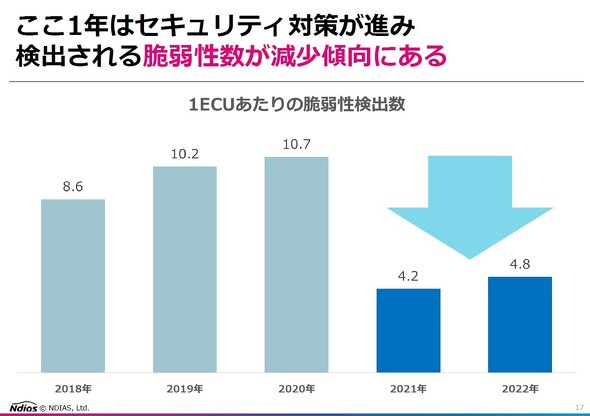

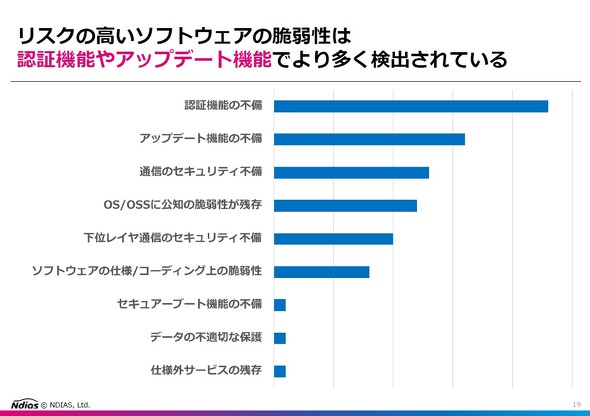

ただ、ここ1年NDIASが検出したECU1個当たりの脆弱性の数は、減少傾向にある。自動車産業全体でセキュリティ対策が進んでいることが大きく影響しているとみられるが、新たにセキュリティ対策を始めたサプライヤーほど検出される脆弱性の数が多いことも分かっている。認証機能やアップデート機能で、リスクの高いソフトウェアの脆弱性がより多く検出されている。また、いまだに秘密鍵がファイルシステムに通常のデータと同じように保管されていたり、ソースコードにハードコーディングされたりするなど適切に保管されていないケースもあり、サプライヤーによってセキュリティ対策の差が開いている。

今後、自動車セキュリティをより強固にするには、自社の状態を把握するために第三者によるセキュリティ評価を受けること、それを踏まえて設計段階からセキュリティを意識した開発に移行すること、組織全体にセキュリティ意識を広げていくことについて段階を踏んで推進する必要がある。NDIASは、それぞれの段階に合わせた評価サービスや研修を提供している。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社NDIAS

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2022年12月27日