工場サイバー攻撃は物理と論理両面をひもといて防ぐ、攻撃者目線でリスクを明確化:工場セキュリティ

工場へのサイバー攻撃が止まらない。スマート工場化により、製造現場の制御システムが社内ネットワーク上のサーバやインターネットとの接続が進む中、工場を狙い撃ちする攻撃が急増している。一方で製造現場ではセキュリティ対策の知見がなく、さらに設備の稼働を止めないことが最優先されるなどの特徴がいくつかあり、うまく対策を進められていないケースが多い。その中で対策の第一歩として考えられているのが攻撃経路をもとにしたセキュリティリスク評価だ。論理(オンライン)攻撃だけでなく、物理(オフライン)攻撃を含めた両方のリスクを一元的に把握する独自手法について紹介する。

工場をターゲットとしたサイバー攻撃の急増

工場を狙い撃ちするサイバー攻撃が急増している。これまで工場内の制御システム(OT)は、外部から分断された“閉じた世界”であり、そのためセキュリティ対策は必要ないと認識されてきた。もちろん、閉鎖されたネットワーク環境でも攻撃がなかったわけではないが、閉鎖された環境への攻撃を行うには複雑な仕掛けが必要となることもあり、製造現場にとってセキュリティ対策が“縁のないもの”という認識となるのも無理のないことだった。

ところが状況を大きく変え始めたのが、ここ数年のスマート工場化への動きだ。Society 5.0などで示されるように、社会のあらゆる領域でDX(デジタルトランスフォーメーション)が進み始める中、製造業でもDXへの取り組みがさまざまな形で進められている。特に工場では、IoT(モノのインターネット)やAI(人工知能)など先進のデジタル技術を活用し、生産性や品質の向上、新たなモノづくりの実現に取り組む動きが拡大している。一方で、労働人口の減少が進む中で、工場でも人に依存した作業を低減しなければ持続可能性が維持できない状況も生まれている。さらに、コロナ禍により人の動きが制限される中でこれらの動きは加速している。

ただ、こうした先進デジタル技術は、ネットワーク接続が前提となっており、また多くの技術を活用するためにはオープンな標準技術の採用が欠かせない。これらの導入が進んだことで、工場が直接サイバー攻撃を受けやすい環境が整ってしまったといえるのだ。

こうした状況に対し、日立ソリューションズでセキュリティを担当する、セキュリティサイバーレジリエンス本部 セキュリティコンサルティング部 グループマネージャの矢沢澄仁氏は「いまや制御システムはサイバー攻撃の格好のターゲットとなっています」と警鐘を鳴らす。攻撃者にとって、工場は既にサイバー攻撃を行いやすい環境になっているにもかかわらず、特に対策がなされていないところが非常に多いからだ。

攻撃手法としては、各機器を制御するDCS(Distributed Control System)やコントローラーのパラメータ書き換え、異常コードの送り込み、生産管理サーバ内のデータ改ざんなどさまざまなパターンがあるが、昨今日本でも大きな被害が生まれているのがランサムウェア攻撃である。2022年になってからもランサムウェア攻撃が続いており、オフィスなどの情報システムのみならず、制御システムの安定稼働をも脅かしている。工場へのサイバー攻撃は、自社への被害のみではなく、取引先などサプライチェーンでつながる全ての企業に大きな影響を与えかねないものへと変化しているのだ。「制御機器そのものがマルウェアに感染しなかったとしても、各制御機器の稼働状況を管理しているPCに侵入し、感染を拡大していくケースも多く見られます。制御システムはもはや対策なしでは、いつ攻撃されてもおかしくないような状況といえるでしょう」と矢沢氏は訴える。

工場特有のセキュリティ対策の3つの難しさ

こうした工場へのサイバー攻撃の危険性に対し、多くの製造業が何もしてこなかったわけではない。ただ、工場でセキュリティ対策を進めるにはいくつかの課題があり、現実的には「どのように進めていけばよいのか分からない」というケースが多いため、なかなか進まないというのが実情だ。

1つ目の課題が、製造現場ではオフィスなどとは異なる工場特有の環境があるということだ。情報セキュリティには「機密性(Confidentiality)」「完全性(Integrity)」「可用性(Availability)」の3つの要素があるといわれている。オフィス環境では、この中で機密性を優先され、そのためには一時的に業務を止めて可用性を犠牲にすることが許されるケースも多い。しかし、工場では可用性が最優先され、セキュリティ対策のために工場設備を止めるということはあり得ない話だ。こうした優先順位の違いがある他、使用される設備や機器も、メーカーや通信プロトコルなども多様で共通化されていない。さらに、これらの資産が完璧に管理されているとはいいがたい状況もある。こうした工場の現実的な状況を踏まえたうえでどう対策を進めるのかという難しさがあるのだ。

2つ目が、製造現場にセキュリティ対策の知見や認識がない点だ。「製造現場ではどのように生産性高くよい製品を作るかということを中心に考えられてきており、セキュリティ対策を専門にしてきた人はほとんどいません。その中でいきなり『セキュリティ対策をしろ』といっても、何をしてよいのかが分からない場合がほとんどです。また、対策の重要性が浸透していないために、対策として行ったことが有名無実化してしまうようなケースもよくあります」と矢沢氏は語る。

3つ目の課題が、組織的な問題だ。セキュリティ対策について製造現場では知見がないが、IT部門ではオフィス内を含めてさまざまな知見がある場合も多い。そのため、IT部門のセキュリティ担当者が製造現場でのセキュリティ対策を進めることができればよいが、IT部門では「工場内の業務は責任範囲ではない」として業務プロセスを深く理解していないケースが多い。また工場ではセキュリティに予算を割くことの重要性がまだ浸透していないために、うまく協力して対策を進められる体制となっていない。「確かにグローバルに事業を展開している一部の大手製造業などでは、本社のセキュリティ専門組織のガバナンスのもと、全ての工場の制御システムに対して一貫したセキュリティ対策を進めている例も見られます。しかし、それと同じことができる製造業は多くはありません」と矢沢氏は語る。

最初の一歩として考える「リスクアセスメント」

それでは、こうした課題を抱える製造業が、現実的なセキュリティ対策を進めていくためにはどこから手を付ければよいのだろうか。矢沢氏が「最初の一歩」として訴えているのが「攻撃リスクの見える化」だ。

「工場に対してさまざまな形でサイバー攻撃が行われるようになっています。また、スマート工場化で外部接続も多様化していることもあり、被害が大きくなりそうなところや攻撃リスクの高いところから優先順位を付けて対策を行っていくことが重要です。そのためには、まずは攻撃経路を洗い出し、そのリスクの高さを評価する必要があります」と矢沢氏は述べる。

こうした考えから、日立ソリューションズが提供しているのが制御システムのリスクアセスメントを中心としたコンサルティングサービスである。「評価対象となる制御システムで発生し得るセキュリティ脅威を洗い出し、抽出したさまざまな脅威のリスクおよびリスク値を算出し、優先度に応じたセキュリティ対策につなげます。具体的にはセキュリティ事故に起因する工場の稼働停止を発生させないために必要な、セキュリティ対策を明確化します」と矢沢氏は説明する。

同社が提供するリスクアセスメントは、大きく3つの特長を持つ。1つ目は、「資産とネットワークの見える化」だ。複数の組織にまたがる複雑な制御システムおよび制御ネットワークの資産や構成、セキュリティ対策の状況などについて、顧客へのヒアリングを行う。これにより現状を見える化することで、攻撃対象となりうる資産やセキュリティの脆弱な部分がないかを把握する。

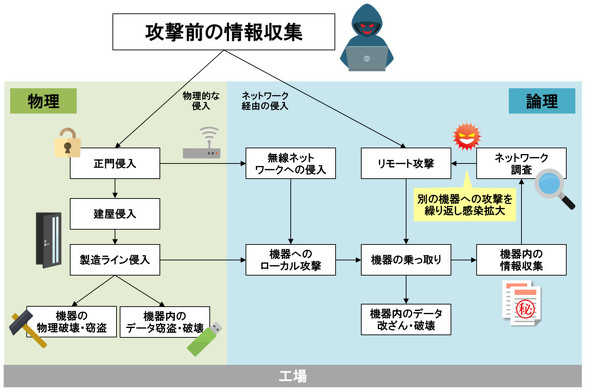

2つ目が「物理・論理両面からの攻撃シナリオ」である。工場特有の環境に対応した独自の「サイバーキルチェーン(攻撃経路)」のアプローチにより、顧客の「敷地、建屋、製造ライン」などの物理環境と、「情報システムと制御システムが混在した複雑なネットワーク構成」の論理環境の両面を考慮し、両者を一元的に捉えて攻撃リスクを網羅的に抽出する。どのような攻撃があるのかを、物理と論理の両面で一元的に示せることで、これまで気づいていなかったリスクを把握できるとともに、攻撃のポイントをどの部門でも簡単に理解できるようになる。これにより、局所的なセキュリティ対策ではなく、攻撃シナリオの各段階で複数の対策を施し万が一侵入されても次の段階で止めるといった、情報システムでは常識ともいえる「多層防御」の考え方を工場全体で実現することができるのである。

3つ目が、「優先度を付けた対策」だ。セキュリティ脅威が制御システムの可用性や機密性、完全性に対して及ぼす影響度と攻撃可能性にもとづき、攻撃リスクを数値化する。これにより対策に優先度を付けるとともに、対策後のリスク値も算出することが可能となる。

独自の「サイバーキルチェーン」によるアプローチ

このリスクアセスメントの最大の特長となっているのは、先述した工場特有の環境を考慮した独自のサイバーキルチェーン(攻撃経路)の手法である。もともとサイバーキルチェーンというのはサイバー攻撃の一連の流れをモデル化したものだが、それをベースにしつつ、日立グループがこれまで培ってきたノウハウをもとに、物理・論理両面の脅威を網羅的に識別し独自のアルゴリズムで優先すべき対策を抽出することで、工場のような複雑な環境に対応できる手法となっている。典型的な攻撃パターンを例にとり、その流れを見てみよう。

工場を狙ったサイバー攻撃といえば、まず外部ネットワーク経由で完全にリモートから攻撃をするケースが想像される。「攻撃者はインターネット上のダークウェブと呼ばれる闇サイトなどから事前に入手した情報をもとに、ターゲットとする企業の制御ネットワークに侵入してリモート攻撃を仕掛けます。マルウェアを送り込んで制御システム全体に感染を広げ、データを破壊・窃取したのちに証拠隠滅を図ります」(矢沢氏)。これは前述したランサムウェア攻撃でも多く見られるキルチェーンの流れだ。

ただ、サイバー攻撃は外部ネットワーク経由のものだけではなく、実際には工場内に物理的に侵入し、工場内の機器から工場内ネットワークに侵入し、物理的な機器の破壊や情報の窃取などを行うといったケースも考えられる。日立ソリューションズのサイバーキルチェーンではこうした物理と論理両面からの攻撃の可能性を考慮して分析することで、工場などの複雑な物理環境におけるリスクも一元的に把握できることが特長だ。

例えば、攻撃者が物理的に工場に侵入したケースを考える。工場の正門から入り、製造ラインに接続している制御PCなどから工場内のネットワークに侵入する。また、USBメモリなどにより情報の窃取などを行う。ここまでは物理的な攻撃経路となる。ネットワーク侵入後は、論理的な領域での攻撃となり、ネットワーク経由で機器の乗っ取りや各種制御プログラム改ざんなどを行う。

「他にも、工場内で無線LANが設置されており、加えてその無線LANにパスワードが設定されていない場合、敷地や建屋内に入って無線を受信できれば攻撃者は容易に制御ネットワークに侵入することができます。無線LAN経由で制御ネットワークに侵入した攻撃者は、PCやサーバを乗っ取ってデータを破壊、窃取するローカル攻撃を行うほか、他のサーバに侵入するための情報を収集します」(矢沢氏)

このように特定の攻撃パターンへの対策を部分的に検討するのではなく、現状で考えられるさまざまな攻撃シナリオについて物理を含めて網羅的に洗い出したうえで、多層防御の観点で優先順位を付けて複数の対策へとつなげていくことが、このサイバーキルチェーンの根幹となっている考え方だ。「特に制御システムのセキュリティ対策において『物理』と『論理』は不可分であり、この両面を一体として捉えたリスクアセスメントが必須となります」と矢沢氏は強調する。

リスクアセスメントの実施ステップ

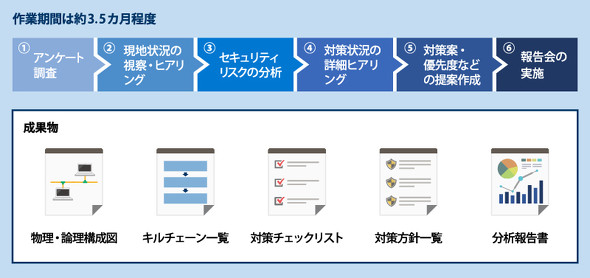

具体的にはこのリスクアセスメントはどのようなステップで進めていくのだろうか。実際に日立ソリューションズが提供するリスクアセスメントの作業手順を見てみよう。

アンケート調査

まず顧客に対して事前アンケートを実施し、工場の物理的な全体像やネットワーク構成、設備など資産に関する情報を把握する。「まず、日立ソリューションズで作成した制御システムセキュリティ標準規格(IEC 62443)をベンチマークとした事前アンケートシートを用いて、顧客の製造ラインの可用性・機密性に関するセキュリティ全般の対策状況を調査します」(矢沢氏)。

ヒアリング/現地視察

次のステップとして実施するのは、ヒアリングおよび現地視察だ。「さきほどのステップで完全な構成図が分かればいいのですが、実際には情報が古い部分があったり、実態を把握している担当者の方が複数組織に分散していたりすることも多くあります。その場合は、工場内の各設備の構成や業務の流れ、セキュリティ対策状況などを関係者で集まって教えていただきながらホワイトボードに一緒に整理していきます。また、顧客立ち合いのもとで工場の管理棟や生産設備を視察させていただき、事前アンケートやヒアリングから得られた内容について実際の状況を確認します」(矢沢氏)。

セキュリティリスクの分析

さらにこの結果を踏まえ、独自のサイバーキルチェーンの考え方を用いて、セキュリティリスクの分析を行う。「ヒアリングや視察内容をもとに、物理・論理両面から考えられる攻撃シナリオやセキュリティ脅威を網羅的に抽出するとともに、それぞれの脅威事象に対して、脆弱性の重要度を評価する共通脆弱性評価手法(CVSS)を応用したリスク評価を行い『攻撃可能性(攻撃者にとってどれくらい実行しやすい攻撃か)』『影響度(資産の可用性・完全性・機密性からの評価)』にもとづくリスク値を算出します」(矢沢氏)。

対策案作成/報告会

そして、このリスク分析結果を踏まえ、多層防御の観点でさまざまな対策案を、リスク値をもとに優先度をつけて作成し、報告会を実施する流れだ。対策案については、1つの対策で複数ポイントの防御につなげることができるものを優先することもでき、さらに顧客が今後実施したいと思った多層防御の対策を適用した場合のリスク値をシミュレーション(再評価)することも可能だ。なお、この一連の流れは作業開始から3.5カ月程度の期間で実施しているという。最終的に提示される対策案は、制御システムの可用性や機密性の維持および向上に特に効果のあるものを中心とし、あわせて対策時期のロードマップ案も作成可能である。これにより顧客はセキュリティ対策の投資計画を具体化していくことができる。

矢沢氏は「一部の大手製造業のように工場のセキュリティに力を入れて独自でセキュリティ対策を進めているところもありますが、多くの製造業にとっては、工場のセキュリティ対策は『何から進め、どこまでやればよいのか』が頭の痛い問題だと見られています。こうした中、まずは制御システムがどのような構成になっていてリスクがどこにあり、何を優先して対策すべきかを評価するところが対策の第一歩だと考えています。独自のサイバーキルチェーンをもとにしたリスクアセスメントでは、従来、論理や物理で分散していたリスクを攻撃者目線で一元的に把握することができ、リスク値をもとに優先すべき対策を示すことができます」と強調している。

さまざまな業務でDX(デジタルトランスフォーメーション)が進められる中、工場でもデジタル技術を活用したスマート工場化の動きは今後もさらに加速することは明らかだ。同時にその中で生まれるサイバー攻撃のリスクに対しても、適切なセキュリティ対策が必要になることは避けられない。その中で、日立グループとして培ってきた製造業の知見や高度なセキュリティ知識を生かした、物理と論理の両面のリスクを一元的に洗い出せるリスクアセスメントは、工場のセキュリティ対策の方向性を決めあぐねている企業にとっては効果的な第一歩となるのではないだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

関連記事

関連リンク

提供:株式会社日立ソリューションズ

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2022年8月15日