サイバーセキュリティが工場のDXを完成させる:日立の経験からの提案

企業に求められるDXへの取り組みは製造業にとっても必須として、進められている。一方、このDX実現のためには、外部のさまざまなシステムとつながる必要があり、セキュリティのリスクが高まっている。セキュリティに関しては、どういった意識を持つ必要があるのかという悩みが多く聞かれる。ここでは、工場DXの先駆者として知られる日立の大みか事業所が20年間で培った取り組みなどを例に、製造業の現場層に加え、経営層がセキュリティ対策に向けて取り組むべきことをご紹介する。

コロナ禍への対応、さらにその後の世界を見据えてDX(Digital Transformation:デジタルトランスフォーメーション)が求められている。経済産業省が公表した「DX推進ガイドライン」の一節を借りれば、企業がビジネス環境の激しい変化に対応するためには、データとデジタル技術を活用し、顧客や社会のニーズを基に製品やサービス、ビジネスモデルを変革するとともに、業務そのものや、組織、プロセス、企業文化・風土を変革し、競争上の優位性を確立することが必要だ。

もちろん製造業もその例外ではない。さまざまな業務のリモート化やオンライン化、サプライチェーンリスクマネジメントの強靭化、データ駆動型バリューチェーンネットワークの構築、工場のスマート化などをめざし、これまで以上に多様な情報を社内外とやりとりして活用できる仕組みや体制を構築しなければならない。

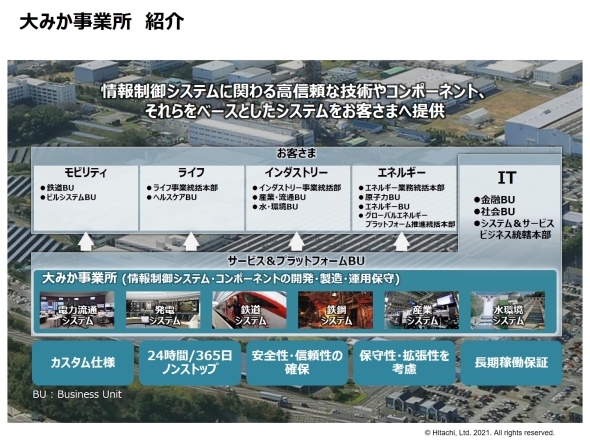

そうした製造業におけるDX実現の先駆者として注目したいのが、日立製作所(以下、日立)の大みか事業所(茨城県日立市)だ。製造、電力、交通、上下水道などを対象としたさまざまな社会インフラに求められる制御システムの設計と生産を担う基幹拠点である。

第4次産業革命をリードする「Lighthouse」に選定された大みか事業所

大みか事業所は2020年1月、世界経済フォーラム(The World Economic Forum:WEF)によって、第4次産業革命をリードする先進的な工場である「Lighthouse(灯台)」に選定された。日立 制御プラットフォーム統括本部の山口耕平氏は、「大みか事業所では社会インフラの必須要件である『多様性(一品一様)』『信頼性・安全性』『可用性・拡張性』『保守性』『事業継続性』といった課題に一貫して取り組んでおり、そこで培われた技術やノウハウを結集したバリューチェーンの全体最適化による成果がWEFに高く評価されました」と語る。

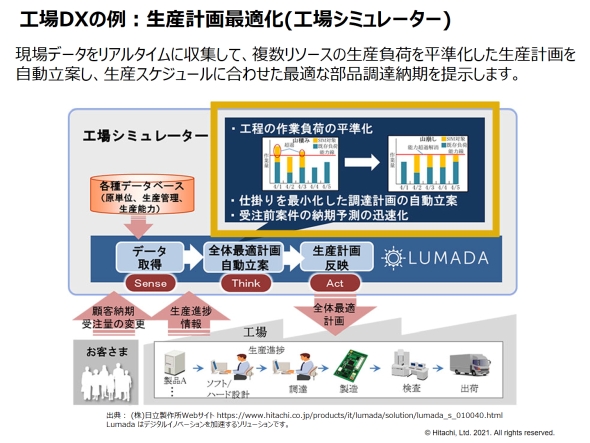

大みか事業所ではさまざまなDXを実現しているが、成果の一つとして「生産計画最適化(工場シミュレーター)」を紹介しよう。これは、現場からさまざまなデータをリアルタイムで収集し、これに基づき複数リソースの生産負荷を平準化した生産計画を自動立案し、生産スケジュールに合わせた最適な部品調達納期を提示するというものだ。「各工程の作業量は日ごとにバラツキがあり、以前は生産能力の限界を超えてしまうことがありました。この課題に対して生産計画最適化では、各種データベースに蓄積された製品情報や原単位情報を基に各工程の負荷を算出して、生産能力を基準とした山積み/山崩しを行うことで作業量を平準化します。こうして仕掛りを最小化した調達計画の自動立案により、受注前案件の納期予測を迅速化することができました。これは現場に関係するさまざまなシステム、機器のデータを使用したDX実現の事例です」(山口氏)。

DXに伴い顕在化するセキュリティ面の課題

このようにDX実現は、製造業がビジネス環境の激しい変化に対応し、競争上の優位性を確立する上でも重要な取り組みになっている。その一方で、DX実現に伴い社内外でさまざまなデータがやりとりされるようになると、従来のようにファイアウォールなどで社外との接続点を守る、いわゆる境界防御に基づいたセキュリティ対策では社内システムの保護に限界が出てきてしまう。

このようなDXとセキュリティの確保を両立する新たな基本モデルとなるのが「ゼロトラスト」という考え方だ。ゼロトラストを提唱するNIST(National Institute of Standards and Technology:米国標準技術研究所)によれば、「プライベートネットワークを暗黙のトラストゾーンとはみなさない」「ネットワーク上のデバイスは、企業が所有していないか、設定可能なものではない可能性がある」「どんな資産も本質的には信頼されるものではない」といったリスクの捉え方が示されており、DXの対象となるシステムでは全てのリソースの要求元が正しいものであるかを常に検証することが求められる。

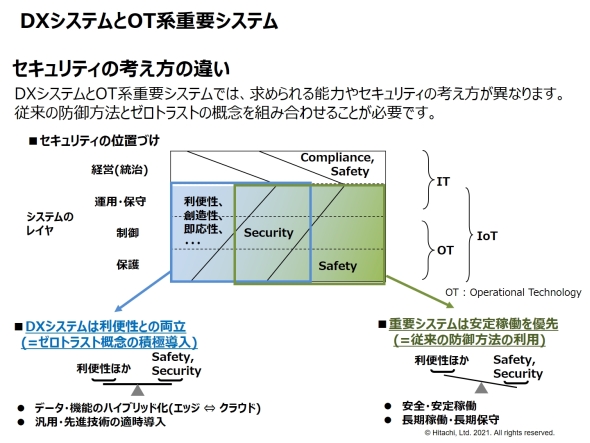

しかし、製造業の場合、特にモノづくりを行う工場では、単純にこのゼロトラストを導入できるわけではない。DXシステムと、OT(Operational Technology:制御技術)に基づく重要システムとの間のギャップが課題となるからだ。

「DXシステムとOT系の重要システムでは、それぞれ求められる機能が異なるためセキュリティの考え方も異なります。DXシステムは利便性とセキュリティを両立させるため、ゼロトラストの概念に基づいた対策を積極的に導入しなければなりません。これに対して重要システムは、何より安定稼働が最優先されるため、従来の防御方法を利用することが前提となります。従って工場や社会インフラでは、従来の防御方法とゼロトラストの概念を組み合わせる必要があるのです」(山口氏)。

さらに、ゼロトラストの概念を導入することで新たに想定される脅威にも備えなければならない。ゼロトラストの概念を導入したシステムでは、リソース要求の信頼性を判断・管理する箇所への攻撃が脅威となる。具体的には「トラスト判断機能の改変や情報窃取」「トラスト判断機能の利用不可」「トラスト判断機能のすり抜け」「リソースが持つ認証情報の窃取」などといった脅威への対処が必須となる。

大みか事業所は、DX実現とセキュリティに関わるこれらの課題を踏まえながら、「現状把握(弱点を知る)」「多層防御・検知(リスクの発生を抑制)」「運用・対処(インシデント検知と対処を支援)」の3段階に分けてセキュリティ対策を進めてきた。

工場のDXを完成させる日立のセキュリティソリューション

今やLighthouseとして高く評価され、世界からも広く知られるようになった大みか事業所だが、この成果は決して一朝一夕で成し遂げられたものではない。2000年ごろから進めてきた工場のDX実現の取り組みの中でめざしてきた生産改革やビジネス改革と、生産現場の求めるSQDC(Safety:安全、Quality:品質、Delivery:納期、Cost:原価)の折り合いをどうつけていくのか――。常にさまざまなギャップとの闘いの繰り返しだったといって過言ではない。日立 セキュリティイノベーション本部 セキュリティ エバンジェリストの中野利彦氏は「大みか事業所がこの課題を20年かけて解きほぐしてきた成果を基に、短期間で導入可能なソリューションとしての提供を開始しました」と語る。

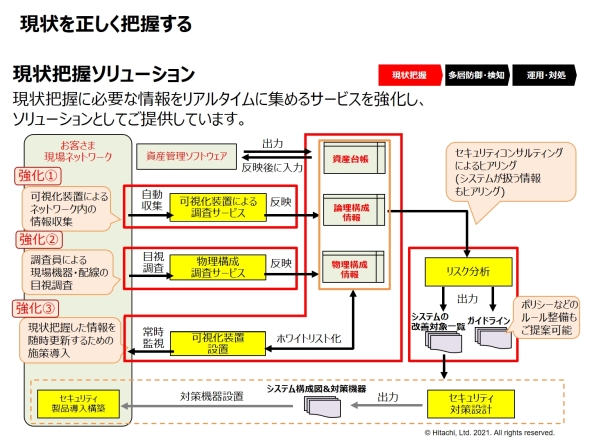

日立が提供するセキュリティソリューションは、大みか事業所の取り組みと同様に「現状把握」「多層防御・検知」「運用・対処」の3段階に分かれる。

1つ目の現状把握ソリューションでは、DXを推進する業務システムや制御システム、重要システムに潜在する弱点を正しく把握することで、セキュリティの対応方針を決定することができる。ここで必要となる情報を各システムの論理構成や物理構成、資産台帳などからリアルタイムに集める調査サービスやコンサルティングを強化し、ソリューションとして提供する。

ここで直面するのが先にも述べたゼロトラストの課題である。中野氏は「今後、制御システムへのDXの導入に伴い、制御系にも情報系の技術が適用されオープン化が進むと考えられます。しかし、制御システムとしての要件を満たしながらDXを推進するべく一足飛びにオープン化を推進することは困難で、重要システムとのギャップも残したままになります。では、何からはじめればよいのか。まずは『0.9トラスト』を仮定し、オープン化のメリットを享受しながら事業継続やSQDCを担保するにはどうすればよいかを念頭に置きつつ、現状把握によるリスクマネジメントを徹底することをお勧めしています」と語る。

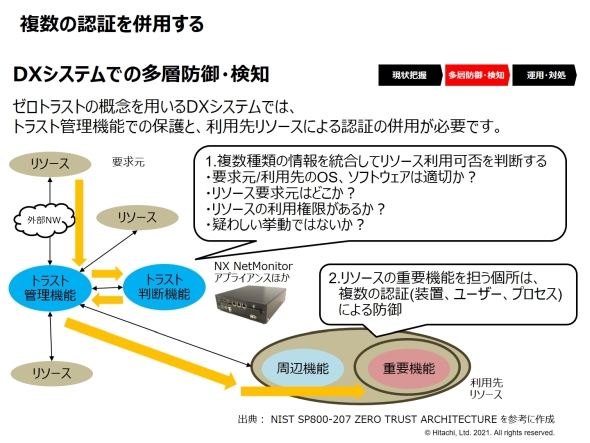

2つ目の多層防御・検知ソリューションでは、システムにセキュリティ対策を施し、許容できないリスクを抑制する。特にゼロトラストの概念を用いるDXシステムではトラスト管理機能による保護と、利用先リソースが有する認証を併用することが基本となる。

複数種類の情報を統合してリソース利用の可否を決定するトラスト管理機能は、例えば「要求元/利用先のOS、ソフトウェアは適切か?」「リソース要求元はどこか?」「リソースの利用権限があるか?」「疑わしい挙動ではないか?」といった判断を行う必要があるが、この機能の中核となるのが統合システム運用管理ツールとして広く知られている「JP1」や、不正に接続した機器を検出しネットワークから排除する「Nx NetMonitor」といった製品だ。さらに、トラスト管理機能をはじめリソースの重要機能を担っている箇所を複数の認証(装置、ユーザー、プロセスなど)により防御する。

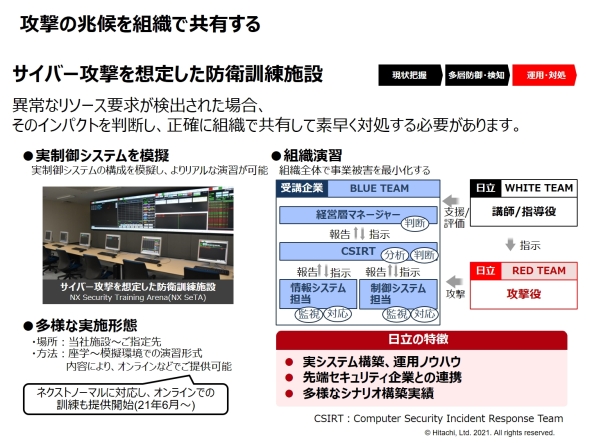

そして3つ目の運用・対処ソリューションによって、「システムへの侵入は起こり得る」ものとして備える。日立 制御プラットフォーム統括本部の山田勉氏は「DXシステムは社内のみならず外部ともさまざまな情報のやりとりを行うことになるため、システム改良に対して事前に全ての利用ケースと脅威を把握できない可能性があります。従って、万が一に備えてサイバー攻撃による被害の程度を最小化するとともに早期復旧できる体制を構築し、総被害を最小限にとどめられるようにすることが重要です」と強調する。

また、運用・対処ソリューションの一環として提供している「NxSeTA(Nx Security Training Arena)」というセキュリティトレーニングサービスが、2021年6月からはオンラインにも対応した。これは、コロナ禍で拡大しているリモートワークを想定したもので、トレーニング参加者は自宅やサテライトオフィスなど、場所を限定せず、どこからでも受講できるという内容になっている。トレーニングに必要な制御システムやセキュリティツールは日立がWebブラウザ経由で提供。また、参加者間での連絡や連携については、参加企業が通常業務で用いているコミュニケーションツールや電話をそのまま利用して行える仕組みとなっており、経営層も加えた訓練が実行しやすい利点もある。

さらに、DXシステムとOT系の重要システムを連携・統括し、さまざまなリスク情報を統合分析する組織としてSOC(Security Operation Center)の構築をサポートしていることも併せて述べておきたい。

セキュリティもSQDCと同じレベルで考える必要がある

製造業に求められるDXは、モノづくりを行う工場でも生産効率の向上や、多品種少量生産への対応などさまざまなメリットが得られる。その一方で、DX実現のためには工場の外部とネットワークをつなげる必要が出てくることもあり、そのセキュリティリスクを恐れてDX実現への取り組みをためらうという問題もあった。

山口氏は「工場を止めないための対策として、セキュリティもSQDCと同じレベルで考える必要があります。その意味でセキュリティは決して特別なものではなく、まずは現状を把握するところから始めていただければと思います」と述べる。

中野氏は「これまで、DXを含めた事業計画とセキュリティ戦略はバラバラにすすめられがちだったかと思います。これらを同期した形で、組織としてマネジメントしていくことが、ますます重要になっています。すなわち、工場のDX実現は生き残りをかけて不可欠となっている今、制御システムにおけるセキュリティに関しても現場層と経営層が同じ方向を向いて進んでいく必要があります。このためには、各層のいろいろな立場の方がそれぞれの立場に必要なセキュリティの知識を得るとともに、各自の業務に活用していくことが必要となります。このためには、DX推進に関与する組織や人財への継続的な教育と訓練、に加えてマネジメントが重要となります。セキュリティの強化には、組織の訓練やスキルを持つ人財の育成に時間が必要で、もはや現場層だけでは解決が困難です。経営層はそのことを念頭に、サイバーセキュリティが工場のDXを完成させるには必須と考え取り組んでいただければと考えています」と指摘する。

日立は、大みか事業所のDX実現の中で培ったノウハウと知見に基づく、製造業のDXとサイバーセキュリティの確保を両立するための技術やプロセス、方法論から成るソリューションを豊富に有している。約20年かけて試行錯誤する中で生まれたこれらのソリューションは、短期間でのDX実現をめざしていく上で大いに役立つはずだ。製造業の「DXパートナー」として頼れる日立に相談してみてはいかがだろうか。

Copyright © ITmedia, Inc. All Rights Reserved.

提供:株式会社 日立製作所

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2021年11月10日