スマートファクトリー化で増えるサイバー攻撃、セキュリティ対策を“任せる”新発想とは:工場セキュリティ

工場で先進デジタル技術を活用したスマートファクトリー化が加速する一方で、同時に高まっているのがサイバー攻撃の脅威だ。しかし、製造現場ではセキュリティ対策の専門家は少なく、十分な対応を取れない場合も多い。そこで、これらの難しさを踏まえ、必要となる一連のセキュリティソリューションをまとめて提供する仕組みを整えたのがソフトバンクだ。

スマートファクトリーがセキュリティリスクを増やす状況に

多くの製造業にとって、デジタルトランスフォーメーション(DX)の推進は大きなトピックとなっている。特に製造業がDXを進める上では、スマートファクトリー化が不可欠だ。IIoT(Industrial Internet of Things)やAI(人工知能)といった最新デジタル技術を活用し、工場内のあらゆる機器や設備を相互接続し、生産プロセスを最適化することで、付加価値の高い製品を効率的に製造する工場の実現は、多くの製造業が求めるものだといえる。

ソフトバンクでOT領域のサービス企画を務める千田健太氏は「センサーやネットワーク、情報基盤などの技術革新はもちろん、中国の『中国製造2025』やドイツの『インダストリー4.0』、日本の『Society 5.0』など、各国で政府主導による取り組みも進められています。さらに、労働人口の減少といった、産業界全体が抱える課題もスマートファクトリー化を加速させている一因です」と説明する。

ただ、スマートファクトリー化を進めるということは同時に工場におけるセキュリティリスクを高めることになる。IIoTやAIなどの先進デジタル技術はネットワーク接続が前提となっているためだ。千田氏は「ITシステムを介して外部ネットワークに接続することで、OT(制御技術、製造現場向けシステム)のセキュリティリスクは増大します」と警鐘を鳴らす。

これまでのOTシステムは外部ネットワークから遮断されたクローズドな環境で使われてきた。また、OT専用のハードウェアと独自の制御プロトコルを利用し、システムも現場ごとにカスタマイズされていた。「そのため、外部からセキュリティ侵害に遭う可能性は低く、ITと比較してセキュリティ対策は重要視されていなかったのです」(千田氏)。

しかし、IIoTや5G(第5世代移動通信システム)などのデジタル技術の進展による外部ネットワークへの接続や、開発の効率化やコスト削減の観点から、標準技術や汎用機器の導入が進み、ITシステムと共通のアプリケーションを活用したり、データを共有したりするようになった。千田氏は「こうした環境を考えれば、ITシステムと同水準のセキュリティ対策は必須となっています。しかし、現場では数多くの課題を抱えているのが現状です」と説明する。

一筋縄ではいかないOTセキュリティ、解決に向けた3つの施策とは

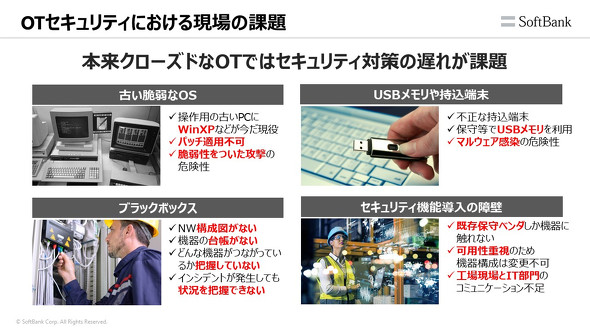

工場におけるセキュリティ対策ではOT独自の難しさがある。可用性を重視し、システムを止めないことが大前提となるOTシステムは、脆弱性が発見されてもすぐに修正プログラムを適用できない。そのため、現在でもサポートの終了した古いOSが稼働していたり、既知の脆弱性が放置されたままになっていたりする。また、外部ネットワークに接続されていないシステムであっても、メンテナンスなどで持ち込まれるノートPCやUSBメモリに不正プログラムが仕込まれていれば、マルウェアに感染してしまう。

さらに「OTならではの課題」といえるのが、工場全体のブラックボックス化だ。ソフトバンクでセキュリティサービス企画の責任者を務める米田章宏氏は「そもそも工場全体のネットワーク構成図や導入機器の台帳がない現場も少なくありません。そのため、『どの機器が』『どのネットワークに接続し』『どのような役割を担っているのか』を誰も把握できていないのです」と問題点を指摘する。こうした状況ではインシデント発生時の障害切り分けに時間がかかる。マルウェア対策の基本は「感染端末を遮断して隔離」だが、OT環境では機器の遮断が容易ではない。仮にゲートウェイが感染して通信を遮断すれば、その配下にあるシステムは完全に停止してしまう。

そして、もっとも“厄介”な課題が「セキュリティ機能導入のためだけに容易にシステムの構成を変更できない」ということだ。OTの保守や運用管理は特定ベンダーが担当していることが多いため、現場の担当者が機器に触れられないというケースは少なくない。また、医薬系ではさまざまな規制なども存在する。そのため、新たなセキュリティ機器を導入するには、手続きだけで1年を要することもある。何より可用性重視のため、機器構成の変更が難しく、実現するためには莫大な労力とコストがかかってしまうのだ。

こうした中でも着実にセキュリティ対策を進めていくためにはどのような考え方が必要なのだろうか。米田氏は「取り組むべき対策は3つある」と指摘する。それは「セキュリティリスクの把握」と「OT環境に最適な対策ソリューションの導入」、そして「継続的な運用監視」だ。「まずは工場が抱えているリスクを見極めて必要な対策を考えていくことが重要です。そして、必要な対策が決まったら、製造現場における可用性や保守運用体制などを見極めながら、負荷のないような仕組み作りを進めていきます。さらに、打った対策が本当に問題ないか、定常的な監視も行っていくことが望ましいです」(米田氏)。

セキュリティリスクの把握では、「どこに」「どのような脆弱性があり」「どのような攻撃が想定され」「攻撃された場合にはどのようなリスクを負う可能性」があるのかを可視化する。そのうえでOTに特化したセキュリティガイドラインを作成し、万が一に備えるのだ。

導入する対策ソリューションは、可用性を最優先にしたものが求められる。具体的にはネットワーク構成の変更や機器の追加を必要とするものではなく、後付けで導入できるパッシブ監視ソリューションが望ましい。パッシブ監視であれば、既存のスイッチのミラーポートからパケットのコピーを取り込んで解析するため、既存の構成に影響を与えない。また、OT固有のプロトコルを利用した機器の正常時の稼働状況や通信の可視化ができる仕組みも必要だ。そのうえで、異常動作や攻撃兆候をいち早く検知しなければならない。

さらに、セキュリティソリューションは「入れたら終わり」ではない。攻撃手法は高度化・複雑化している。また、IIoTデバイス数や収集されるデータ量が増加すれば、監視工数も増加する。これらを常時監視していく必要がある。

コンサルから継続的運用まで、一気通貫のセキュリティサービス

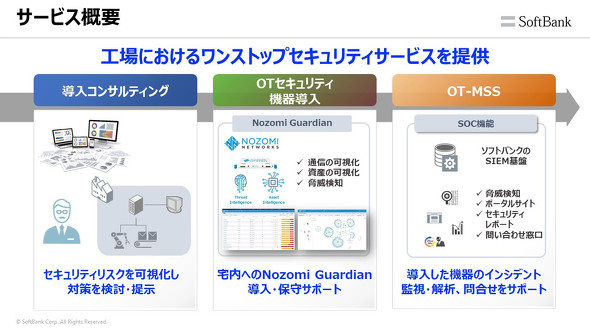

ただ、これらの一連の流れを製造現場が自ら行うのは非常に難しい。外部のベンダーに依頼してもどこか一部のソリューションを提供しているだけで、これらを製造現場側で取りまとめるのにも大きな苦労があるのが現状だ。そこで、これらのOTセキュリティでの課題と、製造現場での現状のギャップを埋めるソリューションとして、ソフトバンクが2022年6月から展開を開始したのが、スマートファクトリーを対象にしたワンストップセキュリティサービスだ。

これは、工場内のセキュリティリスクアセスメントからシステム導入、OTに対する継続的なMSS(Managed Security Services)までを一気通貫で提供するというものだ。ソフトバンクはこれまでもEDR(Endpoint Detection and Response)や次世代ファイアウォール、クラウドセキュリティソリューションなど、数多くのセキュリティサービスを提供してきたが、今回その領域をOTまで広げ、同社初となる包括的なOTセキュリティサービスとして展開する。

米田氏は「最近はスマートファクトリー化が進んできたことで工場を狙ったサイバー攻撃が急増し、工場が稼働停止に追い込まれるケースも実際に多くなっています。しかし、これまで外部からのセキュリティ侵害を想定していなかった製造現場からは『何から手を付けてよいか分からない』という悲鳴が上がっています。そうした顧客に求められているのは、単なるセキュリティ製品だけではなく、どのように導入することが必要かというコンサルティングフェーズや継続的な運用監視までをカバーして包括的にサービスとして提供できることが重要です」と語る。

同サービスのフェーズは3つに大別される。ファーストフェーズでは、工場内に潜在するセキュリティリスクの可視化を目的に、課題を洗い出すコンサルティングを実施する。具体的にはOTセキュリティに適した国際基準である「IEC 62443」に照らし合わせて、ネットワーク構成を把握したうえで工場の規模や製造ラインの稼働状況、さらに導入しているIIoTデバイスやAIソリューションに合わせた対策検討を進める。

セカンドフェーズでは、具体的なOTセキュリティソリューションの導入や保守を支援する。そして、サードフェーズでは、OTシステムの稼働状況を監視、解析し、インシデントが発生した場合の対応支援や問い合わせなどを継続的に実施していく。サードフェーズのOT-MSSでは、ソフトバンクのSIEM(Security Information and Event Management)基盤を活用する。監視と対応に当たるのは、ソフトバンクのSOC(Security Operation Center)に在籍するセキュリティエキスパートだ。脅威分析からポータルサイト管理、セキュリティレポートの作成までを包括的にサポートする。

産業制御システムに特化し負担のない監視を

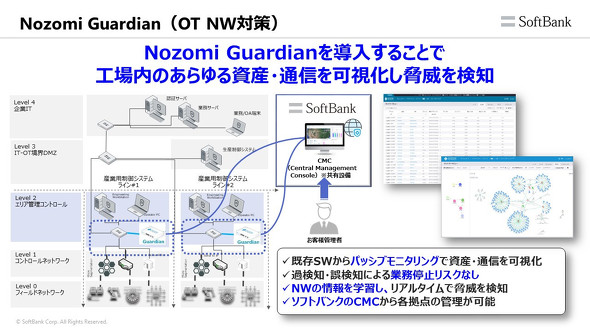

セカンドフェーズで、OTセキュリティソリューションとして提供するのは、米国のNozomi Networksの「Nozomi Networks Guardian(以下、Nozomi)」だ。Nozomiは産業制御ネットワークの通信環境やIIoTデバイスの状態をリアルタイムでモニタリングして可視化し、ディープ・パケット・インスペクション(DPI)で自動解析する。デバイスの検出・可視化から脆弱性調査、異常や脅威の検知とその問題解決支援まで、OTセキュリティのライフサイクル全般を網羅するソリューションだ。ソフトバンクでOTセキュリティサービス技術主幹を務める小林哲氏は「工場内のシステムではModbusなどの産業用通信プロトコルや制御機器メーカー独自プロトコルが使われ、IT領域で使われる通常のセキュリティ機器では対応できません。Nozomiではこれらの特殊なプロトコルに対応し、通信を可視化、また異常な変数値の書き換えなど、制御システム独特の脅威を検知することが可能です」と力説する。

Nozomiの特徴は、既存のネットワーク環境を変更することなく短期間で導入できることだ。モニタリングの方法は、ネットワークスイッチのミラーポートに接続して、トラフィックを監視する後付け導入型パッシブ監視を採用している。そのため運用時でも可用性を損なうことがない。小林氏は「Nozomiは産業制御系ネットワークの中断や制御システムのダウンタイムを最小限に抑え導入することができます。またシステム構成の変更を必要とせず、システム障害点になることもありません」と語る。

また、ソフトバンクではNozomi社の統合管理ツールであるCMC(Central Management Console)を取り扱う。CMCは各工場に設置されたGuardianを統合管理することができるツールだ。

「工場内ネットワークはセキュリティ上の観点からインターネットからのアクセスを許可していないことが多く、外部ネットワークからNozomi Guardianのコンソールを確認することができません。そこでソフトバンクが提供するCMCで、外部ネットワークからでもGuardianの管理を可能とします。またコンソールは全て日本語化されているため、ストレスなく閲覧することが可能です」と小林氏はそのメリットを強調する。

コンサルティングから運用開始までに要する時間は「工場規模にもよる」(米田氏)が、3カ月〜6カ月程度の長期間にわたる。ネットワークトラフィックの異常値検出とベースライン(正常値)の設定は、学習期間を経て収集した数値を基にNozomiに備わるAIが自動で割り出す。これにより、正常データを入力しなくてもプロセス値を決定し、その変化から異常値を検知できるのだ。小林氏は「異常値の検知やアラートはNozomiが担い、そのアラートを基にソフトバンクのセキュリティエキスパートが監視、対応します。どんなにソリューションの検知力が優れていても、適切な対応ができなければセキュリティ対策として有効ではありません。一連の流れでサポートできる点が強みです」と、セキュリティエキスパートによる継続的なサポートの必要性を強調する。

自社内だけで済まない工場のセキュリティ問題

こうしたOTにおけるセキュリティの確保は自社内を守るだけではない。「サプライチェーン全体をサイバー攻撃から守るという観点でも、より重要視されてきています。取引条件としてこうしたサイバーセキュリティ対策が入ってくるような動きも広がっています」と米田氏は指摘する。

サプライチェーン攻撃はセキュリティ対策の手薄な中小規模の工場がターゲットになることもある。「日本の製造業が競争力を強化する意味においても、OTセキュリティは製造業全体で取り組む必要があります。ソフトバンクが提供する一気通貫のOTセキュリティサービスは、その一助になると確信しています」と米田氏は力を込める。

ここまで見てきたように、製造現場にとってセキュリティは従来縁遠いものだったが、今では必須になりつつある。しかし、多くの製造現場にとって、本業となる“モノづくり”に加えて新たにセキュリティ対策を自社のみで構築していくことは知見的にも技術的にも難しい。こうした“壁”に悩んでいる製造業にとっては、製造業現場の課題に寄り添いながら、現実的な一連のソリューションをワンストップで提供してくれるソフトバンクの新サービスは1つの有益な選択肢となることだろう。

Copyright © ITmedia, Inc. All Rights Reserved.

関連リンク

提供:ソフトバンク株式会社

アイティメディア営業企画/制作:MONOist 編集部/掲載内容有効期限:2022年7月22日